Kuzey Koreli ‘Lazarus’ hack grubu, daha önce bilinmeyen bir ‘LightlessCan’ arka kapısını kullanarak kurumsal ağına sızmak için sahte iş fırsatları sunan İspanya’da bulunan bir havacılık şirketinin çalışanlarını hedef aldı.

Bilgisayar korsanları, bir hedefe LinkedIn üzerinden yaklaşmayı ve bir noktada kurbanın bir dosya indirmesini gerektiren sahte bir çalışan işe alım sürecine dahil olmayı içeren devam eden “Operasyon Dreamjob” kampanyasını kullandı.

Çalışan bunu bir şirketin bilgisayarında yaptı ve Kuzey Koreli bilgisayar korsanlarının siber casusluk yapmak için kurumsal ağı ihlal etmesine izin verdi.

ESET olayı araştırdı ve ilk erişimi yeniden oluşturabildi ve ‘LightlessCan’ adını verdikleri daha önce belgelenmemiş bir arka kapı da dahil olmak üzere Lazarus’un araç setinin bileşenlerini geri alabildi.

Lazarus saldırı zinciri

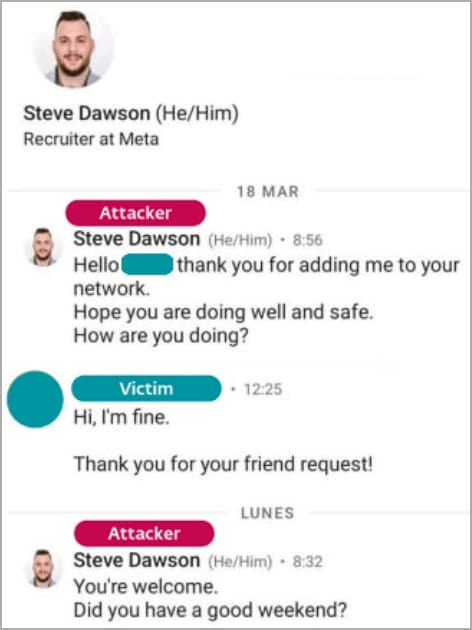

ESET tarafından yeniden yapılandırılan Dreamjob Operasyonu saldırısı, Lazarus aktörünün Steve Dawson adlı Meta’dan (Facebook) işe alım görevlisi gibi davranan bir LinkedIn mesajıyla başladı.

Kaynak: ESET

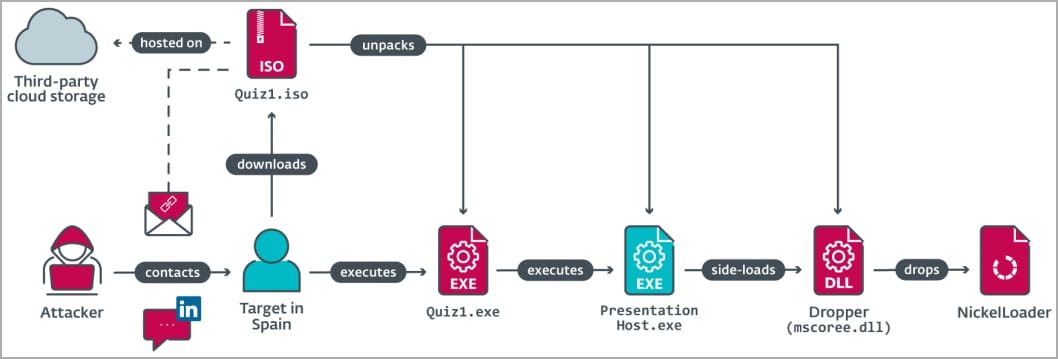

Tartışmanın ilerleyen aşamalarında kurbandan, ISO dosyaları içinde yürütülebilir dosyalar olarak paylaşılan bazı testleri indirerek C++ programlama konusundaki yeterliliğini kanıtlaması istendi.

Bu yürütülebilir dosyalar başlatıldığında, yasal bir program (PresentationHost.exe) kullanılarak DLL yan yüklemesi (mscoree.dll) yoluyla ISO görüntülerinden ek bir veri sessizce kurbanın makinesine bırakıldı.

Kaynak: ESET

Bu yük, iki arka kapı dağıttığı görülen NickelLoader kötü amaçlı yazılım yükleyicisidir; BlindingCan’in azaltılmış işlevselliğe sahip bir çeşidi (miniBlindingCan) ve LightlessCan.

miniBlindingCan tarafından desteklenen komutlar şunlardır:

- Sistem ayrıntılarını gönderin (bilgisayar adı, Windows sürümü, kod sayfası).

- İletişim aralığını güncelleyin (C2 sunucusundan gelen değer).

- Komut yürütmeyi durdurun.

- 9.392 baytlık yapılandırmayı C2 sunucusuna gönderin.

- Dosya sistemindeki şifrelenmiş 9.392 bayt yapılandırmayı güncelleyin.

- Bir sonraki komutu bekleyin.

- İletişim aralığını güncelleyin (yapılandırmadan).

- C2 sunucusundan dosyaları indirin ve şifresini çözün.

- Sağlanan kabuk kodunu yürütün.

LightlessCan’ın arka kapısı

ESET, LightlessCan’ın, kaynak kodu ve komut sıralaması benzerliklerine dayanan, daha karmaşık bir kod yapısı, farklı indeksleme ve gelişmiş işlevsellik sunan BlindingCan’ın devamı olduğunu söylüyor.

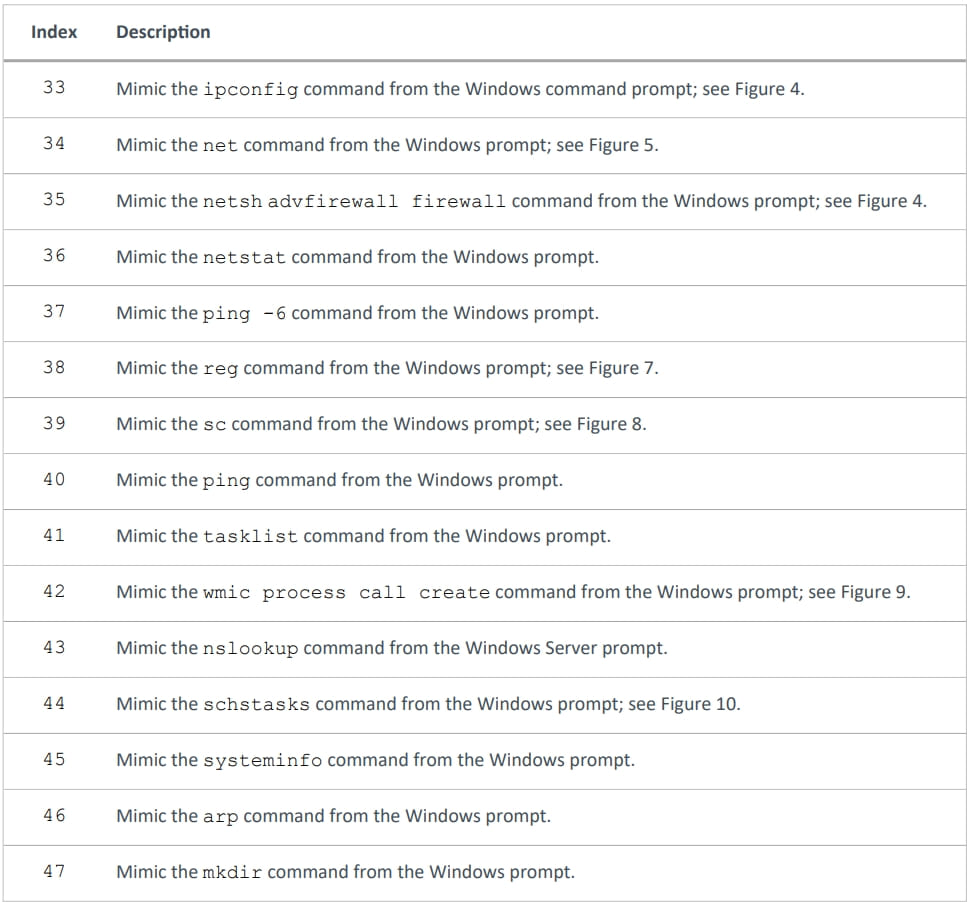

İspanyol havacılık organizasyonuna yapılan saldırıdan örneklenen sürüm, 43 komutu destekleyen 1.0’dır. Ancak ESET, kodda henüz uygulanmayan 25 komut daha bulunduğunu söylüyor.

Kötü amaçlı yazılım, ping, ipconfig, netstant, mkdir, schstasks, systeminfo vb. gibi birçok yerel Windows komutunu kopyalar, böylece gerçek zamanlı izleme araçlarına karşı daha iyi gizlilik sağlamak için bunları sistem konsolunda görünmeden çalıştırabilir.

Bu komutlar kapalı kaynak olduğundan ESET, Lazarus’un ya kodda tersine mühendislik yapmayı başardığını ya da açık kaynak sürümlerden ilham aldığını söylüyor.

Kaynak: ESET

ESET’in bildirdiği bir diğer ilginç husus ise örnekledikleri LightlessCan verilerinden birinin şifrelenmiş olması ve şifresinin yalnızca hedefin ortamına bağlı bir anahtar kullanılarak çözülebilmesidir.

Bu, örneğin güvenlik araştırmacıları veya analistlerin kurbanın bilgisayarına dışarıdan erişimi engellemeye yönelik aktif bir koruma önlemidir.

Bu keşif, Lazarus’un Dreamjob Operasyonunun yalnızca kripto para hırsızlığı gibi finansal amaçlarla yönlendirilmediğini, aynı zamanda casusluk hedeflerini de kapsadığının altını çiziyor.

Ayrıca, LightlessCan adlı yeni gelişmiş bir veri yükünün kullanıma sunulması, kendilerini Kuzey Koreli tehdit grubunun hedefinde bulabilecek kuruluşlar için endişe verici bir gelişmedir.