Microsoft, Kuzey Koreli bir bilgisayar korsanlığı grubunun Tayvanlı multimedya yazılım şirketi CyberLink’i ihlal ettiğini ve kurulumcularından birine, dünya çapındaki potansiyel kurbanları hedef alan bir tedarik zinciri saldırısında kötü amaçlı yazılım göndermesi için truva atı attığını söyledi.

Microsoft Threat Intelligence’a göre, değiştirilmiş CyberLink yükleyici dosyasıyla bağlantılı olduğundan şüphelenilen etkinlik 20 Ekim 2023 gibi erken bir tarihte ortaya çıktı.

Bu truva atı bulaşmış yükleyici, Japonya, Tayvan, Kanada ve Amerika Birleşik Devletleri de dahil olmak üzere dünya çapında çeşitli ülkelerde 100’den fazla cihazda tespit edildi.

Microsoft güvenlik uzmanları, bu tedarik zinciri saldırısını büyük bir güvenle Redmond tarafından Diamond Sleet olarak takip edilen Kuzey Koreli bir siber casusluk grubuna (diğer adıyla ZINC, Labyrinth Chollima ve Lazarus) bağladı.

Bu saldırı araştırılırken gözlemlenen ikinci aşama veri yükü, aynı grup tehdit aktörünün daha önce ele geçirdiği altyapıyla etkileşime giriyor.

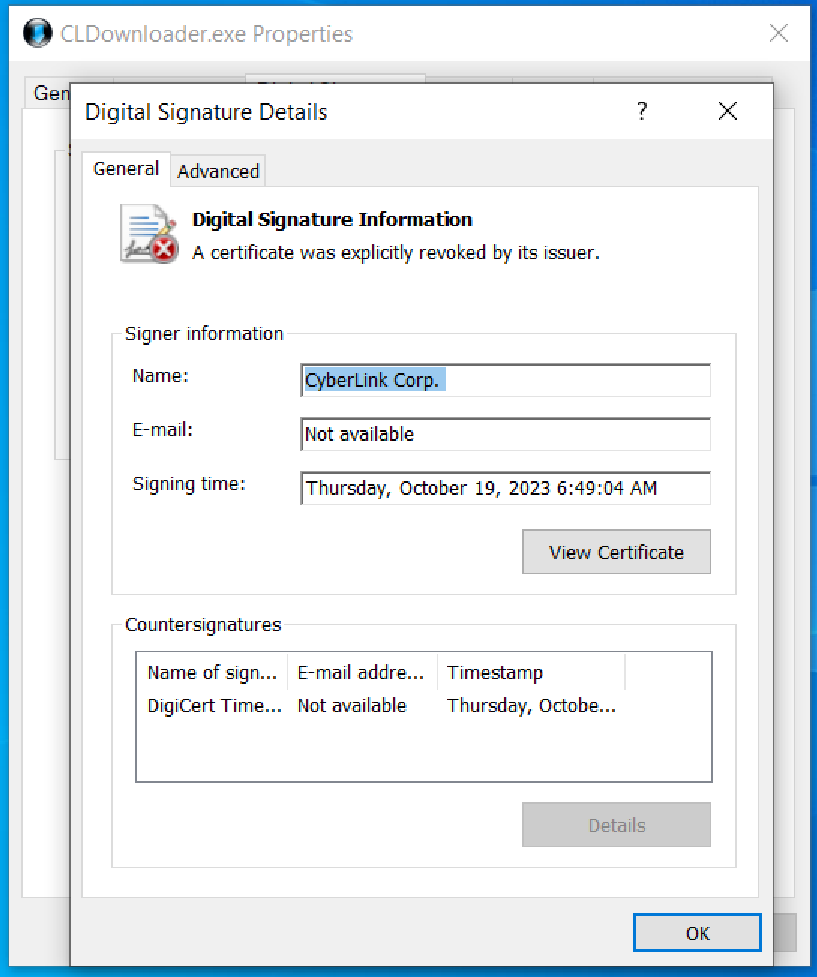

Şirket, “Diamond Sleet, kötü amaçlı yürütülebilir dosyayı imzalamak için CyberLink Corp.’a verilen meşru bir kod imzalama sertifikası kullandı” dedi.

“Bu sertifika, müşterileri sertifikanın gelecekte kötü amaçlı kullanımına karşı korumak için Microsoft’un izin verilmeyen sertifika listesine eklendi.”

Microsoft, truva atı haline getirilmiş yazılımı ve ilgili yükleri, kötü amaçlı yazılım indiricisi ve yükleyicisi LambLoad olarak izler.

LambLoad, FireEye, CrowdStrike veya Tanium güvenlik yazılımı tarafından korunmayan sistemleri hedefler. Bu koşullar karşılanmazsa kötü amaçlı yürütülebilir dosya, paketteki kötü amaçlı kodu çalıştırmadan çalışmaya devam eder.

Ancak kriterlerin karşılanması durumunda, kötü amaçlı yazılım, statik Kullanıcı Aracısı ‘Microsoft Internet Explorer’ı kullanarak PNG dosyası gibi görünen bir dosyanın içine gizlenmiş ikinci aşama veriyi almak için üç komut ve kontrol (C2) sunucusundan birine bağlanır. .’

Microsoft, “PNG dosyası, sahte bir dış PNG başlığının içinde oyulmuş, şifresi çözülmüş ve bellekte başlatılan gömülü bir veri içeriyor” diyor.

Bu, kripto varlıklarını çalmak için meşru kripto para birimi yazılımını truva atı haline getirmesiyle bilinen Lazarus Kuzey Koreli tehdit aktörleri tarafından kullanılan yaygın bir saldırı yöntemidir.

Microsoft, LambLoad kötü amaçlı yazılım ihlallerinin ardından henüz klavyede uygulamalı etkinlik tespit etmemiş olsa da, Lazarus bilgisayar korsanlarının bilinenleri:

- Güvenliği ihlal edilmiş sistemlerden hassas verilerin çalınması

- Yazılım oluşturma ortamlarına sızma

- Daha fazla mağdurdan faydalanmak için aşağı yönde ilerlemek

- Mağdurların ortamlarına kalıcı erişim sağlanması

Microsoft, bir tedarik zinciri saldırısı tespit ettikten sonra CyberLink’i bilgilendirdi ve ayrıca saldırıdan etkilenen Uç Nokta müşterileri için Microsoft Defender’ı da bilgilendiriyor.

Microsoft ayrıca saldırıyı, Kabul Edilebilir Kullanım Politikaları uyarınca ikinci aşama yükünü kaldıran GitHub’a da bildirdi.

Bir CyberLink sözcüsü, BleepingComputer’ın yorum talebine hemen yanıt vermedi.

Lazarus kimdir?

Lazarus Grubu, en az 2009’dan bu yana on yılı aşkın süredir faaliyet gösteren, Kuzey Kore destekli bir bilgisayar korsanlığı grubudur.

Dünya çapındaki kuruluşları hedef almasıyla bilinen bu örgütün operasyonları şu ana kadar finansal kurumlara, medya kuruluşlarına ve devlet kurumlarına yönelik saldırıları da içeriyordu.

Lazarus’un casusluk, veri ihlalleri ve finansal sömürüyü kapsayan çok çeşitli kötü amaçlı faaliyetlerle bağlantısı olduğu biliniyor. Kampanyaları aynı zamanda güvenlik araştırmacılarını hedef almayı, açık kaynaklı kripto para platformlarına kötü amaçlı kod yerleştirmeyi, büyük kripto para birimi soygunları gerçekleştirmeyi ve kötü amaçlı yazılımları yaymak için sahte iş görüşmelerini kullanmayı da içeriyordu.

Grubun, 2014 Sony Pictures hack’i, 2017’nin WannaCry fidye yazılımı saldırısı ve 2022’deki en büyük kripto hack’i de dahil olmak üzere birçok yüksek profilli siber saldırının arkasında olduğu düşünülüyor.