Kuzey Koreli Lazarus bilgisayar korsanlığı grubu, geliştirici tarafından sunulan çok sayıda yama ve uyarıya rağmen, savunmasız yazılımdaki kusurları kullanarak bir yazılım satıcısının güvenliğini defalarca tehlikeye attı.

Lazarus’un aynı kurbana birden fazla kez sızması, bilgisayar korsanlarının kaynak kodunu çalmayı veya bir tedarik zinciri saldırısı yapmayı amaçladığını gösteriyor.

Kaspersky, “Bu yinelenen ihlal, değerli kaynak kodunu çalmak veya yazılım tedarik zincirine müdahale etmek gibi muhtemel bir hedefi olan ısrarcı ve kararlı bir tehdit aktörünün, diğer yazılım üreticilerini hedef alırken şirketin yazılımındaki güvenlik açıklarından yararlanmaya devam ettiğini gösteriyor” diye açıklıyor.

Saldırı, Lazarus’un çeşitli bir enfeksiyon zinciri ve uzlaşma sonrası araç seti kullandığını gözlemleyen Kaspersky tarafından Temmuz 2023’te keşfedildi.

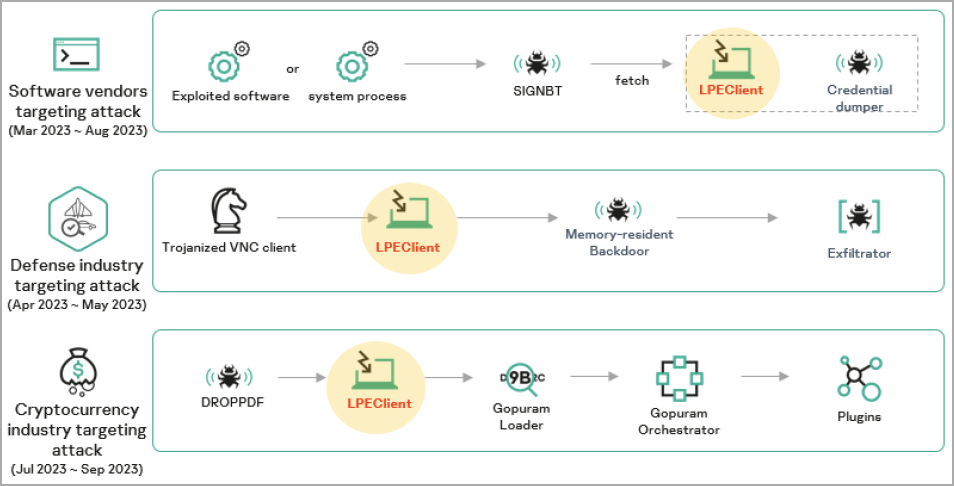

Kaspersky, bu saldırıyı, Lazarus’un Mart 2023 ile Ağustos 2023 arasında çeşitli yazılım satıcılarını hedef aldığı bir kampanyanın daha geniş kapsamına yerleştiriyor.

SIGNBT ve LPEClient kötü amaçlı yazılımı

Raporda Lazarus’un web iletişimlerinin şifrelenmesi için kullanılan meşru güvenlik yazılımını hedef aldığı belirtiliyor. Ancak bilgisayar korsanlarının izlediği kesin istismar yöntemi bilinmiyor.

Bu istismar, SIGNBT kötü amaçlı yazılımının ve yükün gizli yürütme için belleğe enjekte edilmesinde kullanılan kabuk kodunun yayılmasına yol açtı.

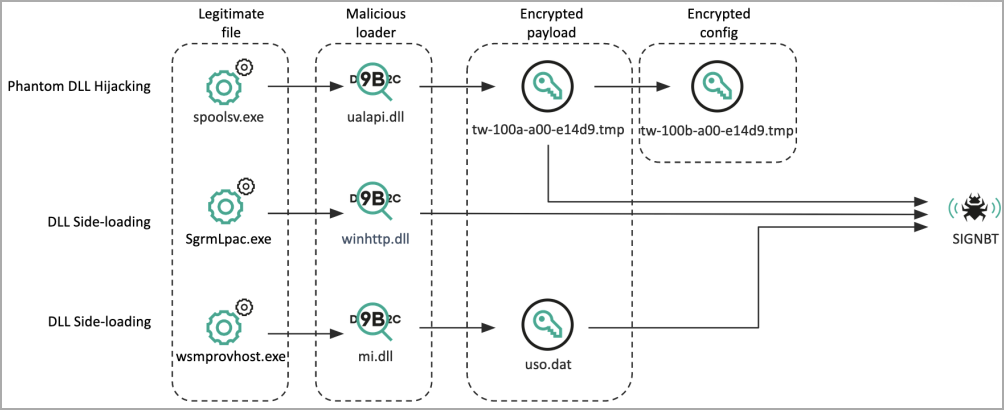

Kalıcılık, ‘spoolsv.exe’ tarafından yürütülecek kötü amaçlı bir DLL’nin (‘ualapi.dll’) Başlangıç’a eklenmesiyle veya Windows Kayıt Defteri değişikliklerinin gerçekleştirilmesiyle sağlanır.

Kötü amaçlı DLL dosyası, enfeksiyonun amaçlanan hedeflere ilerlemesini sağlamak için şifreyi çözmeden ve SIGNBT yükünü yerel bir dosya sistemi yolundan yüklemeden önce kurban kimlik doğrulama kontrolleri gerçekleştirir.

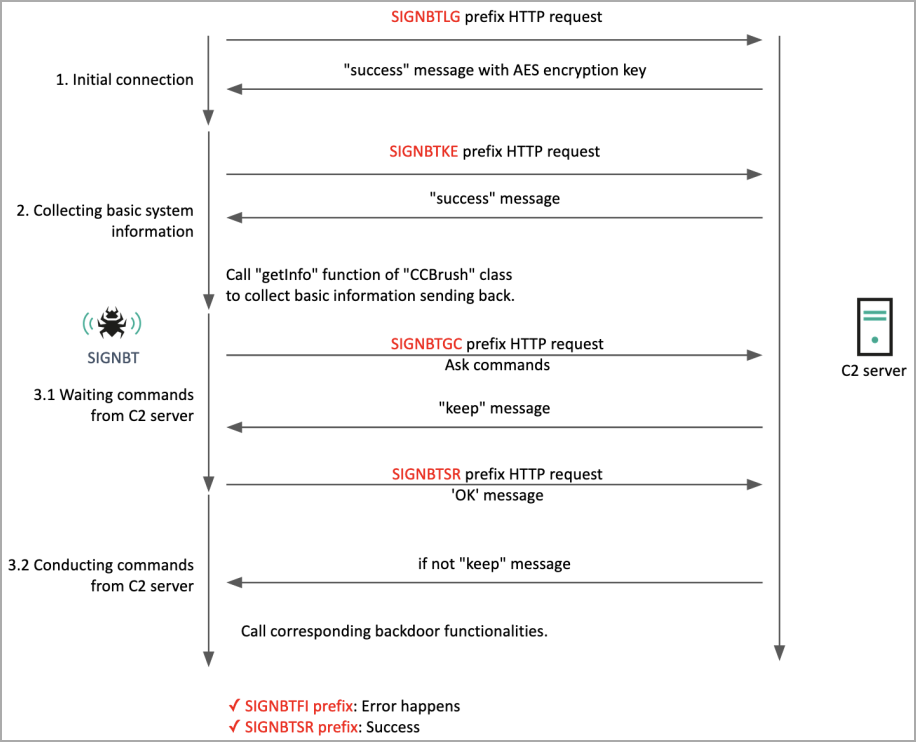

SIGNBT adını, komuta ve kontrol (C2) iletişimleri için kullandığı farklı dizilerden alır, güvenliği ihlal edilen sistem hakkında bilgi gönderir ve yürütme için komutları alır.

SIGNBT tarafından desteklenen komutlar şunlardır:

- CCFırça: Sistem hakkında bilgi alma, bağlantıyı test etme ve ayarları yapılandırma gibi işlevleri yerine getirir.

- CCList: Çalışan işlemlerin, sonlandırma işlemlerinin, çalışan dosyaların ve DLL işlemlerinin bir listesinin alınması da dahil olmak üzere işlemleri yönetir.

- CCComboBox: Sürücü listelerini alma, dosya özelliklerini değiştirme ve yeni klasörler oluşturma gibi dosya sistemiyle çalışır.

- CCDüğmesi: Dosyaları indirir ve yükler, belleğe yükler ve ekranı yakalar.

- CCBit haritası: Yaygın olarak kullanılan Windows komutlarını ve yardımcı programlarını uygular.

SIGNBT ayrıca C2’den ek yükler alıp bunları ana bilgisayara dağıtabilir ve Lazarus’a operasyonel çok yönlülük sağlayabilir.

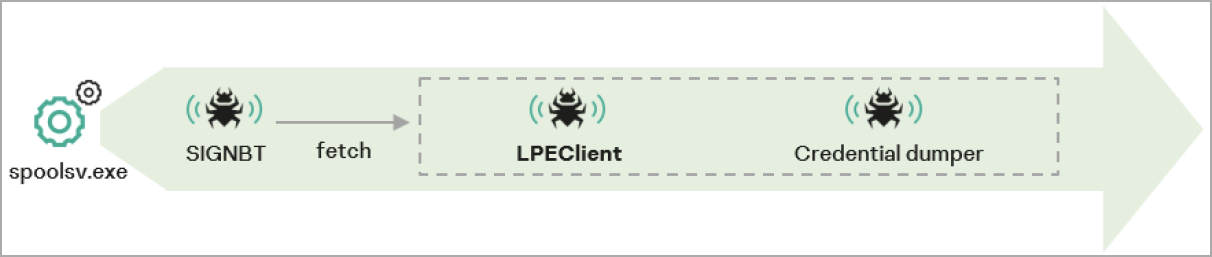

Kaspersky, Lazarus’un, kimlik bilgileri boşaltma araçlarını ve LPEClient kötü amaçlı yazılımını tehlikeye atılmış sistemlere yüklemek için SIGNBT’deki bu özellikten yararlandığını gördü.

LPEClient başlı başına bir bilgi hırsızı ve kötü amaçlı yazılım yükleyicisidir ve Kaspersky, LPEClient’in en son sürümlerinde daha önce belgelenen örneklerle karşılaştırıldığında önemli bir gelişme gösterdiğini söylüyor.

Kaspersky, “Artık gizliliğini artırmak ve tespit edilmekten kaçınmak için, kullanıcı modu sistem çağrısını devre dışı bırakma ve sistem kütüphanesi bellek bölümlerini geri yükleme gibi gelişmiş teknikler kullanıyor” diyor.

Kaspersky, Lazarus’un LPEClient’i 2023’te yürüttüğü diğer kampanyalara dahil ettiğini, ancak kötü amaçlı yazılımı daha önceki bulaşma aşamalarında başka yükler eklemek için kullandığını söylüyor.

Genel olarak Lazarus grubu, bölgeler ve sektörler genelinde geniş bir hedefleme kapsamını koruyarak en aktif ve tehlikeli tehdit aktörlerinden biri olmaya devam ediyor.

Son zamanlardaki eylemleri, karmaşık taktiklerinin ve kalıcı hedeflerinin altını çiziyor ve kuruluşların proaktif olarak yazılımlara yama yapma ve ilk tehlikeler için güvenlik açıklarından kolayca yararlanılmasını önleme ihtiyacını vurguluyor.