Kuzey Kore devlet destekli Lazarus bilgisayar korsanlığı grubu, Windows Internet Information Service (IIS) web sunucularını kötü amaçlı yazılım dağıtımı amacıyla ele geçirmek için ihlal ediyor.

IIS, Microsoft Exchange’in Web üzerinde Outlook gibi web sitelerini veya uygulama hizmetlerini barındırmak için kullanılan Microsoft’un web sunucusu çözümüdür.

ASEC’deki Güney Koreli güvenlik analistleri daha önce Lazarus’un kurumsal ağlara ilk erişim için IIS sunucularını hedeflediğini bildirmişti. Bugün, siber güvenlik şirketi, tehdit grubunun kötü amaçlı yazılım dağıtımı için zayıf korumalı IIS hizmetlerinden de yararlandığını söylüyor.

Bu tekniğin ana avantajı, güvenilir kuruluşlara ait ihlal edilmiş IIS sunucularında barındırılan web sitelerinin ziyaretçilerini veya hizmet kullanıcılarını etkileme kolaylığıdır.

Güney Kore’ye Saldırılar

ASEC analistleri tarafından gözlemlenen son saldırılarda Lazarus, INISAFE CrossWeb EX V6 yazılımının savunmasız bir sürümünü kullanarak ziyaretçilere ‘Watering Hole’ saldırıları gerçekleştirmek için meşru Güney Kore web sitelerini ele geçirdi.

Güney Kore’deki birçok kamu ve özel kuruluş bu özel yazılımı elektronik finansal işlemler, güvenlik sertifikası, internet bankacılığı vb. için kullanır.

INISAFE güvenlik açığı daha önce 2022’de hem Symantec hem de ASEC tarafından belgelenmişti ve o sırada HTML e-posta ekleri kullanılarak istismar edildiği açıklanmıştı.

Symantec’in 2022 raporu, “Tipik bir saldırı, muhtemelen bir e-postadaki kötü amaçlı bir bağlantı olarak veya web’den indirilen kötü amaçlı bir HTM dosyası alındığında başlar. HTM dosyası, scskapplink.dll adlı bir DLL dosyasına kopyalanır ve meşru sistem yönetimi yazılımı INISAFE Web EX Client’a eklenir” diye açıklıyor.

Açıktan yararlanmak, kötü amaçlı yazılım dağıtım sunucusu olarak kullanılmak üzere saldırıdan önce güvenliği ihlal edilmiş bir IIS web sunucusundan kötü amaçlı bir ‘SCSKAppLink.dll’ yükü getirir.

ASEC’in yeni raporu, “‘SCSKAppLink.dll’ için indirme URL’sinin yukarıda belirtilen IIS web sunucusu olduğu belirlendi” diye açıklıyor.

“Bu, tehdit aktörünün IIS web sunucularını kötü amaçlı yazılım dağıtmak için sunucular olarak kullanmadan önce saldırdığını ve bunlar üzerinde kontrol sahibi olduğunu gösteriyor.”

ASEC belirli bir yükü analiz etmedi, ancak bunun büyük olasılıkla diğer yeni Lazarus kampanyalarında görülen bir kötü amaçlı yazılım indiricisi olduğunu söylüyor.

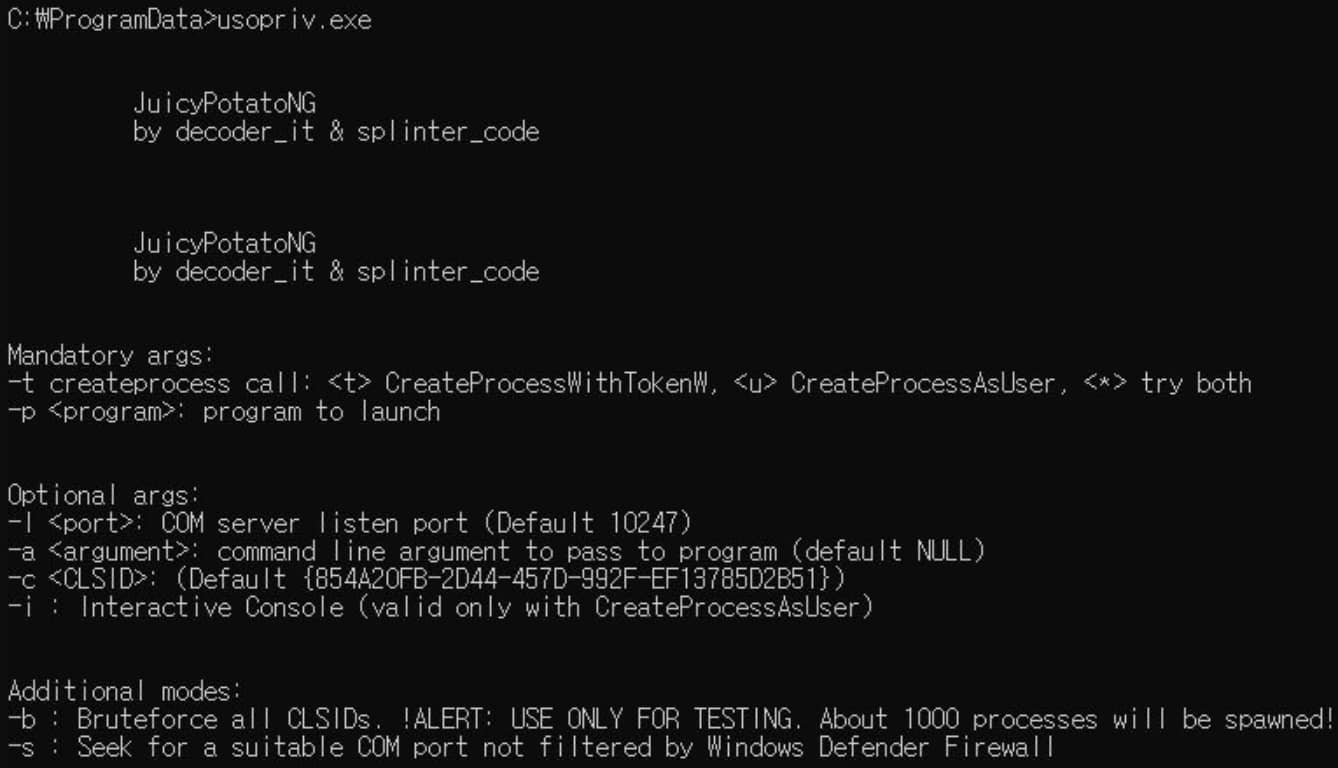

Daha sonra Lazarus, güvenliği ihlal edilmiş sisteme daha üst düzey erişim elde etmek için “JuicyPotato” ayrıcalık yükseltme kötü amaçlı yazılımını (“usopriv.exe”) kullanır.

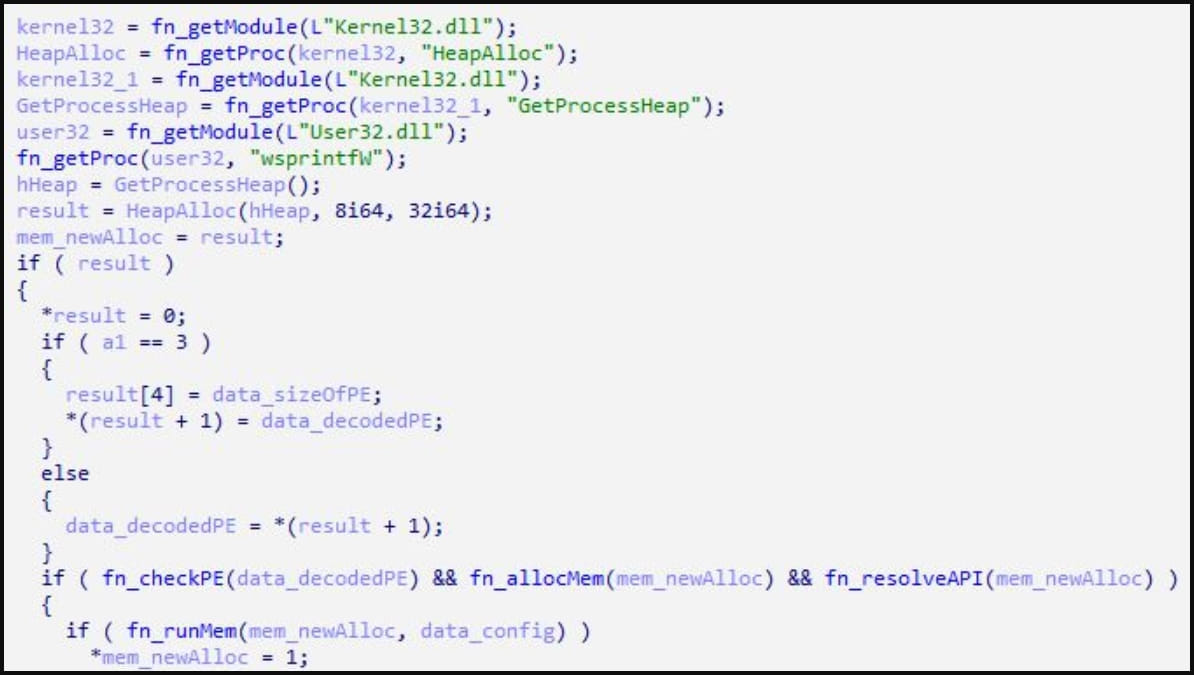

JuicyPotato, indirilen veri dosyalarının şifresini çözen ve bunları AV kaçırma için belleğe yürüten ikinci bir kötü amaçlı yazılım yükleyiciyi (‘usoshared.dat’) çalıştırmak için kullanılır.

Lazarus’un üründeki bilinen güvenlik açıklarından yararlanma süreci en az Nisan 2022’den beri devam ettiği için ASEC, NISAFE CrossWeb EX V6 kullanıcılarının yazılımı en son sürümüne güncellemelerini önerir.

Güvenlik şirketi, kullanıcılara 3.3.2.41 veya sonraki bir sürüme yükseltme yapmalarını tavsiye ediyor ve dört ay önce yayınladığı düzeltme talimatlarına işaret ederek Lazarus tehdidini vurguluyor.

Microsoft uygulama sunucuları, muhtemelen güvenilir yapıları nedeniyle bilgisayar korsanlarının kötü amaçlı yazılım dağıtımında kullanmak için popüler bir hedef haline geliyor.

Daha geçen hafta, CERT-UA ve Microsoft, Rus Turla bilgisayar korsanlarının, hedeflerine arka kapılar göndermek için güvenliği ihlal edilmiş Microsoft Exchange sunucularını kullandıklarını bildirdi.