Lazarus Grubu olarak bilinen kötü şöhretli Kuzey Koreli devlet destekli bilgisayar korsanları, şimdi kurumsal ağlara ilk erişim elde etmek için savunmasız Windows İnternet Bilgi Servisleri (IIS) web sunucularını hedefliyor.

Lazarus, öncelikle finansal olarak motive oluyor ve birçok analist, bilgisayar korsanlarının kötü niyetli faaliyetlerinin Kuzey Kore’nin silah geliştirme programlarını finanse etmeye yardımcı olduğuna inanıyor. Bununla birlikte, grup aynı zamanda birkaç casusluk operasyonuna da karıştı.

Windows IIS sunucularını hedef alan en son taktik, AhnLab Güvenlik Acil Müdahale Merkezi’ndeki (ASEC) Güney Koreli araştırmacılar tarafından keşfedildi.

IIS sunucularına yapılan saldırılar

Windows Internet Information Services (IIS) web sunucuları, her büyüklükteki kuruluş tarafından siteler, uygulamalar ve Microsoft Exchange’in Web üzerinde Outlook gibi hizmetler gibi web içeriğini barındırmak için kullanılır.

HTTP, HTTPS, FTP, FTPS, SMTP ve NNTP protokollerini destekleyen, Windows NT’nin piyasaya sürülmesinden bu yana kullanılabilen esnek bir çözümdür.

Ancak sunucular kötü yönetiliyorsa veya güncelliğini yitirmişse, bilgisayar korsanları için ağ giriş noktaları görevi görebilir.

Daha önce Symantec, bilgisayar korsanlarının güvenlik araçları tarafından tespit edilmekten kaçınarak web istekleri yoluyla ihlal edilen sistemlerde komutları yürütmek için IIS’ye kötü amaçlı yazılım dağıttığını bildirmişti.

Ayrı bir rapor, ‘Cranfly’ adlı bir bilgisayar korsanlığı grubunun, IIS web sunucusu günlüklerini kullanarak bilinmeyen bir kötü amaçlı yazılım kontrolü tekniği kullandığını ortaya çıkardı.

Lazarus’un IIS’ye saldırıları

Lazarus önce, tehdit aktörlerinin w3wp.exe işlemini kullanarak IIS sunucusunda dosyalar oluşturmasına olanak tanıyan bilinen güvenlik açıklarını veya yanlış yapılandırmaları kullanarak IIS sunucularına erişim kazanır.

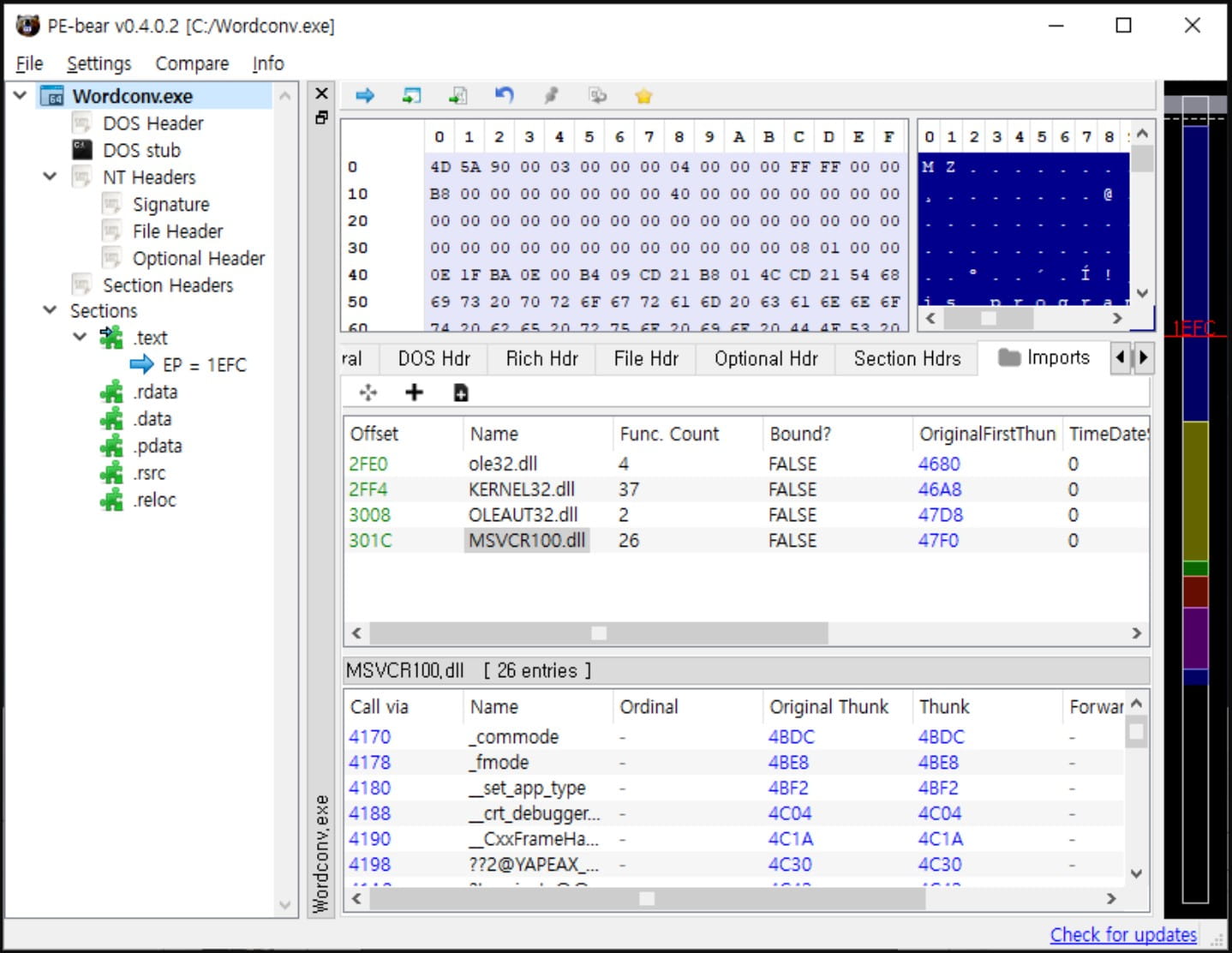

Bilgisayar korsanları, Microsoft Office’in bir parçası olan meşru bir dosya olan ‘Wordconv.exe’yi, aynı klasöre kötü niyetli bir DLL’yi (‘msvcr100.dll’) ve ‘msvcr100.dat’ adlı kodlanmış bir dosyayı bırakır.

‘Wordconv.exe’ başlatıldıktan sonra, DLL’deki kötü amaçlı kod yüklenir ve msvcr100.dat’tan Salsa20 kodlu yürütülebilir dosyanın şifresini çözer ve antivirüs araçlarının algılayamadığı bellekte yürütür.

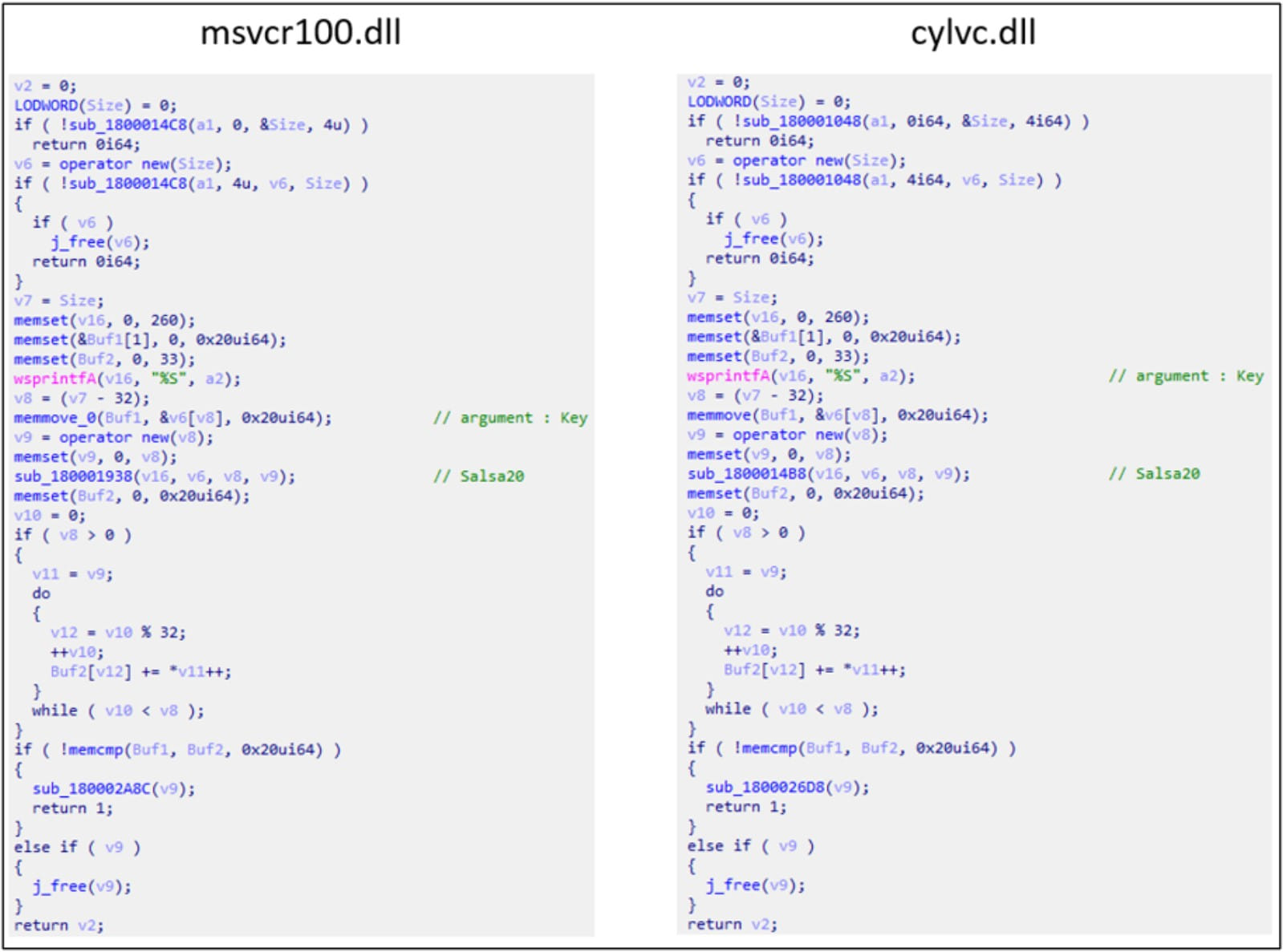

ASEC, ‘msvcr100.dll’ ile geçen yıl gözlemlediği başka bir kötü amaçlı yazılım olan ve Lazarus tarafından “kendi savunmasız sürücünüzü getirin” tekniğini kullanarak kötü amaçlı yazılımdan koruma programlarını devre dışı bırakmak için kullanılan “cylvc.dll” arasında birkaç kod benzerliği buldu.

Bu nedenle ASEC, yeni keşfedilen DLL dosyasını aynı kötü amaçlı yazılımın yeni bir çeşidi olarak kabul eder.

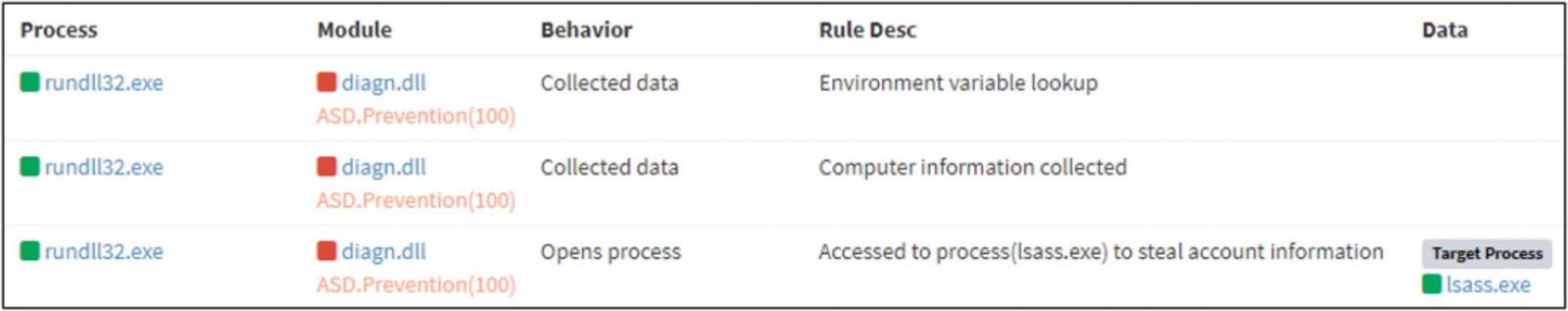

Saldırının ikinci aşamasında Lazarus, bir Notepad++ eklentisinden yararlanarak ikinci bir kötü amaçlı yazılım (‘diagn.dll’) oluşturur.

Bu ikinci kötü amaçlı yazılım, bu kez RC6 algoritmasıyla kodlanmış yeni bir yük alır, sabit kodlanmış bir anahtar kullanarak şifresini çözer ve kaçırmak için bellekte çalıştırır.

ASEC, bu yükün ihlal edilen sistemde ne yaptığını belirleyemedi, ancak kimlik bilgisi hırsızlığı faaliyetine işaret eden LSASS dökümü belirtileri gördü.

Lazarus saldırısının son adımı, muhtemelen önceki adımda çalınan geçerli kullanıcı kimlik bilgilerini kullanarak 3389 numaralı bağlantı noktası (Uzak Masaüstü) üzerinden ağ keşfi ve yanal hareket gerçekleştirmekti.

Ancak ASEC, saldırganlar ağa yanal olarak yayıldıktan sonra başka herhangi bir kötü amaçlı etkinlik ortaya çıkarmadı.

Lazarus, saldırılarının bir parçası olarak büyük ölçüde DLL yandan yüklemeye güvendiğinden, ASEC kuruluşların anormal işlem yürütmeyi izlemesini önerir.

“Özellikle, tehdit grubu ilk sızmaları sırasında öncelikle DLL yandan yükleme tekniğini kullandığından, şirketler proaktif olarak anormal süreç yürütme ilişkilerini izlemeli ve tehdit grubunun bilgi sızdırma ve yanal hareket gibi faaliyetler gerçekleştirmesini önlemek için önleyici tedbirler almalıdır. ” ASEC’in raporunu sonlandırıyor.