Kuzey Koreli Lazarus bilgisayar korsanlığı grubu, kripto para birimi alanındaki bireyleri hedef alan sahte bir merkezi olmayan finans (DeFi) oyunu aracılığıyla, CVE-2024-4947 olarak takip edilen bir Google Chrome sıfır-gününü istismar etti.

Kaspersky, 13 Mayıs 2024’te saldırıları fark etti ve Chrome’un sıfır gün kusurunu Google’a bildirdi.

Google, 25 Mayıs’ta Chrome’un 125.0.6422.60/.61 sürümüyle CVE-2024-4947 için bir düzeltme yayınladı.

Lazarus tank oyunları

Kaspersky, Şubat 2024’te başlayan kampanyayı, Rusya’daki müşterilerinden birinin kişisel bilgisayarında “Manuscrypt” arka kapı kötü amaçlı yazılımının yeni bir versiyonunu tespit ettikten sonra keşfetti.

Lazarus, Manuscrypt’i yıllardır kullanıyor ancak araştırmacıların, tehdit aktörünün rastgele bireyleri de içeren alışılmadık hedefleme kapsamı ilgisini çekti.

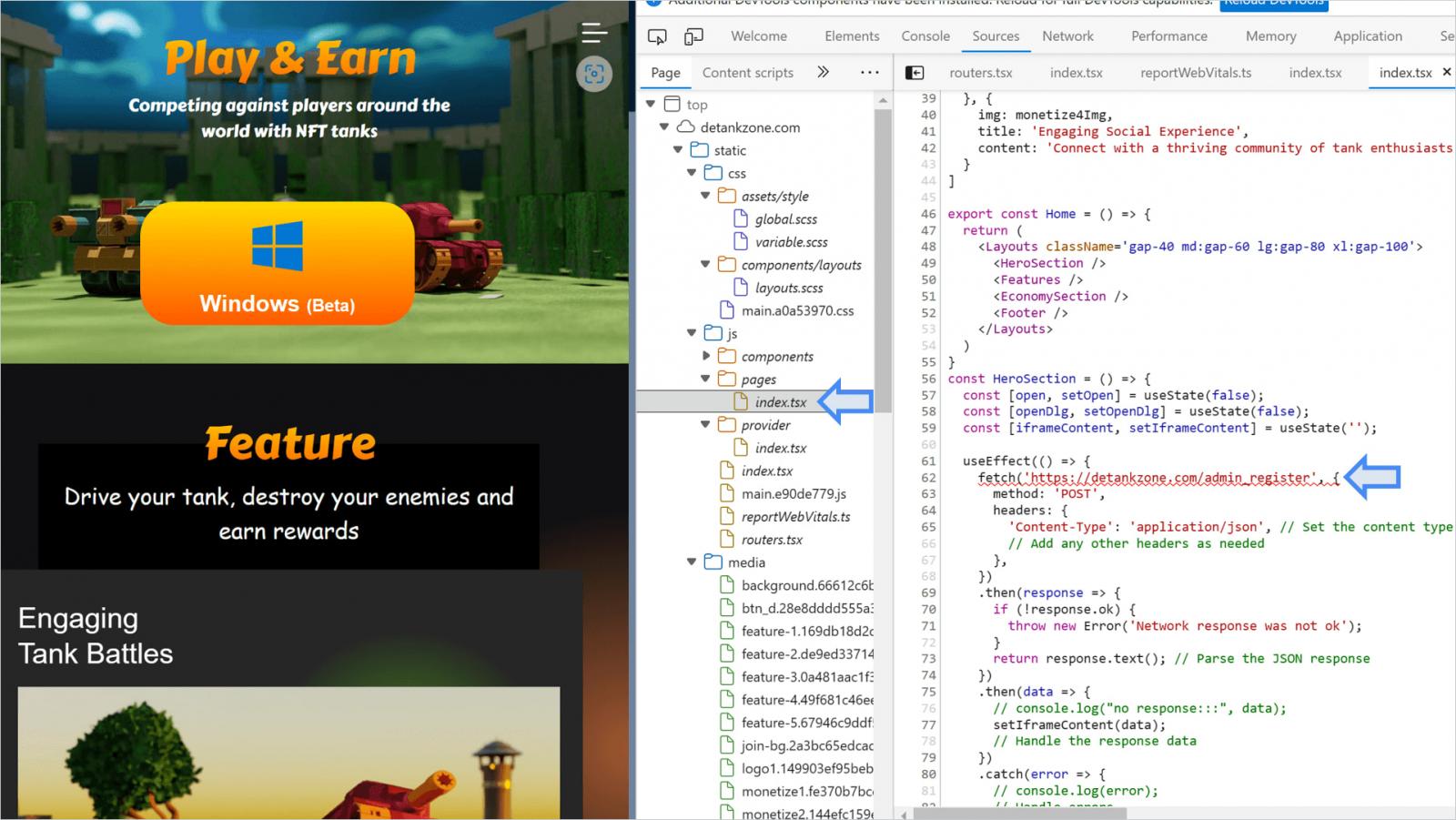

Daha fazla telemetri, Google Chrome’un yeni Manuscrypt yükünün tespit edilmesinden önce istismar edildiğini ve bu istismarın “detankzone”dan kaynaklandığını gösterdi.[.]com” web sitesi. Bu web sitesi, DeTankZone adlı tanklar etrafında temalı, NFT tabanlı çok oyunculu bir çevrimiçi savaş arenası (MOBA) oyununun tanıtımını yaptı.

Lazarus, X gibi sosyal medya platformlarındaki reklam kampanyaları, hedef odaklı kimlik avı e-postaları ve yüksek değerli hedeflere doğrudan saldırılarda kullanılan premium LinkedIn hesapları aracılığıyla oyunun yoğun bir şekilde tanıtımını yaptı.

Kaspersky, oyunu indirip yedek mühendisliğini yaptıktan sonra oyunun, Lazarus’un kendi amaçları doğrultusunda yeniden markalaştırdığı DeFiTankLand adlı meşru bir oyundan çalınan kaynak koduna dayandığını keşfetti.

400MB ZIP indirmesi beklendiği gibi başlatılıyor ancak oyunun arka uç altyapısı kapatıldığı için oturum açma/kayıt ekranından sonra çalışmıyor. Ayrıca hedefin sisteminde herhangi bir kötü amaçlı eylem gerçekleştirmedi.

Google Chrome kullanımı detankzone’da gerçekleşiyor[.]Chrome’un Javascript motoru V8’deki bir tür karışıklığı olan CVE-2024-4947’ye yönelik bir istismarı tetiklemek üzere tasarlanmış gizli bir komut dosyası (index.tsx) içeren com web sitesinin kendisi.

Kaynak: Kaspersky

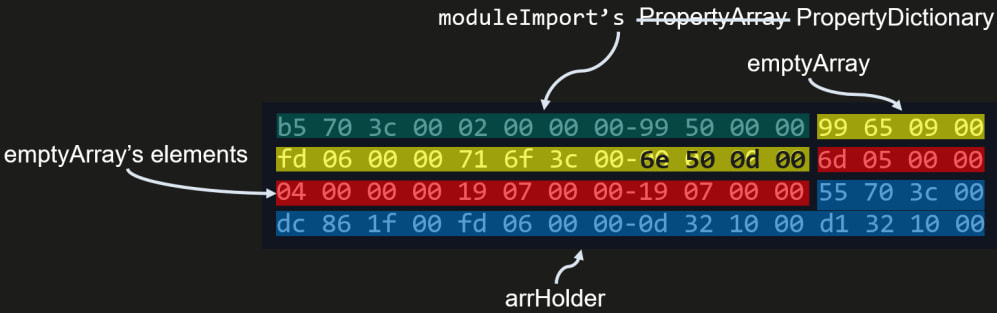

Lazarus’un istismar komut dosyası, uygulamanın JIT derleyicisi Maglev’den yararlanarak Chrome’un belleğini bozdu ve sonunda Chrome işleminin tüm adres alanına erişmelerini sağlayan bölümlerin üzerine yazdı.

Bu aşamada saldırganlar çerezlere, kimlik doğrulama belirteçlerine, kayıtlı şifrelere ve tarama geçmişine erişebilir.

Kaynak: Kaspersky

Chrome’un V8 sanal alanı, JavaScript yürütmesini sistemin geri kalanından izole ediyor; bu nedenle Lazarus, V8’deki ikinci bir kusuru kullanarak bundan kurtuldu ve uzaktan kod yürütmeyi gerçekleştirerek sistemin belleğinde kabuk kodunu çalıştırdı.

Kaspersky, V8 kaçış kusuru hakkında “Bu sorun (330404819) Mart 2024’te gönderilip düzeltildi” diye açıklıyor.

“Bunun bir hata çarpışması olup olmadığı ve saldırganların bunu ilk fark edip başlangıçta 0 günlük bir güvenlik açığı olarak mı kullandığı, yoksa başlangıçta 1 günlük bir güvenlik açığı olarak mı kullandığı bilinmiyor.”

Lazarus’un kullandığı kabuk kodu, bir keşif aracı görevi görerek saldırganların ele geçirilen makinenin saldırıya devam edecek kadar değerli olup olmadığını belirlemesine yardımcı oluyor.

CPU, BIOS ve işletim sistemi bilgilerini topladı, VM karşıtı ve hata ayıklama önleyici kontroller gerçekleştirdi ve bilgileri Lazarus’un komuta ve kontrol (C2) sunucusuna gönderdi.

Kaspersky’nin sonraki saldırı adımlarını inceleme şansı olmadı çünkü analizler sırasında Lazarus, istismarı tuzak sitesinden kaldırmıştı.

Ancak, kötü niyetli kampanyanın hedeflediği kişilere ve onların geçmiş geçmişlerine bakıldığında, saldırının nihai hedefinin büyük olasılıkla kripto para birimini çalmak olduğu anlaşılıyor.