Lazarus Grubu olarak bilinen Kuzey Koreli tehdit aktörleri, çekirdek düzeyinde erişim elde etmek ve güvenlik araçlarını kapatmak için Windows AppLocker sürücüsündeki (appid.sys) sıfır gün olarak bir kusurdan yararlanarak gürültülü BYOVD’yi (Kendi Savunmasızını Getir) atlatmalarına olanak sağladı. Sürücü) teknikleri.

Bu aktivite Avast analistleri tarafından tespit edildi ve bunu derhal Microsoft’a bildirdiler ve bu da kusurun düzeltilmesine yol açtı ve şu anda Şubat 2024 Salı Yaması’nın bir parçası olarak CVE-2024-21338 olarak takip ediliyor. Ancak Microsoft, kusuru sıfır gün olarak istismar edilecek şekilde işaretlemedi.

Avast, Lazarus’un, ESET’in ilk olarak 2022’nin sonlarında belgelediği FudModule kök kitinin güncellenmiş bir sürümünde okuma/yazma çekirdeği temel öğesi oluşturmak için CVE-2024-21338’den yararlandığını bildirdi. Daha önce kök kiti, BYOVD saldırıları için bir Dell sürücüsünü kötüye kullanıyordu.

FudModule’ün yeni sürümü, tespitten kaçınmak ve Microsoft Defender ve CrowdStrike Falcon gibi güvenlik korumalarını kapatmak için yeni ve güncellenmiş teknikler de dahil olmak üzere gizlilik ve işlevsellik açısından önemli iyileştirmeler içeriyor.

Üstelik Avast, saldırı zincirinin çoğunu ele geçirerek, Lazarus tarafından kullanılan, daha önce belgelenmemiş bir uzaktan erişim trojanını (RAT) keşfetti. Güvenlik firması, Nisan ayında BlackHat Asia’da bununla ilgili daha fazla ayrıntı paylaşacağına söz verdi.

Lazarus 0 günlük sömürü

Kötü amaçlı yazılım, Microsoft’un uygulama beyaz listeye alma yetenekleri sağlayan bir Windows AppLocker bileşeni olan ‘appid.sys’ sürücüsündeki bir güvenlik açığından yararlandı.

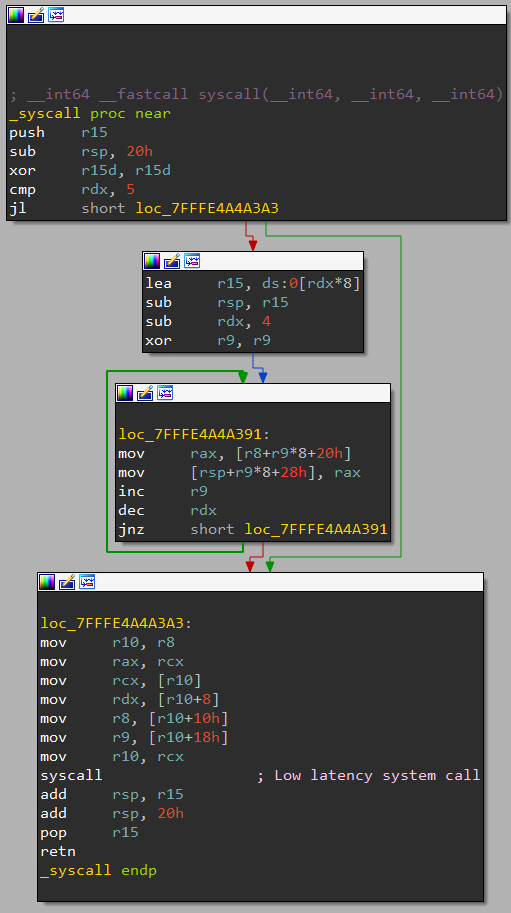

Lazarus, rastgele bir işaretçiyi çağırmak için appid.sys sürücüsündeki Giriş ve Çıkış Kontrolü (IOCTL) göndericisini manipüle ederek, çekirdeği güvenli olmayan kod yürütmesi için kandırarak ve böylece güvenlik kontrollerini atlayarak bu durumdan yararlanır.

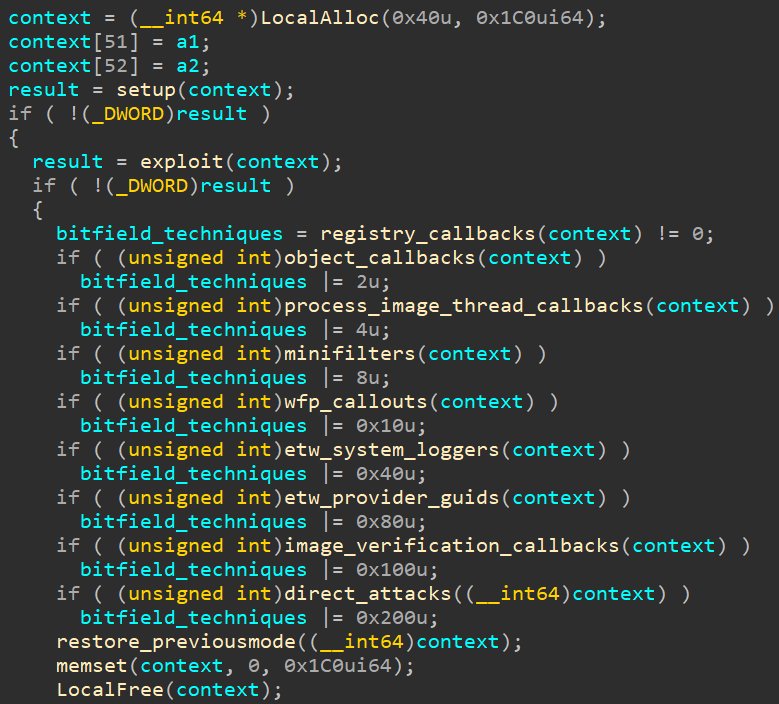

Açıklardan yararlanma ile aynı modül içinde oluşturulan FudModule rootkit, güvenlik ürünlerini kapatmak, kötü amaçlı etkinlikleri gizlemek ve ihlal edilen sistemin kalıcılığını korumak için doğrudan çekirdek nesne manipülasyonu (DKOM) işlemlerini yürütür.

Hedeflenen güvenlik ürünleri AhnLab V3 Endpoint Security, Windows Defender, CrowdStrike Falcon ve HitmanPro kötü amaçlı yazılımdan koruma çözümüdür.

Avast, yeni rootkit sürümünde tanıtıcı tablo girişlerini manipüle ederek Korumalı İşlem Işığı (PPL) tarafından korunan işlemlerden şüphelenme yeteneği, DKOM aracılığıyla seçici ve hedefli kesinti, Sürücü İmza Uygulaması ve Güvenlik ile ilgili değişikliklerde iyileştirmeler gibi yeni gizli özellikler ve genişletilmiş yetenekler gözlemledi Önyükleme ve daha fazlası.

Avast, bu yeni istismar taktiğinin, tehdit aktörünün çekirdek erişim yeteneklerinde önemli bir gelişmeye işaret ettiğini, daha gizli saldırılar başlatmalarına ve güvenliği ihlal edilmiş sistemlerde daha uzun süre devam etmelerine olanak tanıdığını belirtiyor.

Lazarus’un Windows yerleşik sürücüsünden yararlanması, saldırının tespit edilmesini ve durdurulmasını özellikle zorlaştırdığından, tek etkili güvenlik önlemi Şubat 2024 Yaması Salı güncellemelerini mümkün olan en kısa sürede uygulamaktır.

Savunmacıların FudModule rootkit’in en son sürümüyle bağlantılı etkinlikleri tespit etmesine yardımcı olacak YARA kurallarını burada bulabilirsiniz.