TraderTraitor olarak bilinen sofistike bir Kuzey Kore siber casusluk operasyonu, ileri tedarik zinciri uzlaşmaları ve bulut platformu infiltrasyonları yoluyla milyar dolarlık soygunlar yürüterek küresel kripto para birimi ekosistemine en zorlu tehditlerden biri olarak ortaya çıktı.

Başlangıçta ABD hükümeti tarafından 2022’de kodlanan TraderTraitor, Kuzey Kore’nin Keşif Genel Bürosu altında faaliyet gösteren seçkin hack birimi olan kötü şöhretli Lazarus Grubu’nda özel bir alt grubu temsil ediyor.

Tehdit oyuncusu, blockchain organizasyonlarının, kripto para birimi alışverişlerinin ve bulut hizmet sağlayıcılarının sosyal mühendislik, truva atma uygulamaları ve tedarik zinciri saldırılarının bir kombinasyonu yoluyla eşi görülmemiş bir sofistike olduğunu gösterdi.

2020’den bu yana, TraderTraitor, 1,5 milyar dolarlık Bybit Exchange Hack ve 308 milyon dolarlık DMM Bitcoin soygunu da dahil olmak üzere, yenilikçi saldırı vektörleri aracılığıyla geleneksel güvenlik önlemlerini atlayabilme yeteneklerini sergileyen tarihteki en büyük kripto para hırsızlıklarından bazılarına bağlandı.

Wiz.io analistleri, TraderTraitor’un evrimini basit bir truva para birimi uygulamalarından, güvenilir bulut platformlarını saldırı vektörleri olarak kullanan karmaşık çok aşamalı tedarik zinciri uzlaşmalarına kadar tanımladı.

Grubun operasyonları, şüpheli geliştiricilere ve kuruluşlara kötü amaçlı yükler sunmak için GitHub ve NPM depoları gibi meşru geliştirme platformlarını kullanan, siber suçlu taktiklerle ulus-devlet sofistikliğini harmanlıyor.

.webp)

İki dönüm noktası vakası TraderTraitor’un gelişmiş yeteneklerini örneklendirir. Temmuz 2023’teki JumpCloud uzlaşması, saldırganların JumpCloud’un platformunu tehlikeye atmak için mızrak aktı kullandıkları bulut kimlik yönetimi sağlayıcılarına sızma yeteneklerini gösterdi ve daha sonra aşağı akış kripto para müşterilerine kötü amaçlı güncellemeleri itti.

.webp)

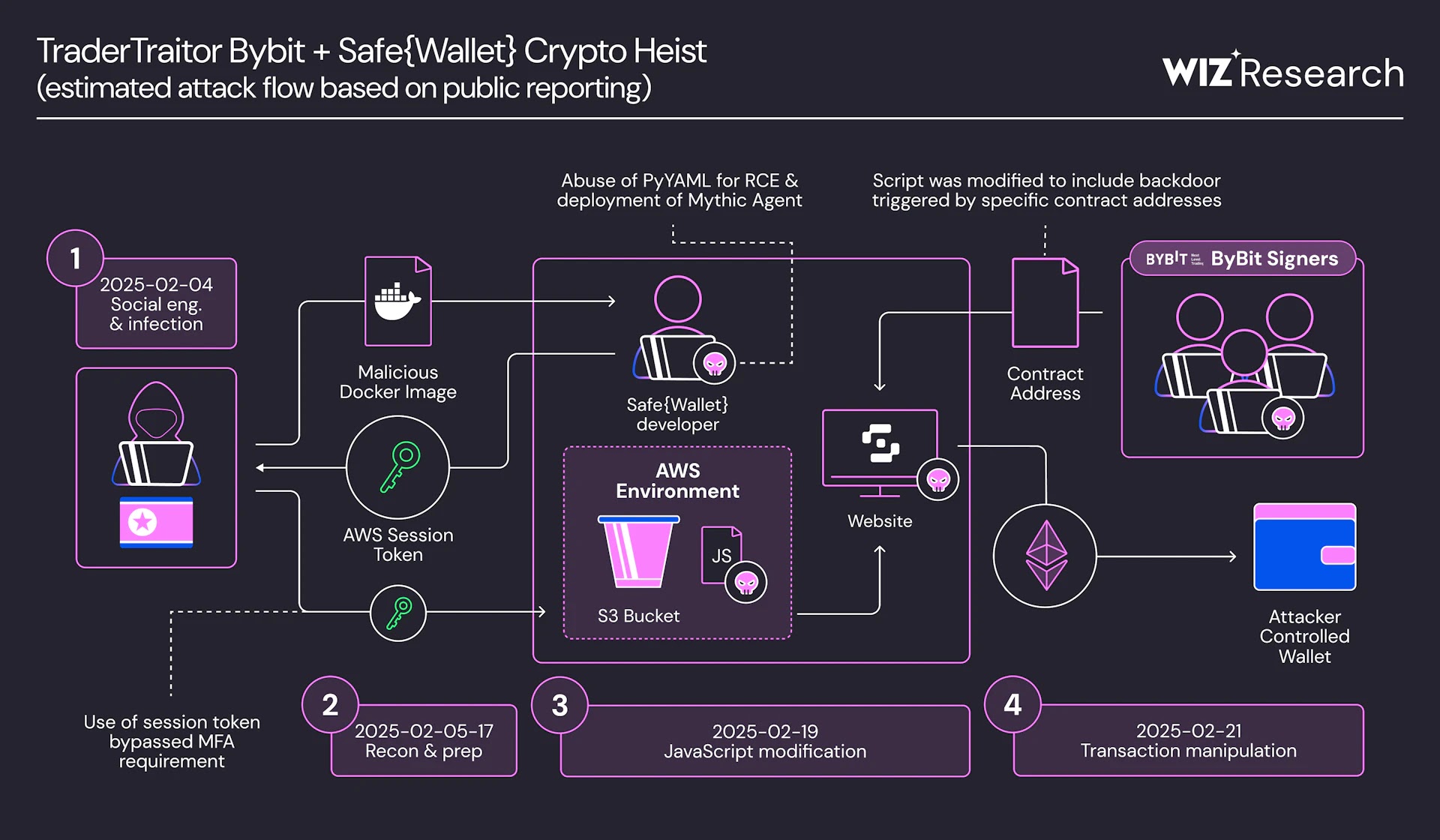

Bybit saldırısı, TraderTraitor’un mesajlaşma platformlarında sosyal mühendislik yoluyla bir geliştiricinin macOS iş istasyonunu tehlikeye attığı ve daha sonra Safe {cüzdan} ‘nın bulut ortamına erişmek için AWS oturumu tokenlerini çaldığı ve platformun bir sonraki.

Gelişmiş enfeksiyon mekanizmaları ve bulut merkezli saldırı modelleri/

TraderTraitor’un enfeksiyon metodolojisi, ulus devlet siber operasyonlarında, özellikle bulut analım geliştirme boru hatlarından yararlanmalarında önemli bir evrimi temsil eder.

Grubun kötü amaçlı yazılım Arsenal, RN Loader ve RN Stealer, Python tabanlı bilgi çalıcıları gibi ssh anahtarlarını, kaydedilmiş kimlik bilgilerini kaydetmek için özel olarak tasarlanmış sofistike araçlar ve uzlaştırılmış geliştirici iş istasyonlarından bulut hizmeti yapılandırmalarını içerir.

Saldırı zinciri genellikle, operatörlerin kazançlı iş fırsatları sunan işe alım görevlileri olarak poz verdiği LinkedIn, Telegram veya Discord gibi platformlar aracılığıyla geliştiricileri hedefleyen sosyal mühendislik kampanyalarıyla başlar.

Mağdurlar, görünüşte meşru kripto para birimi uygulamalarını indirmeye veya GitHub depolarında barındırılan kodlama zorlukları olarak gizlenmiş kötü amaçlı python komut dosyalarını yürütmeye ikna edilir.

Elektron çerçevesine sahip JavaScript ve Node.js kullanılarak oluşturulan bu uygulamalar, AES-256 şifrelemesini kullanarak ikinci aşama yük dağıtımını kolaylaştıran sert kodlanmış komut ve kontrol URL’leri içerir.

Kötü amaçlı yazılım kurulduktan sonra, sanal MFA cihazlarını kalıcılık için kaydetmeye çalışmadan önce IAM rollerini, S3 kovalarını ve diğer bulut varlıklarını numaralandıran bulut ortamlarının kapsamlı bir keşifini yürütür.

Bu bulut merkezli yaklaşım, TraderTraitor’un geleneksel ağ savunmalarını atlamasına ve hedef ortamlara uzun vadeli erişimi sağlamak için meşru bulut kimlik bilgilerinden yararlanmasına olanak tanır.

Entegre etmek Herhangi biri. Gelişmiş tehditleri analiz etmek için siem veya soar ile -> 50 ücretsiz deneme aramasını deneyin