ABD hükümeti, Lapsus$ şantaj grubu tarafından güçlü bir güvenlik duruşuna sahip düzinelerce kuruluşa sızmak için kullanılan SIM takası gibi basit teknikleri analiz ettikten sonra bir rapor yayınladı.

Grubun operasyonlarının gözden geçirilmesi, kurban olduğu iddia edilen kişilerin özel verilerinin sızdırılmasının ardından Lapsus$’a atfedilen veya Lapsus$ tarafından iddia edilen uzun bir dizi olayın ardından geçen yıl Aralık ayında başladı.

Lapsus$’dan etkilenen yüksek profilli şirketler arasında Microsoft, Cisco, Okta, Nvidia, T-Mobile, Samsung, Uber, Vodafone, Ubisoft ve Globant yer alıyor.

Lapsus$, 2021 ile 2022 yılları arasında kötü şöhret, finansal kazanç veya eğlence için hareket eden Birleşik Krallık ve Brezilya’daki üyelerle, çoğunlukla gençlerden oluşan gevşek organize bir grup olarak tanımlanıyor. Bununla birlikte, çeşitli karmaşıklıktaki teknikleri “yaratıcılık parıltıları” ile birleştirdiler.

SIM değiştirme gücü

İç Güvenlik Departmanı (DHS) Siber Güvenlik İnceleme Kurulu (CSRB), analizini sonlandırdı ve sektör için tavsiyeleri de içeren bir raporda grubun taktik ve tekniklerini açıkladı.

“Lapsus$, siber altyapımızdaki gelecekteki saldırılara karşı savunmasız olabilecek zayıf noktaları ortaya çıkaran iyi bilinen ve diğer tehdit aktörleri tarafından kullanılabilen düşük maliyetli teknikler kullandı” – İç Güvenlik Bakanlığı Siber Güvenlik İnceleme Kurulu.

Grup, hedef şirketin dahili ağına erişim elde etmek ve kaynak kodu, özel teknolojiyle ilgili ayrıntılar veya iş ve müşteriyle ilgili belgeler gibi gizli bilgileri çalmak için SIM değiştirmeyi kullandı.

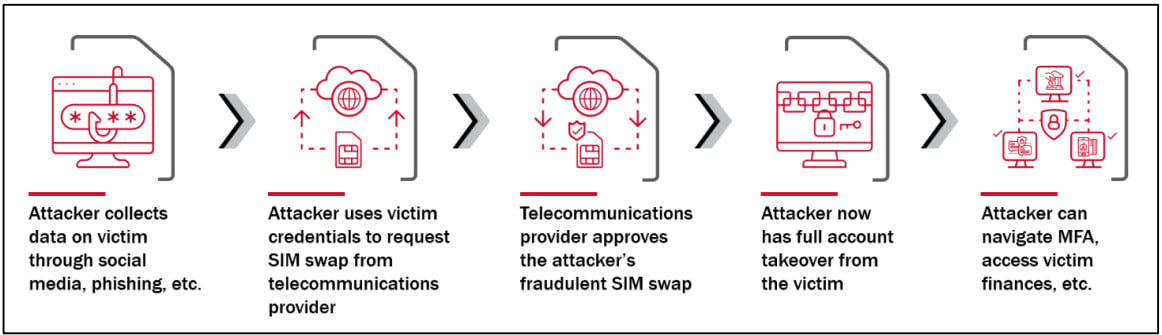

SIM değiştirme saldırısında, tehdit aktörü kurbanın telefon numarasını saldırganın sahip olduğu bir SIM karta taşıyarak çalar. İşin püf noktası, sosyal mühendisliğe veya kurbanın cep telefonu operatöründeki içeriden birine dayanıyor.

Saldırgan, kurbanın telefon numarasını kontrol ederek, çeşitli kurumsal hizmetlerde oturum açmak veya kurumsal ağları ihlal etmek için gereken iki faktörlü kimlik doğrulama (2FA) için SMS tabanlı geçici kodlar alabilir.

kaynak: DHS CSRB

kaynağa gitmek

Lapsus$ örneğinde, hileli SIM takaslarının bir kısmı, çalışanlara ve yüklenicilere ait hesapların ele geçirilmesinden sonra doğrudan telekomünikasyon sağlayıcısının müşteri yönetimi araçlarından gerçekleştirildi.

Grubun üyeleri, kurbanları hakkında gizli bilgileri (isim, telefon numarası, müşteriye özel ağ bilgileri) elde etmek için bazen hileli acil durum açıklama talepleri (EDR’ler) kullandı.

Saldırgan, bir kanun uygulayıcı ajan gibi meşru bir talep sahibinin kimliğine bürünerek veya talebe resmi logolar uygulayarak sahte bir EDR oluşturabilir.

Lapsus$, kimlik bilgilerini almak, çok faktörlü kimlik doğrulama (MFA) isteklerini onaylamak veya tehdit aktörüne yardım etmek için dahili erişimi kullanmak için hedeflenen şirketlerdeki, çalışanlardaki veya yüklenicilerdeki içeriden kişilere de güvendi.

“Sahte SIM takaslarını gerçekleştirdikten sonra Lapsus$, oturum açma ve SMS veya sesli aramalar aracılığıyla tek seferlik bağlantılar veya MFA şifreleri gönderen hesap kurtarma iş akışları aracılığıyla çevrimiçi hesapları devraldı” – Department of Homeland Security Cyber Safety Review Board.

Bir vakada Lapsus$, FBI ve Savunma Bakanlığı personeline bağlı cep telefonu hesaplarını ele geçirmeye çalışmak için bir telekomünikasyon sağlayıcısına yetkisiz erişimini kullandı.

Bu hesaplar için uygulanan ekstra güvenlik nedeniyle girişim başarısız oldu.

Para kazanmak ve harcamak

Araştırma sırasında, CSRB’nin bulguları, grup bir telekomünikasyon sağlayıcısının platformuna erişmek ve SIM takasları gerçekleştirmek için haftada 20.000 ABD Doları kadar para ödedi.

FBI, Lapsus$’ın çaldıkları verileri sattığından haberdar olmasa veya kurbanların gruba fidye ödediğine dair kanıt bulmasa da, CSRB bazı güvenlik uzmanlarının “Lapsus$’ın kuruluşlara bir miktar fidye ödeyerek şantaj yaptığını gözlemlediğini” söylüyor.

CSRB’nin bulgularına göre grup, kurban ağındaki ayrıcalıklarını artırmak için Microsoft Active Directory’deki yama uygulanmamış güvenlik açıklarından da yararlandı.

Lapsus$’ın, saldırılarının %60’a varan bir kısmında Active Directory güvenlik sorunlarından yararlandığı tahmin edilmektedir; bu da, grup üyelerinin bir ağ içinde hareket edecek teknik becerilere sahip olduğunu göstermektedir.

frene basmak

Lapsus$ etkililik, hız, yaratıcılık ve cesaretle karakterize edilirken, grup saldırılarında her zaman başarılı olamadı. Uygulama veya belirteç tabanlı çok faktörlü kimlik doğrulamanın (MFA) uygulandığı ortamlarda başarısız oldu.

Ayrıca, güçlü ağ izinsiz giriş tespit sistemleri ve şüpheli hesap etkinliğini işaretleme, Lapsus$ saldırılarını engelledi. CSRB raporda, olay müdahale prosedürlerinin izlendiği durumlarda, etkinin “önemli ölçüde hafifletildiğini” söylüyor.

Güvenlik araştırmacıları ve uzmanların yıllardır SMS tabanlı kimlik doğrulama kullanımını güvensiz bularak kınamalarına rağmen, DHS’nin Siber Güvenlik İnceleme Kurulu, Lapsus$ veya benzer taktikler kullanan diğer grupların saldırılarını “çoğu kuruluşun önlemeye hazır olmadığını” vurguluyor.

Kurul’un, diğer aktörlerin dahili bir ağa yetkisiz erişim sağlamasını önlemeye yönelik tavsiyeleri şunları içerir:

- güvenli kimlik ve erişim yönetimi çözümleriyle parolasız bir ortama geçiş ve iki adımlı bir kimlik doğrulama yöntemi olarak SMS’in kaldırılması

- MFA kimlik avına dayanıklı güçlü kimlik doğrulama yetenekleri aracılığıyla sosyal mühendisliğin verimliliğini düşürmeye yönelik çabalara öncelik verilmesi

- telekomünikasyon sağlayıcıları, SIM takaslarını güçlü kimlik doğrulaması gerektiren yüksek ayrıcalıklı eylemler olarak ele almalı ve tüketiciler için hesap kilitleme seçenekleri sağlamalıdır.

- Federal İletişim Komisyonu (FCC) ve Federal Ticaret Komisyonu (FTC) gözetim ve uygulama faaliyetlerini güçlendirmek

- yıkıcı siber saldırılar için planlama yapmak ve önleme, müdahale ve kurtarmaya yatırım yapmak; sıfır güven modelini benimsemek ve kimlik doğrulama uygulamalarını güçlendirmek

- Acil Durum İfşa (Veri) Talepleri söz konusu olduğunda sosyal mühendislik saldırılarına karşı dayanıklılık oluşturma

- kuruluşlar, olayları derhal bildirerek kolluk kuvvetleriyle işbirliğini artırmalıdır; ABD Hükümeti “siber olaylarla ilgili rolleri ve sorumlulukları hakkında net, tutarlı rehberlik”

Lapsus$, muhtemelen grubun birkaç üyesinin tutuklanmasına yol açan kolluk soruşturmaları nedeniyle Eylül 2022’den bu yana sessiz kaldı.

Geçen yıl Mart ayında, Londra Şehri Polisi Lapsus$ ile bağlantılı yedi kişinin tutuklandığını duyurdu. Birkaç gün sonra, 1 Nisan’da biri 16, diğeri 17 yaşında iki kişi daha tutuklandı.

Ekim ayında Kara Bulut Operasyonu sırasında Brezilya Federal Polisi, Lapsus$ şantaj grubunun bir parçası olduğundan şüphelenilen bir kişiyi ülkenin Sağlık Bakanlığı sistemlerini ihlal ettiği için tutukladı.