ReliaQuest’in Tehdit Araştırma ekibi, kötü şöhretli tehdit topluluğu “Scattered Lapsus$ Hunters”ın bu kez geniş çapta benimsenen müşteri destek platformu Zendesk’ten yararlanan kullanıcıları ve kuruluşları hedef alan önemli yeni bir kampanyasını ortaya çıkardı.

Soruşturma, son altı ay içinde kayıtlı 40’tan fazla yazım hatası yapılmış ve taklit alan adını ortaya çıkardı; bu da grubun devam eden tedarik zinciri saldırı stratejisinde bir artışa işaret ediyor.

Znedesk de dahil olmak üzere belirlenen kötü amaçlı alanlar[.]com ve vpn-zendesk[.]com, meşru Zendesk ortamlarını yakından taklit edecek şekilde tasarlanmıştır.

Bu alan adlarından bazıları, şüphelenmeyen kullanıcıları hedef alan klasik bir kimlik bilgisi toplama tekniği olan Zendesk kimlik doğrulamasından önce görünecek şekilde tasarlanmış sahte tek oturum açma (SSO) portallarına sahip kimlik avı sayfaları barındırıyor.

Ek olarak ReliaQuest, URL’lerinde birden fazla farklı kuruluşun adını veya markasını içeren alan adlarını belirledi ve bu da kullanıcıların bu kötü amaçlı bağlantılara güvenme ve onlarla etkileşim kurma olasılığını daha da artırdı.

Keşfedilen altyapı farklı özellikleri paylaşıyordu: Alan adları NiceNic aracılığıyla ABD ve Birleşik Krallık tescil ettirenlerin iletişim bilgileriyle kaydedildi ve ad sunucuları Cloudflare aracılığıyla maskelendi.

Bu kayıt ayrıntıları, Scattered Lapsus$ Hunters’ın Ağustos 2025’te Salesforce’u hedef alan önceki kampanyasında gözlemlenen kalıpları yansıtıyor ve bu da kasıtlı bir operasyonel taktik kitabı öneriyor.

Araştırmacılar, harici kimlik avı alanlarının ötesinde, sahte biletlerin doğrudan meşru Zendesk portallarına gönderildiğine dair kanıtlar keşfetti.

Daha Geniş Kampanya Bağlamı

Bu sahte gönderimler, uzaktan erişim truva atlarını (RAT’lar) ve diğer kötü amaçlı yazılımları dağıtmak için tasarlanmış acil sistem yönetimi talepleri veya şifre sıfırlama sorguları gibi hazırlanmış bahanelerle destek ve yardım masası personelini hedef alıyor.

Bu çok yönlü yaklaşım, saldırganlara kurumsal ağları tehlikeye atacak birden fazla vektör sağlar.

Zendesk odaklı bu operasyon, grubun Eylül 2025’te Discord’un Zendesk tabanlı destek sistemini ihlal ederek isimler, e-posta adresleri, fatura bilgileri ve devlet tarafından verilen kimlik bilgileri gibi hassas kullanıcı verilerini açığa çıkarması sonrasında gerçekleşti.

Daha önce bu olay izole edilmiş gibi görünüyordu; ancak son bulgular, Scattered Lapsus$ Hunters’ın SaaS platformlarını hedef alan koordineli bir tedarik zinciri saldırı stratejisi yürüttüğünü gösteriyor.

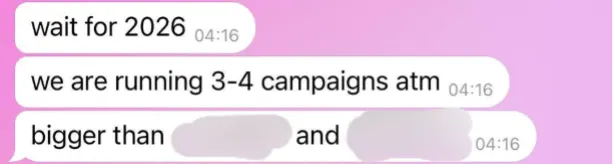

Yakın zamanda yayınlanan bir Telegram gönderisinde grup şunları iddia etti: “2026’yı bekleyin, atm’de 3-4 kampanya yürütüyoruz” [at the moment].”

Başka bir mesajda şu uyarıda bulunuldu: “Tüm Yİ çalışanları Ocak 2026’ya kadar yaklaşan tatillerde günlüklerini izleyerek iş başında olmalı çünkü #ShinyHuntazz müşteri veritabanlarınızı toplamaya geliyor.”

Zendesk altyapısı muhtemelen duyurulan bu kampanyalardan birini temsil ediyor ve grubun Kasım 2025’te iddia ettiği müşteri başarısı platformu Gainsight’ı potansiyel olarak tamamlıyor.

SaaS Hedefleme Modeli

Dağınık Lapsus$ Hunters’ın müşteri destek platformlarına odaklanması, tedarik zinciri saldırı metodolojisinde gelişmiş bir evrimi temsil ediyor.

Kolektif daha önce Salesforce, Salesloft, Drift ve Gainsight gibi yüksek değerli SaaS platformlarını hedef almıştı; bunların her biri yaygın kurumsal benimseme ve alt müşteri verilerine erişim sunuyor.

Müşteri destek platformları tercih edilen hedeflerdir çünkü genellikle çekirdek altyapıya göre daha az güvenlik incelemesine tabi tutulurlar, ancak saldırganlara kimlik bilgilerine ve müşteri bilgilerine erişim izni verirler.

Zendesk’i kullanan kuruluşlar derhal sağlam güvenlik önlemlerini uygulamalıdır.

Bunlar arasında, tüm yönetim ve destek hesapları için donanım güvenlik anahtarlarıyla çok faktörlü kimlik doğrulamanın zorunlu kılınması, proaktif alan adı izleme ve DNS filtrelemenin hatalı alan adlarını tespit etmek için dağıtılması ve çalışanların Zendesk sohbeti aracılığıyla doğrudan mesaj alabileceklerinin sınırlandırılması yer alıyor.

Kimlik avı bağlantılarını ve kimlik bilgisi isteği modellerini tespit etmek için içerik filtrelemenin uygulanması çok önemlidir.

ReliaQuest, müşteri destek platformlarının kötüye kullanılmaya devam edeceğini öngörüyor. Kuruluşlar bu platformları, çekirdek sistemlere uygulanan güvenlik titizliğinin aynısını gerektiren kritik altyapı olarak ele almalıdır.

Kötü amaçlı alan adı kayıt modellerinin erken tespiti ve yaklaşan tatil dönemi boyunca güvenliğin sürekli izlenmesi, temel savunma stratejileridir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.