Kuzey Kore’ye bağlı tehdit grupları, powerShell komut dosyalarının kullanımını sergileyen ve veri depolama klasörlerinde veri depolama ile birlikte, algılamadan kaçmak için arazi (LOTL) tekniklerini ve güvenilir hizmetleri giderek daha fazla kullanıyor. .

Güvenlik firması Securonix tarafından “Deep#Drive” olarak adlandırılan kampanyada, tehdit grubu kullanıcıları sistem yapılandırma bilgilerini toplayan ve daha sonra yürüten fermuarlı bir kısayol dosyasını indirmeye ve çalıştırmaya ikna etmek için sahte iş günlükleri, sigorta belgeleri ve kripto ile ilgili dosyalar kullandı. PowerShell ve .NET komut dosyaları. Saldırı araçları, sistem verilerini Dropbox klasörlerine yükler ve ardından daha fazla uzlaşma için ek komutlar ve özellikler indirir.

Saltaşcılar, Securonix’te kıdemli bir tehdit araştırmacısı olan Tim Peck, çoğunlukla Kripto para birimi kullanıcılarını hedeflemek gibi hızlı finansal kazanımlara ilgi gösterirken, tehdit grubunun Güney Kore hükümet ajanslarından ve işletmelerinden hassas verileri çalmaya odaklandığını söyledi.

“Hem casusluk hem de finansal motivasyonun kanıtlarını gözlemledik, ancak casusluğa daha fazla eğildi” diyor. Diyerek şöyle devam etti: “Bu, Kimuky’nin Güney Kore devlet kurumlarının, işletmelerinin ve stratejik endüstrilerin tarihsel hedeflemesiyle uyumlu.”

Kuzey Kore siber operasyon grupları, Güney Kore hükümet ajansları ve şirketleri en popüler hedefler arasında sürekli olarak Güney Kore ve ABD’yi hedeflemiştir. Eylül 2024’te FBI, Kuzey Kore gruplarının bir Önemli kripto para rezervleri olan kuruluşlara yönelik saldırıların artmasıve Kimsuky bir Güney Kore hedeflerine karşı benzer çok aşamalı saldırı geçen sene.

Üretken bir grup

Tehdit istihbarat firması geleceği kaydetti. Bir grup, örneğin sağlık ve misafirperverlik sektörlerine odaklanma eğilimindeyken, bir diğeri kripto para piyasalarına odaklanıyor.

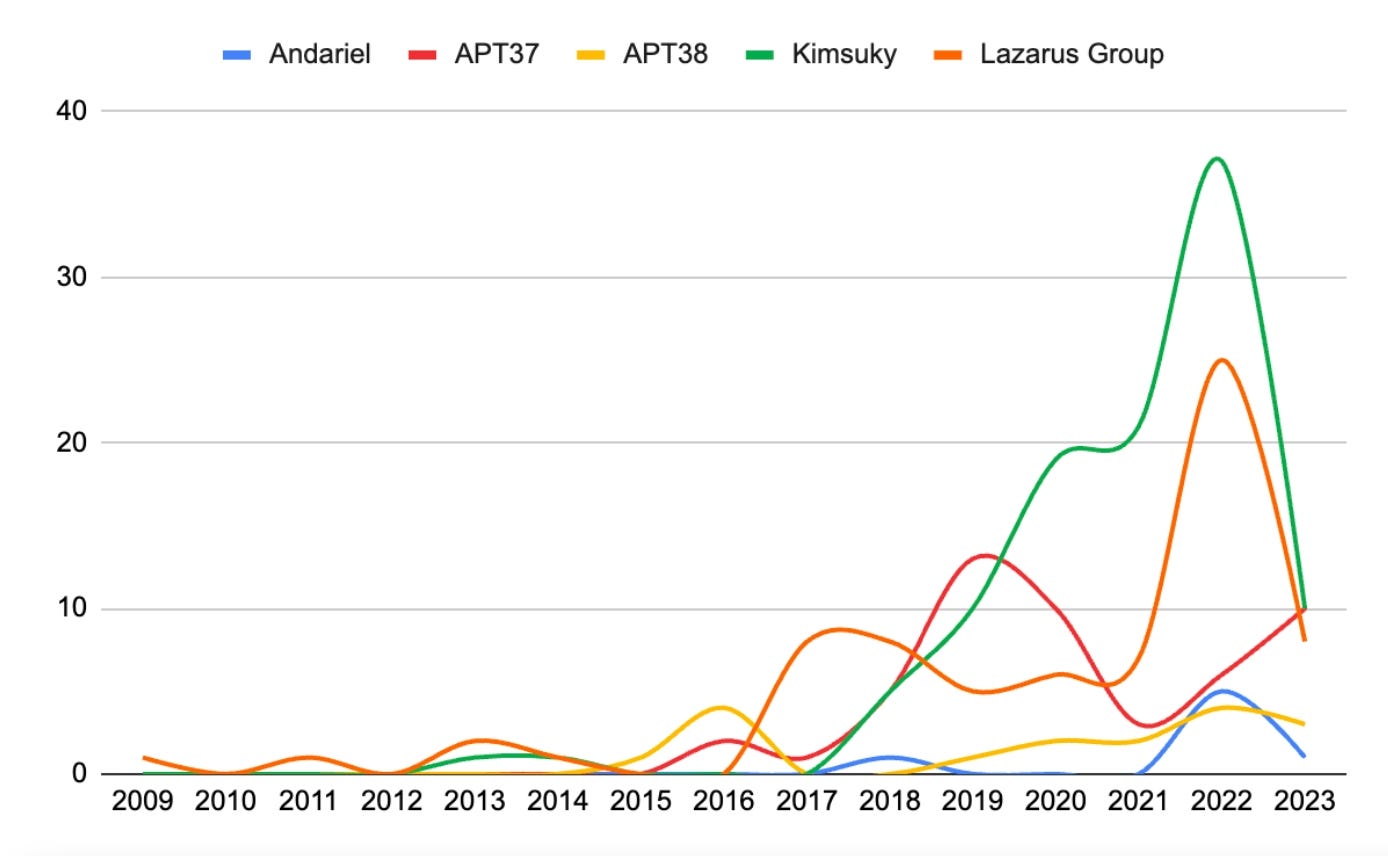

2013 yılının ortalarında Kimuky en üretken Kuzey Kore grubu oldu. (Daha yeni veriler mevcut değil.) Kaynak: Kaydedilen Geleceğin “Kuzey Kore’nin Siber Stratejisi” Raporu

Kimuky grupları, 2021 ve 2023 yılları arasında Kuzey Koreli olarak tanımlanan en fazla saldırıyı açıkladı. Kaydedilen Geleceğin “Kuzey Kore Siber Stratejisi” Raporu. 2024’te grupların yüksek miktarda saldırı açıklamaya devam ettiğini söylüyor.

“Bu gruplar, öncelikle Güney Kore’deki bireyleri ve kuruluşları hedefleyen yüksek hacimli kimlik avı kampanyaları yürütürken, bazen diğer ülkelerdeki varlıkları hedefliyor” diyor. “Gördüğümüz aktivitede, bu gruplar daha fazla zaman alıcı, özel mızrak avı işlemlerinden ziyade hacim için gidiyor gibi görünüyor.”

Diğer tanınmış Kuzey Kore grupları gibi Lazarus Ve AndarielKimuky tehdit aktörleri kadar üretken değildir. Bu gruplardan bazıları hassas bilgiler toplamaya daha fazla odaklanırken, neredeyse hepsi Ayrıca finansal bir motivasyona sahip.

Binlerce kurban?

İçinde Derin#Drive KampanyasıBir sistemin uzlaşmasının ardından, Kimuky Group’un saldırı komut dosyaları sistem yapılandırmasıyla ilgili verileri birkaç Dropbox klasöründen birine yükler. Securonix araştırmacıları şüpheli tüm Dropbox konumlarından istihbarat toplayamasa da, bazıları kopya gibi görünse de, 8.000’den fazla yapılandırma dosyasının işaretlerini ortaya çıkardılar.

Bu, muhtemelen aynı kurban örgütlerinden geldikleri anlamına gelse de, kampanyanın oldukça başarılı olduğu görülüyor.

Peck, “Yapılandırma dosyasının ‘benzersizliğine’, kullanıcı adına ve IP adresine katkıda bulunan iki faktör vardı.” “Bazı kullanıcı adları, saldırgan tarafından yanal hareketi gösterebilecek düzinelerce benzer IP adresi ile ilişkilendirildi – [that is]aynı varlıktan düzinelerce makineyi enfekte etmek. “

Meydan okulu bir sistemden gelen veriler, ana bilgisayar IP adresini, sistem çalışma süresini, işletim sistemi türü ve sürümüyle ilgili ayrıntıları, yüklü herhangi bir güvenlik yazılımını ve çalışan işlemlerin bir listesini içerir.

Kimuky opsecini geliştirir

Kampanya ayrıca Kuzey Kore siber operasyon gruplarının operasyonel güvenlikteki iyileştirmelerini de vurguladı. Grup, Dropbox klasörlerinde OAuth tabanlı kimlik doğrulama kullandı ve geleneksel URL engellemeyi veya ağ tabanlı savunmaların bağlantıları takip etmesini önledi. Securonix’in Peck’i, tehdit aktörleri de Securonix araştırmacılarının araştırmaya başladıktan kısa bir süre sonra altyapılarının bileşenlerini hızla devirdi.

“Bu operasyonel farkındalık düzeyi, kimlik avı odaklı kötü amaçlı yazılım kampanyalarında her zaman mevcut değildir” diyor.

Şirketler için, tehdit grubunun taktikleri, gizli dosya uzantılarının devre dışı bırakılması gerektiğinin altını çiziyor, kısayol dosyalarının kullanıcı klasörlerinde yürütülmesi engellenmeli ve yalnızca imzalı PowerShell komut dosyalarının yürütülmesine izin verilmelidir. Peck, bu üç karşı önlemin saldırganların etkinliğini tespit etmesini daha kolay hale getirdiğini söylüyor.

Buna ek olarak, hedeflenen endüstrilerdeki şirketler – kripto para birimi ve devlet kurumları gibi – e -posta güvenliğini desteklemeli ve çalışanları kimlik avı tehditlerini nasıl tespit edecekleri konusunda düzenli olarak eğitmelidir.

“Kuzey Kore siber saldırıları hala sosyal mühendislik ve bir Phish ile başlıyor” diyor. “Şirketler, bir e -posta güvenlik çözümüne sahip olmalarını sağlamalı ve çalışanları kimlik avı tehditleri konusunda düzenli olarak eğitmeli ve simüle edilmiş kimlik avı testleri yapmalıdır.”