ABD teknoloji firmalarını ve kripto firmalarını hedeflemekle uzun zamandır bilinen Kuzey Kore’nin gizli BT İşçi (ITW) programı, finans, sağlık, kamu yönetimi ve profesyonel hizmetler de dahil olmak üzere dünya çapında çeşitli endüstrilere sızmaya çalışmak için kapsamını genişletti.

OKTA’nın tehdit araştırmacıları, DPRK bağlantılı kolaylaştırıcı ve işçi ile ilişkili 130’dan fazla kimlik tespit ettiler, bu da 2025’in ortalarına kadar 5.000’den fazla şirkette 6.500’den fazla görüşme sürdürdü ve tehdidin çok daha yaygın olduğunu buldu: hedeflenen varlıkların% 50’si teknoloji şirketi değil ve% 27’si Amerika Birleşik Devletleri dışında yatıyor.

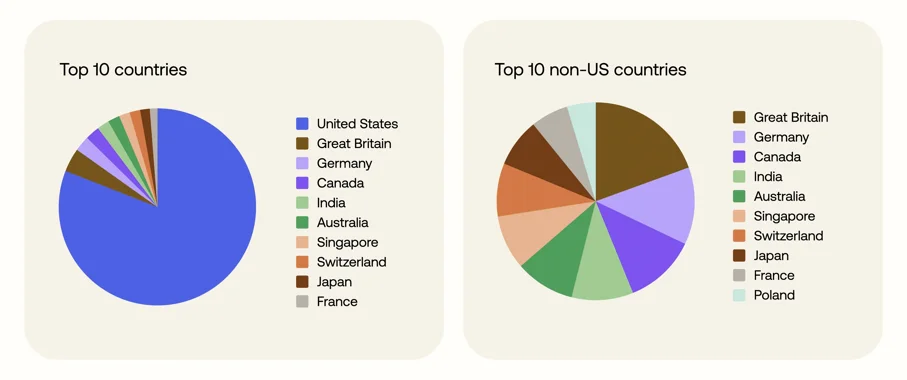

ITW operasyonları da diğer ülkelere genişledi (Kaynak: Okta)

Bu işçiler ne tür yerleşimler hedefliyor?

OKTA’ya göre, uzak veya hibrit rol teklif eden her dikey kuruluşun kuruluşları artık potansiyel hedeflerdir.

Bordro yönlendirmesinin ötesinde, başarılı yerleşimler bu işçilerin hassas sistemlere ve ağlara erişmelerine izin vererek veri söndürme, gasp veya istihbarat toplama kapısını açar.

DPRK BT işçileri artık kodlama rolleri için başvuruda bulunmuyor: Finansman, ödeme işleme ve mühendislik destek pozisyonlarını giderek daha fazla hedefliyorlar.

Ezici bir şekilde uzaktan yazılım geliştirme ve BT danışmanlık rollerine odaklanmaya devam ederken, teknoloji şirketleri, servis sağlayıcılar ve BT danışmanlıklarında, Okta da DPRK bağlantılı iş görüşmelerinde belirgin bir artış fark etti:

- AI odaklı kuruluşlar

- Sağlık kuruluşları ve tıbbi teknoloji sağlayıcıları (mobil uygulama geliştirme, müşteri hizmetleri sistemleri ve elektronik kayıt tutma platformları)

- Bankalar, sigorta firmaları, fintech şirketleri (yazılım geliştirme, aynı zamanda bordro ve muhasebe gibi alanlarda arka ofis ve finansal işlem rolleri)

- Dış kaynak kullanımı ve BT servis sağlayıcıları ve hatta

- ABD, Orta Doğu ve Avustralya’daki hükümet ve kamu yönetimi kuruluşları

Okta, “Verilerimiz bu görüşmelerden herhangi birinin istihdamla sonuçlanıp sonuçlanmadığını doğrulamasa da, girişimler devlet kurumlarının kampanyaya karşı bağışık olmadığını gösteriyor” dedi.

“Daha da önemlisi, devlet yüklenicileri, hizmet sağlayıcıları ve danışmanlıklar aracılığıyla kamu yönetimine maruz kalmaktır. Bu kuruluşlar genellikle hükümet ağlarına ve hassas projelere geniş erişime sahiptir, ancak yüksek işe alım hacimleri, hızlı geri dönüş süreleri ve büyük uzak işçi havuzlarıyla karşı karşıyadır.”

Kuruluşlar için öneriler

DPRK ITW birimleri daha önceki yanlış adımlardan öğrendiler ve geleneksel kimlik ve veteriner kontrollerini atlamak için yöntemlerini rafine ettiler.

Bu tehdide karşı koymak için OKTA, kuruluşlara şunları içerecek çok katmanlı bir savunma benimsemelerini tavsiye eder:

- Titiz kimlik doğrulaması: Devlet tarafından verilen kimliği, çapraz kontrol coğrafi konumunu ve bordro ayrıntılarını kullanın ve üçüncü taraf doğrulama hizmetlerini kullanın

- Gelişmiş Tarama Süreçleri: Kırmızı bayrakları tespit etmek için işe alım yapan kişileri (örneğin tutarsız zaman dilimleri, canlı görüşmelerin reddedilmesi) ve denetim altında yapılandırılmış teknik görevleri kullanmak için eğitin.

- En az müstehcen erişim ve ayrım: Minimum izinleri ve segment ağ erişimi olan yeni veya koşullu çalışanlar başlatın.

- Satıcı / Üçüncü Taraf Korumaları: Sözleşmelerde eşdeğer kimlik kontrollerini, cihaz güvenliğini ve denetim haklarını uygulamak.

- İçeriden tehdit programları ve farkındalık: Şüpheli davranışı tanımlamak ve güvenli raporlama kanalları sağlamak için İK, BT ve güvenlik ekiplerini donatın.

- İşbirliği ve İstihbarat Paylaşımı: Göstergeleri ve şüpheli aday kalıplarını paylaşmak için kolluk kuvvetleri, ISAC’lar ve akran kuruluşlarıyla birlikte çalışın.

- Simüle edilmiş Kırmızı Takım ve Risk Alıştırmaları: İşe alım boru hatlarını, boşlukları proaktif bir şekilde ortaya çıkarmak için DPRK infiltrasyonu altındaymış gibi test edin ve olay müdahale planlarını güncelleyin.

En son ihlalleri, güvenlik açıklarını ve siber güvenlik tehditlerini asla kaçırmak için Breaking News e-posta uyarımıza abone olun. BURADA Abone Olun!