Kuzey Koreli bir casusluk grubu şu şekilde izlendi: UNC2970 Haziran 2022’den bu yana ABD ve Avrupa medya ve teknoloji kuruluşlarını hedef alan hedef odaklı kimlik avı kampanyasının bir parçası olarak daha önce belgelenmemiş kötü amaçlı yazılım ailelerinin kullanıldığı gözlemlendi.

Google’ın sahibi olduğu Mandiant, tehdit kümesinin, bulaşma dizisini tetiklemek için e-posta mesajlarında işe alım tuzaklarını kullanan “Dream Job” adlı uzun süredir devam eden bir operasyonla “birden çok örtüşmeyi” paylaştığını söyledi.

UNC2970, tehdit istihbarat firması tarafından UNC577 (aka Sıcaklık.Hermit) ve ayrıca UNC4034 olarak izlenen başka bir gelişmekte olan tehdit kümesini içerir.

Mandiant tarafından Eylül 2022’de belgelendiği şekliyle UNC4034 etkinliği, bir beceri değerlendirme testi paylaşma bahanesiyle AIRDRY.V2 adlı bir arka kapıyı indirmeye yönelik hedeflerin sosyal mühendisliğini yapmak için WhatsApp’ın kullanılmasını gerektiriyordu.

Mandiant araştırmacıları, iki bölümden oluşan ayrıntılı bir analizde, “UNC2970’in gizlemeye yönelik uyumlu bir çabası var ve bunu tüm teslim ve uygulama zinciri boyunca yapmak için birden fazla yöntem kullanıyor” dedi ve çabanın özellikle güvenlik araştırmacılarını hedef aldığını ekledi.

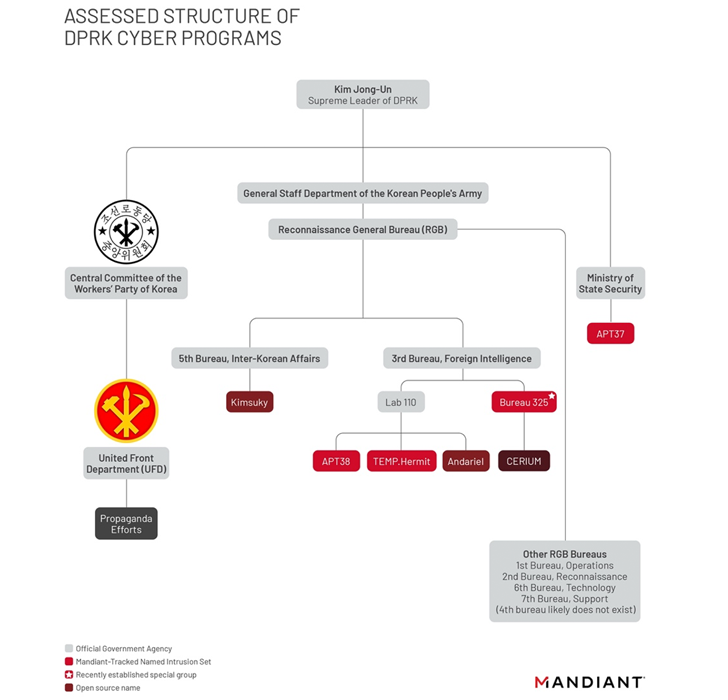

Temp.Hermit, Andariel ve APT38 (namı diğer BlueNoroff) ile birlikte Kuzey Kore’nin Genel Keşif Bürosu (RGB) ile ilişkili birincil bilgisayar korsanlığı birimlerinden biridir. Üç oyuncu setinin tümü toplu olarak Lazarus Grubu (Gizli Kobra veya Çinko olarak da bilinir) olarak anılır.

Mandiant, Mart 2022 tarihli bir raporunda “TEMP.Hermit en az 2013’ten beri var olan bir aktör” dedi. O zamandan beri yürüttükleri operasyonlar, Pyongyang’ın Kuzey Kore çıkarlarına fayda sağlamak için stratejik istihbarat toplama çabalarının temsilcisidir.”

UNC2970 saldırılarının en son seti, başlangıçta, “iyi tasarlanmış ve profesyonelce düzenlenmiş” sahte hesaplar kullanarak doğrudan LinkedIn’deki kullanıcılara yaklaşmakla karakterize edilir.

Konuşma daha sonra WhatsApp’a kaydırılır ve ardından bir iş tanımı kisvesi altında hedefe bir kimlik avı yükü iletilir.

Bazı durumlarda, bu saldırı zincirlerinin, uzak bir sunucudan kabuk kodu indirme ve yürütme yeteneğine sahip, LIDSHOT olarak etiketlenmiş bir sonraki aşama yükünü yüklemek üzere tasarlanmış, Sıkı VNC’nin (LIDSHIFT adlı) truva atı haline getirilmiş sürümlerini dağıttığı gözlemlenmiştir.

Güvenliği ihlal edilmiş ortamlarda bir dayanak noktası oluşturmak, PLANKWALK olarak bilinen ve daha sonra aşağıdakiler gibi ek araçların dağıtımının yolunu açan C++ tabanlı bir arka kapı aracılığıyla gerçekleştirilir: –

- TOUCHSHIFT – Tuş kaydedicilerden ve ekran görüntüsü yardımcı programlarından tam özellikli arka kapılara kadar çeşitli kötü amaçlı yazılımları yükleyen bir kötü amaçlı yazılım damlatıcısı

- TOUCHSHOT – Her üç saniyede bir ekran görüntüsü alacak şekilde yapılandırılmış bir yazılım

- DOKUNMATİK TUŞ – Tuş vuruşlarını ve pano verilerini yakalayan bir keylogger

- KANCA ATIŞI – Komuta ve kontrol (C2) sunucusuyla iletişim kurmak için TCP üzerinden bağlanan bir tünel aracı

- TOUCHMOVE – Makinede bir yükün şifresini çözmek ve yürütmek için tasarlanmış bir yükleyici

- GÖSTERİ – İsteğe bağlı komutları çalıştıran ve C2 sunucusuyla HTTP POST istekleri aracılığıyla iletişim kuran AC/C++ arka kapısı

UNC2970’in ayrıca, HTTP aracılığıyla iletişim kuran C tabanlı bir arka kapı olan CLOUDBURST olarak adlandırılan Base64 kodlu bir yük içeren ısmarlama bir PowerShell betiğini bırakmak için bir uç nokta yönetim çözümü olan Microsoft Intune’dan yararlandığı söyleniyor.

Üçüncü Taraf SaaS Uygulamalarının Gizli Tehlikelerini Keşfedin

Şirketinizin SaaS uygulamalarına üçüncü taraf uygulama erişimiyle ilişkili risklerin farkında mısınız? Verilen izin türleri ve riskin nasıl en aza indirileceği hakkında bilgi edinmek için web seminerimize katılın.

KOLTUĞUNUZU AYIRTIN

Kuzey Kore bağlantılı aktörler tarafından Kendi Savunmasız Sürücüsünü Getir (BYOVD) tekniğinin sürekli kullanımında, izinsiz girişler ayrıca LIGHTSHOW kod adlı başka bir kötü amaçlı yazılım parçasının dağıtımını kolaylaştıran LIGHTSHIFT adlı yalnızca bellek içi bir damlalık kullanır.

Yardımcı program, dinamik ve statik analizi engellemek için adımlar atmanın yanı sıra, çekirdek belleğine okuma ve yazma işlemleri gerçekleştirmek ve sonuç olarak virüs bulaşmış ana bilgisayarda kurulu güvenlik yazılımını devre dışı bırakmak için bilinen güvenlik açıklarına sahip bir sürücünün yasal bir sürümünü düşürür.

Mandiant, “Belirlenen kötü amaçlı yazılım araçları, UNC2970 tarafından devam eden kötü amaçlı yazılım geliştirme ve yeni araçların dağıtımını vurgulamaktadır.” dedi. “Grup daha önce savunma, medya ve teknoloji endüstrilerini hedef almış olsa da, güvenlik araştırmacılarının hedef alınması, stratejide bir değişiklik veya operasyonlarının genişletilmesi anlamına geliyor.”