Araştırmacılar, son JumpCloud ihlalini Kuzey Kore’nin Lazarus Group’un bir şubesine bağladılar. Erken belirtiler, grubun öncelikle kripto para birimi ve blockchain şirketlerini hedef alarak finansal olarak motive olduğunu gösteriyor.

JumpCloud, Monday.com, GoFundMe ve diğerleri de dahil olmak üzere web sitesine göre 180.000’den fazla müşteriye hizmet veren kurumsal bir hizmet olarak dizin sağlayıcısıdır. 6sense, platformunu %0,2 pazar payıyla kimlik ve erişim yönetiminde (IAM) en popüler 32. platform olarak takip ediyor.

12 Temmuz’da JumpCloud CISO’su Robert Phan, bir blog gönderisinde “küçük ve belirli bir müşteri grubunu hedeflemek için sistemlerimize yetkisiz erişim elde eden, ulus-devlet destekli gelişmiş bir tehdit aktörü” olduğunu açıkladı. SentinelOne’ın kıdemli tehdit araştırmacısı Tom Hegel’in bilgisayar korsanları tarafından kontrol edilen altyapıyı Kuzey Kore’ye bağladığı bugüne kadar tam olarak hangi ulus devlet belirsizdi. Hegel ayrıca saldırıyı Github tarafından 18 Temmuz’da tanımlanan bir toplum mühendisliği kampanyasıyla ilişkilendirdi.

Doğrudan JumpCloud ile çalışan Crowdstrike, bugün Reuters’e daha spesifik bir atıf sunarak, izledikleri Lazarus Group’un bir alt bölümünü “Labyrinth Chollima” olarak adlandırdı.

Şimdi, ihlalin kurbanlarıyla çalışan Mandiant araştırmacıları bulmacanın daha da fazlasını dolduruyor. Yaklaşan araştırmada, siber güvenlik firması, bilgisayar korsanlarının öncelikli olarak Web3 endüstrisini hedeflediklerini ve sonraki saldırılar için kripto ve blockchain şirketlerinin kimlik bilgilerini çaldıklarını ortaya çıkarmayı planlıyor.

JumpCloud İhlal Kronolojisi

JumpCloud şüpheli etkinlikten ilk olarak 27 Haziran 15:13 UTC’de haberdar oldu. Pham, önceki hafta 22 Haziran’da başlayan olayın “sofistike bir mızrakla kimlik avı kampanyasına kadar izini sürdüğümüz dahili bir orkestrasyon sisteminde” meydana geldiğini yazdı.

Saldırganların “altyapımızın belirli bir alanına” ulaşmayı başardıklarını kabul eden Pham, şirketin komutlar çerçevesine başarılı bir şekilde veri enjeksiyon saldırısı gerçekleştirdi. Hasarı azaltmak için, “kimlik bilgilerini değiştirdik, altyapıyı yeniden oluşturduk ve ağımızı ve çevremizi daha fazla güvenli hale getirmek için bir dizi başka eylemde bulunduk. Ek olarak, hazırlanmış olay müdahale planımızı etkinleştirdik ve Olay Müdahale (IR) ortağımızla tüm sistemleri ve günlükleri potansiyel etkinlik açısından analiz etmek için çalıştık. Aynı zamanda, IR planımızın bir parçası olarak, soruşturmamız için kolluk kuvvetleriyle iletişime geçtik.”

Müşteri güvenliğinin ihlal edildiğine dair ilk kanıt, 5 Temmuz 3:35 UTC’de tespit edildi. Şirket, etkilenen müşterileri bilgilendirdi ve aynı günün ilerleyen saatlerinde, tüm yönetici API anahtarlarının zorunlu rotasyonunu başlattı.

JumpCloud, ihlalinden kaç müşterinin etkilendiğini veya ne kadar kötü bir şekilde etkilendiğini henüz açıklamadı. Pham, “tehdit aktörü tarafından kullanılan saldırı vektörünün hafifletildiğini” not etti.

IoC’ler Kuzey Kore’yi Nasıl Gösterdi?

JumpCloud, bilgisayar korsanlarını bir ulus-devlet varlığı olarak tanımlamıştı. Fakat hangisi?

Kanıt, kamuya açıklanan uzlaşma göstergelerindeydi (IOC’ler). Onlarla birlikte Hegel, “IP’lerin kendilerinin içine dalmaya başlayabilirim, profillerini anlamaya çalışabilirim, o sunucuda başka nelerin kullanıldığını, bu etki alanlarının neyle konuştuğunu görebilirim.” Bir durumda Hegel, GitHub’ın Kuzey Koreli bilgisayar korsanlarına atfettiği başka bir sosyal mühendislik kampanyasında tanımlanan bir etki alanına bir IP bağladı.

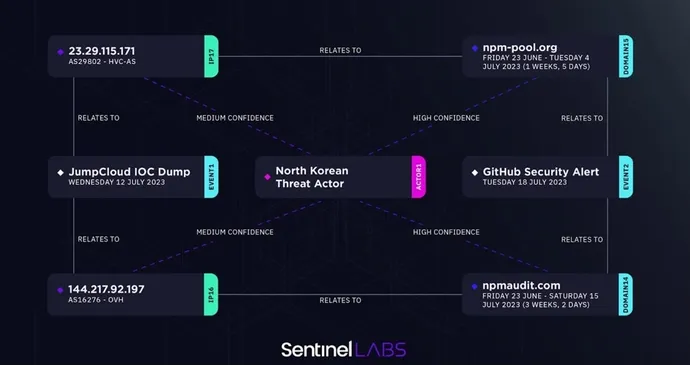

Hegel, saldırganların komut altyapısının haritasını çıkardı – bir etki alanıyla ilgili bir IP, önceden bilinen bir küme veya saldırıyla ilgili bir etki alanı.

Hegel, saldırganların nasıl ve ne zaman kaydedildiği gibi belirli dijital parmak izlerinin yanı sıra “diğer sunuculara nasıl çözümlendiği ve SSL sertifikası veya o sunucuda çalışan yazılım gibi diğer rastgele teknik özellikler” gibi belirli dijital parmak izlerini geride bıraktıklarını açıklıyor. “Bir sunucunun parmak izini profillemek için kullanabileceğimiz milyonlarca farklı özellik var, bu durumda bu, diğer Kuzey Kore şeyleriyle örtüşüyor.”

Yukarıdaki resim, iki kampanyanın ve buradaki çeşitli alan adlarının ve IP’lerin nasıl bağlandığını gösterir. Hegel, “Bütün bunları bir araya getirdiğinizde, bunun büyük bir altyapı seti olduğunu anlıyorsunuz. Her şey birbiriyle bağlantılı,” diye açıklıyor Hegel. “Ve bu altyapının dışında kimin çalıştığını görüyorum? O noktada, diğer Lazarus kampanyalarının birden çok kümesiyle örtüştüğünü görüyoruz.”

Kripto Endüstrisini Hedefleme

Bir IAM hizmet sağlayıcısı olarak JumpCloud, bilgisayar korsanlarının takip eden saldırılar için faydalı olabilecek şirketlerin kimlik bilgilerini çalmaları için doğrudan bir yol sağlar. Fakat Lazarus bu kez ne tür saldırılar gerçekleştirmeyi planlıyordu?

Geçmişe bakıldığında burada da ipuçları vardı. JumpCloud’un blog gönderisinde olduğu gibi, Pham, saldırının genel bir püskürt ve dua türünden çok uzak olduğunu kaydetti.

Ve Hegel’in bağlantı kurduğu GitHub saldırısı vardı. Github, blog gönderisinde bu durumda, “hedeflenen bu hesapların birçoğunun blockchain, kripto para birimi veya çevrimiçi kumar sektörlerine bağlı olduğunu” belirtti.

Dark Reading ile paylaşılan JumpCloud saldırganlarıyla ilgili bir açıklamada Mandiant, “bunun, DPRK’nın Genel Keşif Bürosu (RGB) içinde kripto para birimi odaklı bir unsur olduğuna ve kimlik bilgilerini ve keşif verilerini elde etmek için kripto para dikeylerine sahip şirketleri hedef aldığına dair yüksek bir güvenle” dedi. “Bu, kripto para birimi endüstrisini ve çeşitli blockchain platformlarını giderek daha fazla hedef aldığını gördüğümüz, finansal olarak motive olmuş bir tehdit aktörüdür.”

Mandiant’ın Google Cloud’daki kıdemli olay müdahale danışmanı Austin Larsen’e göre Mandiant, birlikte çalıştığı JumpCloud kurbanları için herhangi bir mali sonuç tespit etmedi. Bununla birlikte, bunun tek nedeni, “bu harekâtın öncelikle öncelikli hedeflerden kimlik bilgileri ve gelecekteki izinsiz girişler için keşif verileri elde etmeye odaklanmış olması” gibi görünüyor. Aslında en az bir vakada, ekip “aktörün öncelikli hedeflerden kimlik bilgilerini toplama hedefini başarıyla tamamladığına dair kanıt belirledi.”

Kim rejimini finanse etmek için kripto endüstrisini hedefleyen Kuzey Koreli bilgisayar korsanları yeni bir şey değil. Ancak JumpCloud saldırısı, devam eden stratejilerinin ne kadar rafine ve başarılı hale geldiğini yineliyor. Hegel, “Çok yaratıcılar” diye düşünüyor. “Gerçekten anlayışlarını ve çok düzeyli tedarik zinciri saldırıları gerçekleştirme isteklerini sergiliyor.”