Kimsuky olarak bilinen Kuzey Kore devleti destekli grup, Batı Avrupa’nın önde gelen bir silah üreticisini hedef alan karmaşık bir siber casusluk kampanyası başlattı.

LinkedIn’de yayınlanan ve 16 Mayıs 2024’te keşfedilen bu saldırı, devlet destekli siber aktörlerin dünya çapında kritik savunma altyapısına yönelik oluşturduğu artan tehdidin altını çiziyor.

- Yeni Casusluk Araçları: Kimsuky grubu bu kampanyada yeni casusluk araçları kullanarak gelişen yeteneklerini sergiledi.

- Öncelikli hedef: Bu saldırının ana hedefinin Batı Avrupalı bir silah üreticisi olması, savunma sektörünün stratejik önemine dikkat çekti.

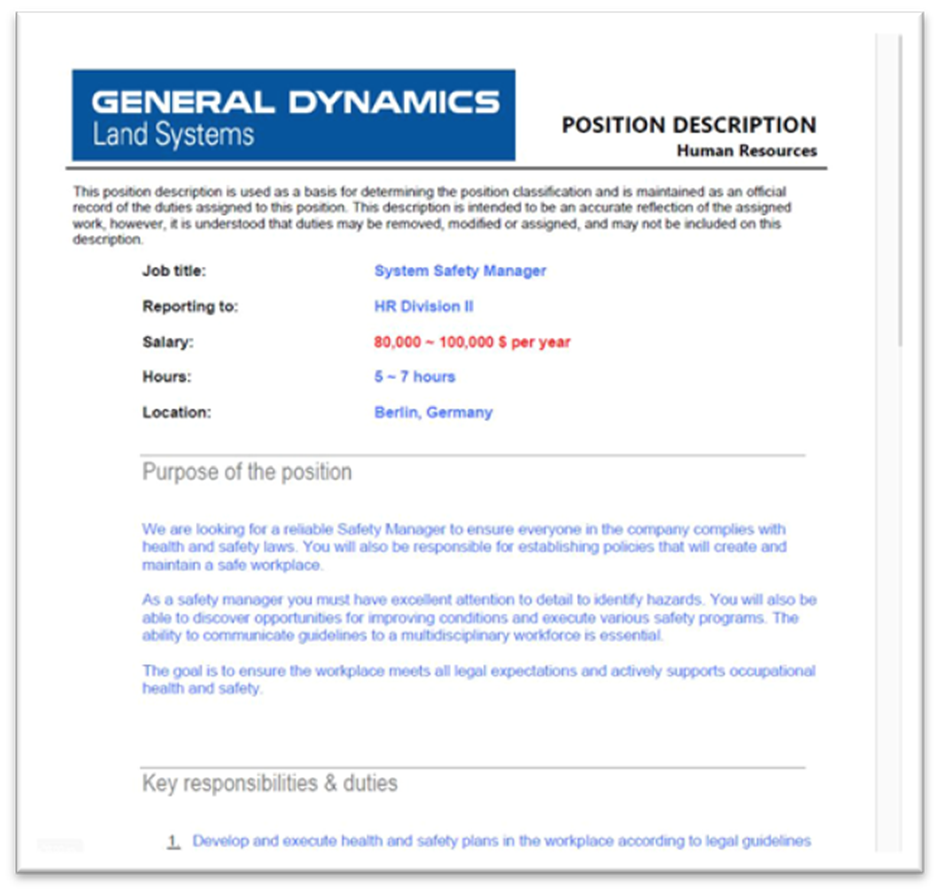

- Aldatıcı Yem: Tanınmış bir askeri müteahhit olan saldırganlar, hedeflerini yanıltmak için “General Dynamics” markasını görsel yem olarak kullandılar.

Saldırı Vektörü

Saldırı, hedeflenen kuruluşun çalışanlarına gönderilen hedef odaklı kimlik avı e-postasıyla başladı.

Analyze any MaliciousURL, Files & Emails & Configuration With ANY RUN : Start your Analysis

E-posta, “Safety Manager JD (General Dynamics HR Division II).jse” adlı kötü amaçlı bir JavaScript dosya eki içeriyordu.

Bu dosya adı, General Dynamics’in meşru bir iş tanımı belgesi olarak görünecek şekilde tasarlanmıştır.

Yürütme Akışı

Kötü amaçlı dosyayı açtıktan sonra JavaScript kodu iki base64 veri bloğunun kodunu çözdü.

İlk blok, tuzak olarak zararsız bir PDF dosyasını görüntülerken, ikinci blok, arka planda sessizce yürütülen kötü amaçlı yükü içeriyordu.

Sahte PDF, bir sistem güvenlik yöneticisi için açık bir pozisyon tanımlayarak aldatmacayı daha da artırdı.

Kötü amaçlı dosya sistemde iki dosyayı çalıştırdı: Kullanıcının dikkatini dağıtmak için meşru bir PDF ve casusluk aracını içeren yürütülebilir bir kitaplık.

Double base64 ile kodlanan yürütülebilir kitaplık, saldırganın uzaktan yürütmesine yönelik işlevler içeriyordu.

Bu araç, çalışma zamanında şifresi çözülen birçok dizeyi ve API işlev adını şifreleyerek tespitten kaçınmak için tasarlanmıştır.

Kalıcılığı sağlamak için program, start=auto parametresiyle “CacheDB” adında yeni bir hizmet oluşturdu ve kendisini sistem kayıt defteri anahtarına yazarak her yeniden başlatıldığında başlatılmasını sağladı.

Program, meşru bir tarayıcıyı taklit eden bir Kullanıcı Aracısı dizesi kullanarak komuta ve kontrol (C2) sunucusuyla iletişim kurmak için benzersiz bir tanımlayıcı kullandı.

Casusluk aracı, saldırgana aşağıdakiler de dahil olmak üzere çeşitli yetenekler sağladı:

- Dizinleri ve dosyaları numaralandırmak ve bilgileri C2 sunucusuna sızdırmak.

- Çalışan işlemlerin tam yolunu alma.

- Ekran görüntülerini yakalama ve dışarı çıkarma.

- Belirtilen IP adreslerine soket bağlantılarının kurulması.

- Ek süreçlerin yürütülmesi ve ikincil verilerin indirilmesi.

- Bir saat boyunca uyku moduna giriliyor.

- Kayıt defteri girdilerini temizlemek de dahil olmak üzere, kendisini tehlikeye atılan sistemden çıkarmak.

Ağ altyapısı

C2 altyapısı başlangıçta hxxp://download.uberlingen adresine geri çağrıldı[.]com/index.php, 94.131.120’ye çözümleniyor[.]80.

Bu IP adresi, gayri meşru hükümet adlandırma planları kullanan birden fazla alan adı ile ilişkilendirildi ve Stark Industries’in altyapısında barındırıldı.

Başka bir IP adresi, 103.113.70[.]148, benzer mülkleri paylaşarak altyapıyı Kimsuky’ye daha da bağladı.

Ağ altyapısına ilişkin araştırma, bilinen Kimsuky operasyonlarıyla önemli ölçüde örtüşmeyi ortaya çıkardı ve bu, bu kampanyanın arkasında Kimsuky’nin olduğuna dair yüksek güven düzeyine sahip bir değerlendirmeye yol açtı.

Bu saldırı, savunma sektörünü hedef alan, Kuzey Kore devleti destekli siber faaliyetlerin daha geniş bir modelinin bir parçasıdır.

Batı Avrupalı silah üreticisine yapılan saldırı, temel askeri endüstrileri hedef alan siber savaşın artan risklerini ve potansiyel jeopolitik sonuçlarını ortaya koyuyor.

Hedeflenen üretici savunma tedarik zincirinde çok önemli bir rol oynadığından, bu olay savunma sektöründe siber güvenlik önlemlerinin artırılması ihtiyacını vurguluyor.

Kimsuky grubunun dünya çapındaki askeri ve havacılıkla ilgili kuruluşları hedef almaya devam etmesi bekleniyor, bu da sürekli dikkat ve izleme gerektiriyor.

Uzlaşma Göstergeleri (IoC’ler)

Kampanyada aşağıdaki IoC’ler belirlendi:

- SHA-256: 24A42A912C6AD98AB3910CB1E031EDBDF9ED6F452371D5696006C9CF24319147

- MD5: 8346D90508B5D41D151B7098C7A3E868

- Ağ Göstergeleri: hxxp://download.uberlingen[.]com/index[.]PHP

Looking for Full Data Breach Protection? Try Cynet's All-in-One Cybersecurity Platform for MSPs: Try Free Demo