Siber güvenlik uzmanları, “Bulaşıcı Röportaj” kampanyası olarak adlandırılan bir operasyonda, Kuzey Koreli tehdit aktörleriyle bağlantılı olarak kripto para cüzdanlarını hedef alan yeni bir siber saldırı dalgasını ortaya çıkardı.

Saldırganlar, iş görüşmeleri kisvesi altında karmaşık kimlik avı taktikleri kullanıyor ve hiçbir şeyden şüphelenmeyen iş arayanları hedef almak için LinkedIn gibi platformları kullanıyor.

Saldırının İşleyiş Yöntemleri

Kampanya, işe alım uzmanı gibi davranan siber suçluların kurbanlarla iletişime geçmesiyle başlıyor. Bu kişiler, mağdurları Willo aday tarama sitesi gibi meşru işe alım platformlarını taklit etmek için tasarlanmış sahte web sitelerine yönlendiriyor.

Bu sahte siteler, teknik bir hatayı simüle ettikten sonra potansiyel kurbanlardan kötü amaçlı bir “düzeltme” indirmelerini ister. Bu komut dosyası yürütüldüğünde, kripto para birimi cüzdanlarını boşaltmayı amaçlayan kötü amaçlı yazılım içeren bir yük gönderir.

Kampanya 2024’ün sonlarından beri aktif ve uzmanlar bunun Windows, macOS ve Linux da dahil olmak üzere birden fazla işletim sistemindeki kurbanlar üzerindeki etkileri konusunda uyarıda bulunuyor.

Saldırganların kötü amaçlı kodlarını yürütmek için Golang gibi platformlar arası araçları kullandığı dikkat çekiyor.

Teknik Analiz

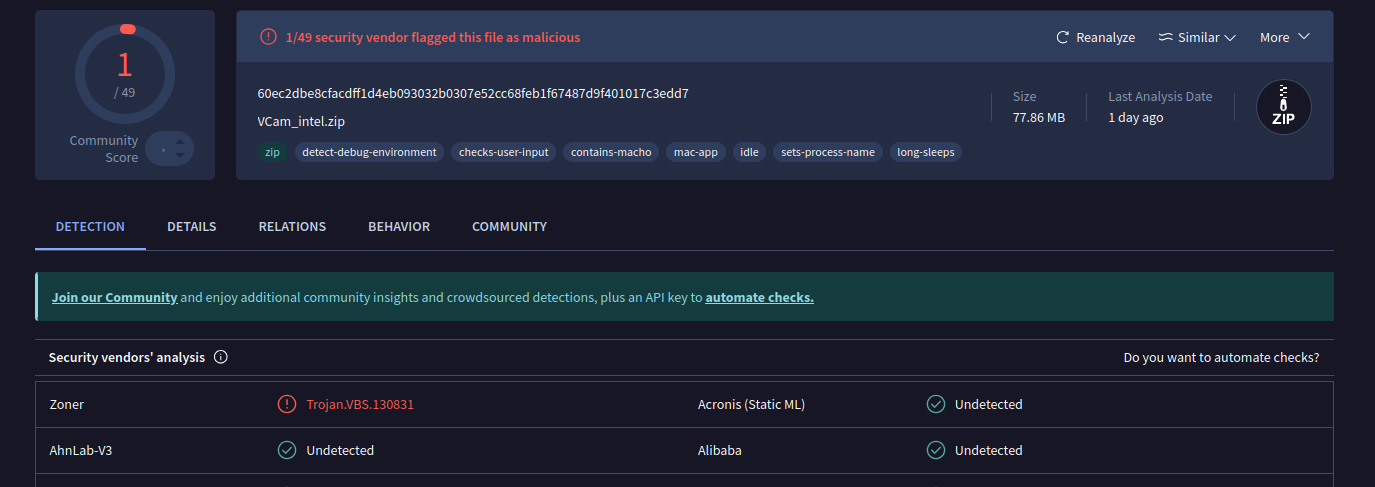

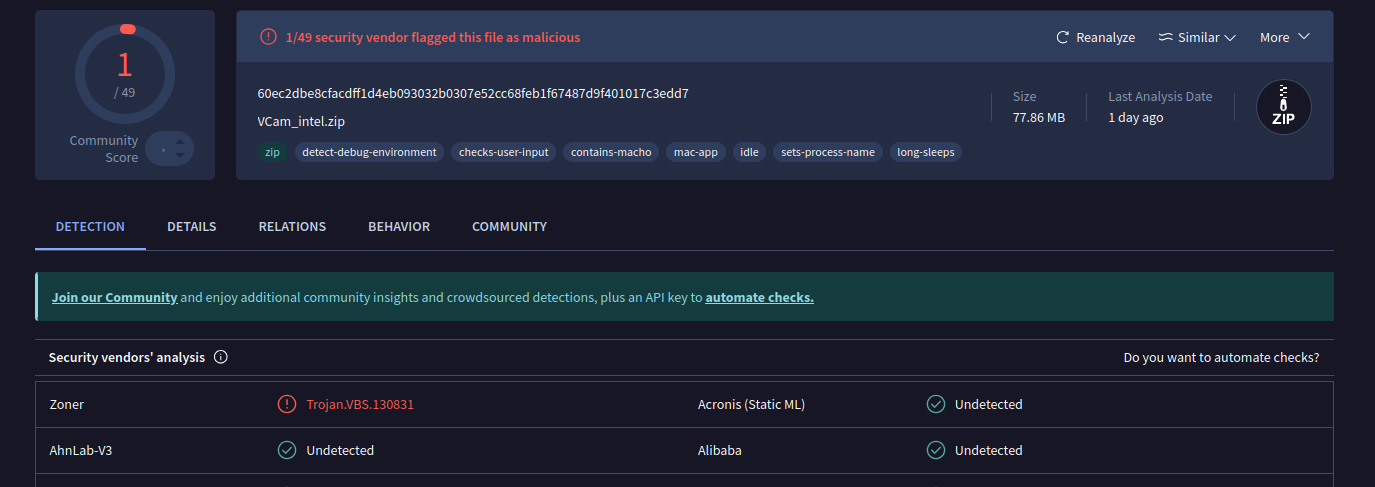

Genellikle ZIP dosyası olarak dağıtılan kötü amaçlı yük, VCam_intel.zipkalıcı sistem enfeksiyonuna ve veri hırsızlığına yönelik bir dizi araç içerir.

Kötü amaçlı yazılım, bir arka kapı ve kimlik bilgisi çalma mekanizması dağıtmak için kabuk komut dosyalarını ve Golang tabanlı programları birleştiren karmaşık bir yaklaşım kullanıyor.

Dikkate değer bir bileşen, ChromeUpdateAlert.appözellikle macOS için tasarlanmıştır ve kullanıcıları kandırmak ve kimlik bilgilerini çalmak için meşru bir Chrome güncelleme sürecini taklit eder.

Sahte bir mikrofon izin uyarısı görüntüleyerek kurbanlardan sistem şifrelerini girmelerini istiyor ve bu şifre daha sonra Dropbox kullanan saldırganlara sızdırılıyor.

Kötü amaçlı yazılımın temel işlevleri arasında, kripto para birimi cüzdan verileri gibi hassas dosyaları sızdırma ve kabuk komutlarını uzaktan yürütme yeteneği yer alıyor; böylece saldırganlara, ele geçirilen sistem üzerinde önemli bir kontrol sağlanıyor.

Ayrıca, MetaMask cüzdanını hedef alan kötü amaçlı uzantıların dağıtımını kolaylaştıracak şekilde Chrome tarayıcı tercihlerini de değiştiriyor.

Ayrıca kötü amaçlı yazılım, Chrome çerezlerini, şifrelerini ve macOS Anahtar Zinciri verilerini çıkararak saldırganların depolanan kimlik bilgilerine ve diğer hassas bilgilere erişmesine olanak tanıyor.

Bu, beklenmedik izin isteklerinin incelenmesi ve güvenlik araçlarının güncel tutulması da dahil olmak üzere güçlü güvenlik uygulamalarının sürdürülmesinin önemini vurgulamaktadır.

Kötü amaçlı yazılım, ana sistemde kayıtlı kalıcı bir hizmet aracılığıyla çalışır ve çeşitli komutları yürütmek için komut ve kontrol (C2) sunucusuyla iletişim kurar.

Bu kampanyanın temel amacı kripto para hırsızlığı gibi görünüyor. Saldırganlar, MetaMask gibi uygulamaları hedef alarak kripto para cüzdanı verilerini toplamaya çalışıyor.

Bu çaba, kendi rejimini siber suçlar yoluyla finanse etmeyi amaçlayan, Kuzey Kore devleti destekli daha geniş kampanyalarla uyumludur.

Çok sayıda rapor, Kuzey Kore’nin son birkaç yılda milyarlarca dolarlık kripto para çaldığını tahmin ediyor.

Investigate Real-World Malicious Links, Malware & Phishing Attacks With ANY.RUN – Try for Free

Temel Bulgular

@tayvano_ ve @500mk500’ün de aralarında bulunduğu güvenlik araştırmacıları, bu kampanyayla ilişkili alan adlarının ve karmaların belirlenmesinde hayati bir rol oynadı.

Kötü amaçlı alanlar, örneğin api.camera-drive[.]cloud Ve api.nvidia-cloud[.]onlinevirüslü yükleri barındırmak ve dağıtmak için kullanıldı.

Kötü amaçlı yazılım, mimari algılama ve platformlar arası uyumluluk dahil olmak üzere gelişmiş yetenekler sergiliyor.

Kötü amaçlı yazılımın daha ayrıntılı analizi, truva atı haline getirilmiş npm paketleriyle bağlantılı olanlar gibi önceden bilinen kötü amaçlı etki alanlarının ve taktiklerin kullanıldığını ortaya çıkardı.

Bu bağlantılar, Kuzey Kore bağlantılı siber suç kampanyalarının gelişimini ve uyarlanabilirliğini vurguluyor.

Kötü amaçlı yazılımın Golang kodu birkaç gelişmiş özellik içerir:

- Kalıcı Arka Kapı: C2 sunucusuyla sürekli bağlantıyı sürdürerek saldırganların komutları yürütmesine ve veri çalma araçlarından yararlanmasına olanak tanır.

- Chrome Kullanıcı Verilerini Hedefleme: MetaMask cüzdan uzantılarını tanımlamak ve kullanmak için “Yerel Uzantı Ayarları” dizinine odaklanır.

- Çok Seviyeli Komutlar: Dosya yükleme/indirme, kabuk komutlarını yürütme ve Chrome tercihlerini ve çerezlerini çıkarmaya yönelik komutları içerir.

Kullanıcılar için Anında Eylemler

Korunmak için uzmanlar şunları öneriyor:

- İş Tekliflerinde Dikkatli Olun: Özellikle dosya indirmeleri veya hassas bilgileri paylaşmaları istendiğinde, işe alım görevlilerinin ve iş görüşmelerinin gerçekliğini doğrulayın.

- Antivirüs Çözümlerini Güncelleyin: Bu tür tehditleri tespit etmek ve azaltmak için tüm sistemlerin ve antivirüs yazılımlarının güncel olduğundan emin olun.

- Bilinmeyen Komutları Çalıştırmaktan Kaçının: Bilinmeyen kaynaklardan gelen e-postalarda veya mesajlarda önerilen komutlara veya düzeltmelere karşı dikkatli olun.

- Çok Faktörlü Kimlik Doğrulamayı (MFA) kullanın: MFA ile kripto para birimi cüzdanlarını ve diğer hassas hesapları güvence altına alın.

Kripto para birimleriyle ilgilenen kuruluşlar ve bireyler için bu karmaşık tehdit manzarasında dikkatli olmak zorunludur.

SOC/DFIR Ekipleri için IOC’ler

- Golang arka kapısı/hırsızı: 60ec2dbe8cfacdff1d4eb093032b0307e52cc68feb1f67487d9f401017c3edd7

- C2: http://216.74.123[.]191:8080

- ChromeUpdateAlert.app: b72653bf747b962c67a5999afbc1d9156e1758e4ad959412ed7385abaedb21b6

Find this News Interesting! Follow us on Google News, LinkedIn, and X to Get Instant Updates!