Medya kuruluşları ve Kuzey Kore meselelerindeki yüksek profilli uzmanlar, Kuzey Kore olarak bilinen bir tehdit aktörünün düzenlediği yeni bir kampanyanın hedefi oldular. ScarCruft Aralık 2023’te.

SentinelOne araştırmacıları Aleksandar Milenkoski ve Tom Hegel, The Hacker News ile paylaşılan bir raporda, “ScarCruft, teknik bir tehdit araştırma raporunun yem olarak kullanılması da dahil olmak üzere, muhtemelen siber güvenlik uzmanları gibi tehdit istihbaratı tüketicilerini hedef alan yeni enfeksiyon zincirleri üzerinde deneyler yapıyor” dedi. .

APT37, InkySquid, RedEyes, Ricochet Chollima ve Ruby Sleet adlarıyla da bilinen Kuzey Kore bağlantılı düşmanın Devlet Güvenlik Bakanlığı’nın (MSS) bir parçası olduğu değerlendiriliyor ve bu da onu Lazarus Group ve Kimsuky’den ayrı tutuyor. Genel Keşif Bürosu (RGB) içindeki unsurlardır.

Grup, Kuzey Kore’nin stratejik çıkarları doğrultusunda gizli istihbarat toplama nihai hedefiyle RokRAT ve diğer arka kapıları dağıtmak için hedef odaklı kimlik avı tuzaklarından yararlanarak hükümetleri ve sığınmacıları hedef almasıyla tanınıyor.

Ağustos 2023’te ScarCruft, Lazarus Group ile birlikte Rus füze mühendisliği şirketi NPO Mashinostroyeniya’ya, tartışmalı füze programına fayda sağlamak için tasarlanmış “son derece arzu edilen bir stratejik casusluk görevi” olarak kabul edilen bir saldırıyla bağlantılıydı.

Bu haftanın başlarında, Kuzey Kore devlet medyası, ülkenin ABD, Güney Kore ve Japonya’nın tatbikatlarına yanıt olarak “sualtı nükleer silah sistemi” üzerinde bir test gerçekleştirdiğini ve tatbikatları ulusal güvenliğine yönelik bir tehdit olarak tanımladığını bildirdi.

SentinelOne tarafından gözlemlenen en son saldırı zinciri, Kuzey Kore Araştırma Enstitüsü’nün bir üyesi gibi davranarak Kuzey Kore işleriyle ilgili bir uzmanı hedef aldı ve alıcıyı sunum materyallerini içeren bir ZIP arşiv dosyasını açmaya teşvik etti.

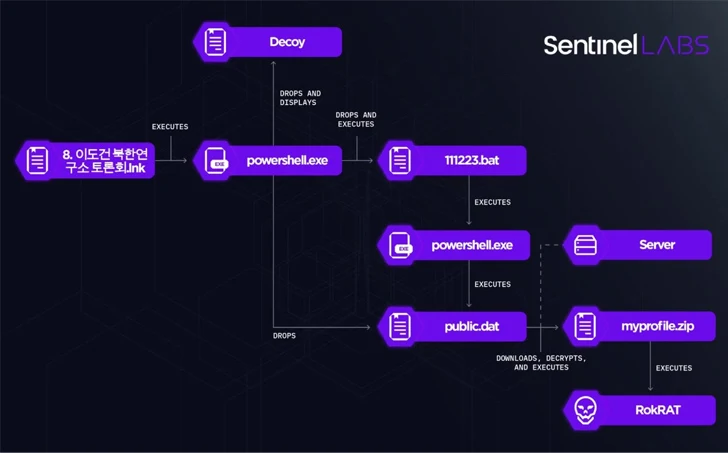

Arşivdeki dokuz dosyadan yedisi zararsız olsa da, ikisi kötü amaçlı Windows kısayol (LNK) dosyalarıdır ve Check Point tarafından Mayıs 2023’te RokRAT arka kapısını dağıtmak için daha önce açıklanan çok aşamalı bir enfeksiyon dizisini yansıtmaktadır.

13 Aralık 2023 civarında hedef alınan kişilerden bazılarının daha önce 16 Kasım 2023’te de seçildiğine dair kanıtlar mevcut.

SentinelOne, soruşturmasında ayrıca, tehdit aktörünün planlama ve test süreçlerinin bir parçası olduğu söylenen iki LNK dosyası (“inteligence.lnk” ve “news.lnk”) ile RokRAT sağlayan kabuk kodu varyantları gibi kötü amaçlı yazılımları da ortaya çıkardığını söyledi.

Eski kısayol dosyası yalnızca meşru Not Defteri uygulamasını açarken, news.lnk aracılığıyla yürütülen kabuk kodu RokRAT’ın dağıtımının önünü açıyor, ancak bu enfeksiyon prosedürü henüz vahşi ortamda gözlemlenmiyor ve bu da onun gelecekteki kampanyalar için muhtemel kullanımına işaret ediyor.

Bu gelişme, ulus-devlet hackleme ekibinin, taktikleri ve teknikleri hakkında kamuya yapılan açıklamalara yanıt olarak tespit edilmeyi atlatmak amacıyla muhtemelen işleyiş tarzını aktif olarak değiştirdiğinin bir işareti.

Araştırmacılar, “ScarCruft stratejik istihbarat elde etme konusundaki kararlılığını sürdürüyor ve muhtemelen kamuya açık olmayan siber tehdit istihbaratı ve savunma stratejileri hakkında fikir sahibi olmayı planlıyor” dedi.

“Bu, düşmanın uluslararası toplumun Kuzey Kore’deki gelişmeleri nasıl algıladığını daha iyi anlamasını sağlayacak ve böylece Kuzey Kore’nin karar alma süreçlerine katkıda bulunacaktır.”