PuTTY SSH ve Telnet istemcisinin truva atına dönüştürülmüş sürümlerini kullanmayı içeren “yeni bir mızraklı oltalama yöntemi”nden yararlanan bir Kuzey Kore bağlantı noktası tehdidi bulundu.

Google’ın sahip olduğu tehdit istihbarat şirketi Mandiant, yeni kampanyayı, adı altında izlediği yeni ortaya çıkan bir tehdit kümesine bağladı. UNC4034.

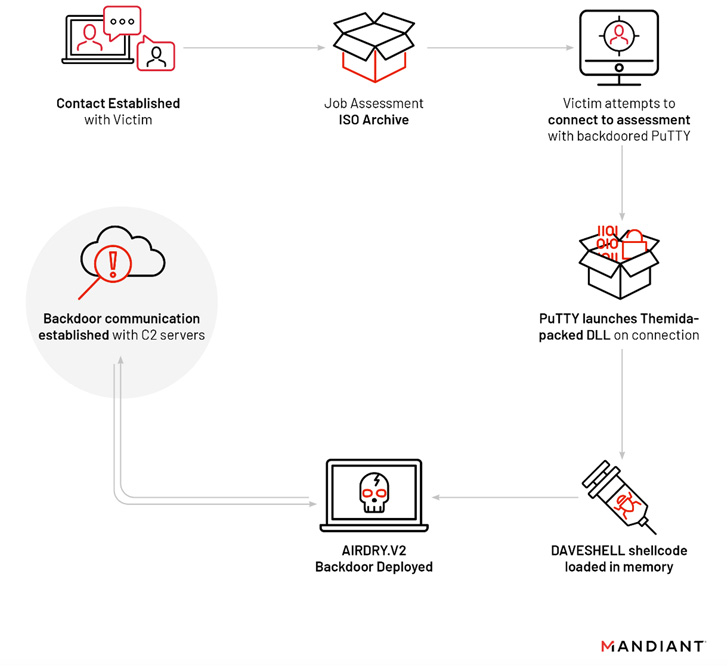

Mandiant araştırmacıları, “UNC4034, kurbanla WhatsApp üzerinden iletişim kurdu ve onları AIRDRY.V2 arka kapısının PuTTY yardımcı programının trojanlı bir örneği aracılığıyla konuşlandırılmasına yol açan sahte bir iş teklifiyle ilgili kötü niyetli bir ISO paketi indirmeye ikna etti.” Dedi.

Kötü amaçlı yazılım dağıtımı için bir yol olarak fabrikasyon iş yemlerinin kullanılması, Dream Job Operasyonu adlı kalıcı bir kampanyanın parçası olarak Lazarus Group da dahil olmak üzere Kuzey Kore devlet destekli aktörler tarafından sıklıkla kullanılan bir taktiktir.

Saldırının giriş noktası, teknoloji devindeki potansiyel bir iş fırsatının parçası olarak Amazon Değerlendirmesi gibi görünen bir ISO dosyasıdır. Dosya, e-posta üzerinden ilk iletişim kurulduktan sonra WhatApp üzerinden paylaşıldı.

Arşiv, kendi adına, bir IP adresi ve oturum açma kimlik bilgileri içeren bir metin dosyası ve PuTTY’nin değiştirilmiş bir sürümünü içerir ve bu da, AIRDRY adlı bir arka kapının daha yeni bir varyantını dağıtan DAVESHELL adlı bir damlalık yükler.

Tehdit aktörü, kurbanı bir PuTTY oturumu başlatmaya ve uzak ana bilgisayara bağlanmak için TXT dosyasında sağlanan kimlik bilgilerini kullanmaya ikna ederek enfeksiyonu etkin bir şekilde etkinleştirmiş olabilir.

BLINDINGCAN olarak da bilinen AIRDRY, geçmişte Kuzey Kore bağlantılı bilgisayar korsanları tarafından Güney Kore ve Letonya’daki ABD savunma müteahhitlerine ve kuruluşlarına saldırmak için kullanıldı.

Kötü amaçlı yazılımın önceki sürümleri dosya aktarımı, dosya yönetimi ve komut yürütme için yaklaşık 30 komutla birlikte gelirken, en son sürümün, bellekte indirilen ve yürütülen eklentiler lehine komut tabanlı yaklaşımdan kaçındığı bulundu.

Mandiant, implantın yerleştirilmesinin ardından başka herhangi bir sömürü sonrası faaliyet gerçekleşmeden önce uzlaşmayı engelleyebileceğini söyledi.

Bu gelişme, ilk erişim için ISO dosyalarının kullanımının, hem emtia hem de hedeflenen kötü amaçlı yazılımları teslim etmek için tehdit aktörleri arasında çekiş kazandığının bir başka işaretidir.

Bu değişiklik, Microsoft’un varsayılan olarak internetten indirilen Office uygulamaları için Excel 4.0 (XLM veya XL4) ve Visual Basic for Applications (VBA) makrolarını engelleme kararına da atfedilebilir.