Kuzey Koreli tehdit aktörleri, kötü amaçlı yazılım dağıtmak ve ABD ve dünyanın diğer yerlerindeki kuruluşlarda izinsiz istihdam elde etmek için hem iş arayan hem de işe alım görevlisi kılığına girdikleri iki kampanyayla ilişkilendirildi.

Etkinlik kümeleri, Palo Alto Networks Birim 42 tarafından sırasıyla Bulaşıcı Röportaj ve Wagemole kod adlarına sahiptir.

İlk saldırı dizisi “kurgusal bir iş görüşmesi yoluyla yazılım geliştiricilere kötü amaçlı yazılım bulaştırmayı” amaçlarken, ikincisi finansal kazanç ve casusluk için tasarlandı.

Siber güvenlik şirketi, “İlk kampanyanın amacı muhtemelen kripto para birimi hırsızlığı ve tehlikeye atılmış hedefleri ek saldırılar için hazırlık ortamı olarak kullanmaktır” dedi.

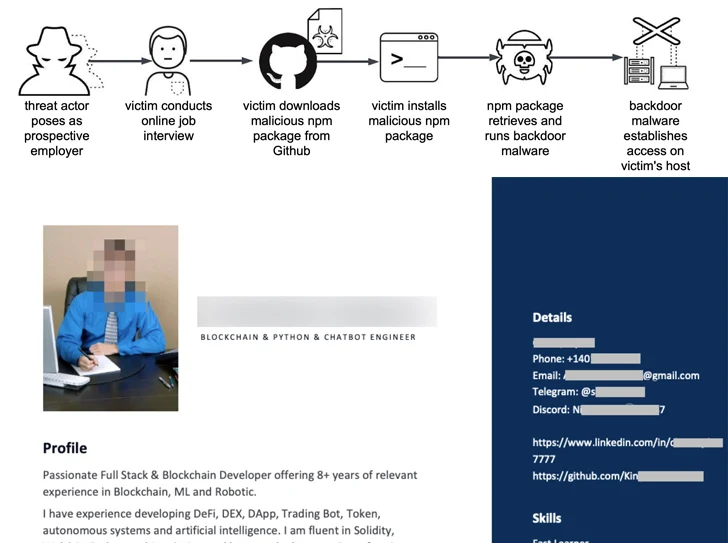

Öte yandan dolandırıcılık amaçlı iş arama faaliyeti, çeşitli milletlerden bireylerin kimliğine bürünen sahte kimliklere sahip özgeçmişleri barındırmak için GitHub deposunun kullanılmasını içeriyor.

Contagious Interview saldırıları, BeaverTail ve InvisibleFerret adlı, Windows, Linux ve macOS sistemlerinde çalışabilen, şimdiye kadar belgelenmemiş iki platformlar arası kötü amaçlı yazılımın önünü açıyor.

İzinsiz giriş setinin, çalışanlara potansiyel iş teklifleriyle yaklaşmayı ve çevrimiçi bir röportajın parçası olarak GitHub’da barındırılan kötü amaçlı bir npm paketini indirmeleri için onları kandırmayı içeren, daha önce bildirilen Operasyon Rüya İşi adlı Kuzey Kore tehdit faaliyetiyle taktiksel örtüşmeleri paylaştığını belirtmekte fayda var.

Birim 42, “Tehdit aktörü muhtemelen paketi kurbana incelenecek veya analiz edilecek bir yazılım olarak sunuyor, ancak paket aslında kurbanın ana bilgisayarına arka kapı kötü amaçlı yazılım bulaştırmak için tasarlanmış kötü amaçlı JavaScript içeriyor” dedi.

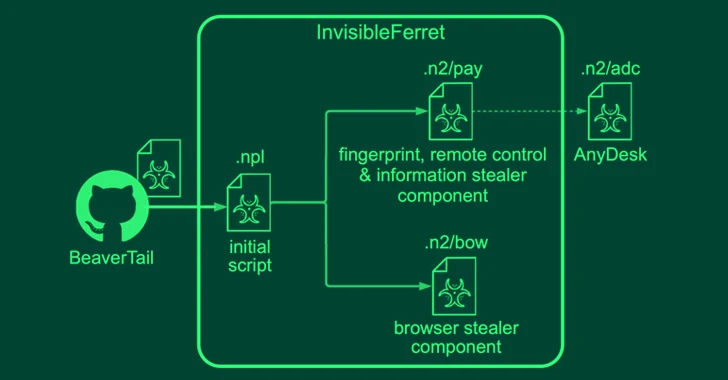

JavaScript implantı BeaverTail, web tarayıcılarından ve kripto cüzdanlarından hassas bilgileri çalma ve parmak izi alma, uzaktan kontrol, keylogging ve veri özelliklerine sahip Python tabanlı bir arka kapı olan InvisibleFerret dahil olmak üzere ek yükler sunma yetenekleriyle birlikte gelen bir hırsız ve yükleyicidir. sızma özellikleri.

InvisibleFerret ayrıca uzaktan erişim için aktör kontrollü bir sunucudan AnyDesk istemcisini indirmek üzere tasarlanmıştır.

Bu ayın başlarında Microsoft, Sapphire Sleet (diğer adıyla BlueNoroff) olarak adlandırılan kötü şöhretli Lazarus Grubu alt kümesinin, sosyal mühendislik kampanyalarının bir parçası olarak beceri değerlendirme portallarını taklit eden yeni bir altyapı kurduğu konusunda uyardı.

Bu, Kuzey Koreli tehdit aktörlerinin npm ve PyPI’deki sahte modülleri kötüye kullandığı ilk sefer değil. Haziran sonu ve Temmuz 2023’te Phylum ve GitHub, bir GitHub projesinde işbirliği yapma kisvesi altında sahte bir npm paketi kurmak amacıyla teknoloji firmalarında çalışan çalışanların kişisel hesaplarını hedefleyen bir sosyal mühendislik kampanyasını ayrıntılı olarak açıkladı.

Saldırılar, Jade Sleet olarak bilinen, aynı zamanda TraderTraitor ve UNC4899 olarak da adlandırılan başka bir kümeye atfedildi ve o zamandan bu yana aynı zamanlarda gerçekleşen JumpCloud hack’inde de rol oynadı.

Wagehole’un keşfi, ABD hükümetinin, Kuzey Kore’nin dünya çapında çeşitli şirketlerde iş bulan ve ücretlerini ülkenin silah programlarını finanse etmek için geri aktaran yüksek vasıflı BT çalışanlarından oluşan bir orduyu göndererek yaptırımları delmek için yaptığı hileyi açığa vuran yakın tarihli bir tavsiyesini yansıtıyor.

Siber güvenlik şirketi, “Bazı özgeçmişlerde LinkedIn profiline bağlantılar ve GitHub içeriğine bağlantılar yer alıyor” dedi.

“Bu GitHub hesapları bakımlı görünüyor ve uzun bir etkinlik geçmişine sahip. Bu hesaplar, sık kod güncellemelerini ve diğer geliştiricilerle sosyalleşmeyi gösteriyor. Sonuç olarak, bu GitHub hesapları meşru hesaplardan neredeyse ayırt edilemez.”

Yakın zamanda ayrılan Kuzey Koreli bir BT çalışanının, Wagemole kampanyasının ayrıntılarını da paylaşan Reuters’e yaptığı açıklamada, “İşe alınana kadar yılda 20 ila 50 sahte profil oluşturacaktık” dedi.

Gelişme, Kuzey Kore’nin bu yılın mayıs ve ağustos aylarındaki iki başarısız denemeden sonra uzaya askeri casus uyduyu başarıyla yerleştirdiğini iddia etmesinden sonra geldi.

Bu aynı zamanda, Lazarus’un diğer bir alt unsuru olan Kuzey Kore bağlantılı Andariel grubu tarafından, savunmasız MS-SQL sunucularına sızarak ve aynı zamanda kullanarak tedarik zinciri saldırıları yoluyla Black RAT, Lilith RAT, NukeSped ve TigerRAT sunmak için düzenlenen yeni bir saldırı kampanyasını da takip ediyor. Güney Koreli bir varlık yönetimi yazılımı.

Unit 42, “Yazılım geliştiricileri genellikle tedarik zinciri saldırılarının en zayıf halkasıdır ve hileli iş teklifleri devam eden bir endişedir, bu nedenle Contagious Interview’dan faaliyetlerin devam etmesini bekliyoruz” dedi. “Ayrıca Wagemole, içeriden kişilerin hedeflenen şirketlere yerleştirilmesi fırsatını temsil ediyor.”