Phylum show’un yeni bulgularına göre Node.js deposunda keşfedilen bir dizi sahte npm paketinin Kuzey Kore devleti destekli aktörlerle bağlarını paylaştığı ortaya çıktı.

Paketler, yürütme-zaman-async, veri-zaman-utils, oturum açma-zaman-utils, mongodb-bağlantı-utils ve mongodb-yürütme-utils olarak adlandırılır.

Söz konusu paketlerden biri olan yürütme zamanı uyumsuzluğu, haftalık 27.000’den fazla indirmeye sahip bir kitaplık olan meşru karşılığı yürütme süresi kılığına giriyor. Yürütme zamanı, koddaki yürütme süresini ölçmek için kullanılan bir Node.js yardımcı programıdır.

Phylum, kampanyayı yazılım geliştiricilerini hedef alan bir yazılım tedarik zinciri saldırısı olarak tanımlayarak, “aslında bir kripto para birimi ve kimlik bilgisi hırsızı da dahil olmak üzere birçok kötü amaçlı komut dosyası yüklüyor” dedi. Paket, kaldırılmadan önce 4 Şubat 2024’ten bu yana 302 kez indirildi.

İlginç bir şekilde, tehdit aktörleri, karartılmış kötü amaçlı kodu, uzak bir sunucudan sonraki aşamadaki yükleri almak, Brave, Google Chrome ve Opera gibi web tarayıcılarının kimlik bilgilerini çalmak ve kimlik bilgilerini çalmak için tasarlanmış bir test dosyasında gizlemeye çalıştı. bir Python betiği alır ve bu da diğer betikleri indirir –

- ~/.n2/pay, rastgele komutlar çalıştırabilir, ~/.n2/bow ve ~/.n2/adc’yi indirip başlatabilir, Brave ve Google Chrome’u sonlandırabilir ve hatta kendisini silebilir

- ~/.n2/bow, Python tabanlı bir tarayıcı şifresi çalıcıdır

- ~/.n2/adc, AnyDesk’i Windows’a yükler

Phylum, kaynak kodunda (“/Users/ninoacuna/”), File-Uploader adlı bir depo içeren, aynı adı taşıyan (“Nino Acuna” veya ikiliExDev) artık silinmiş bir GitHub profilinin izini sürmeyi mümkün kılan yorumlar tanımladığını söyledi. .

Depoda aynı IP adreslerine (162.218.114) başvuran Python komut dosyaları mevcuttu.[.]83 – daha sonra 45.61.169 olarak değiştirildi[.]99) yukarıda belirtilen Python komut dosyalarını getirmek için kullanılır.

Aynı özelliklere sahip en az dört paket daha npm paket deposuna giderek toplam 325 indirme aldığından, saldırının devam eden bir çalışma olduğundan şüpheleniliyor.

Kuzey Koreli Aktörlerle Bağlantılar Ortaya Çıkıyor

BinaryExDev’in takip ettiği iki GitHub hesabını da analiz eden Phylum, mave-finance-org/auth-playground olarak bilinen ve diğer hesaplar tarafından en az bir düzine kez çatallanan başka bir havuzu ortaya çıkardı.

Bir depoyu çatallamak kendi başına alışılmadık bir durum olmasa da, bu çatallanmış depolardan bazılarının olağandışı bir yönü, bunların “auth-demo” veya “auth-challenge” olarak yeniden adlandırılmasıydı, bu da orijinal havuzun şu şekilde paylaşılmış olabileceği olasılığını artırdı: bir iş görüşmesi için yapılan kodlama testinin bir parçası.

Depo daha sonra banus-finance-org/auth-sandbox, Dexbanus-org/live-coding-sandbox ve mave-finance/next-assessment’e taşındı; bu da GitHub’un yayından kaldırma girişimlerini aktif olarak aşma girişimlerinin göstergesiydi. Bu hesapların tümü kaldırıldı.

Dahası, bir sonraki değerlendirme paketinin, npm kayıt defterinde listelenmeyen, bunun yerine doğrudan npm.mave etki alanından sunulan bir “json-mock-config-server” bağımlılığı içerdiği bulundu.[.]finans.

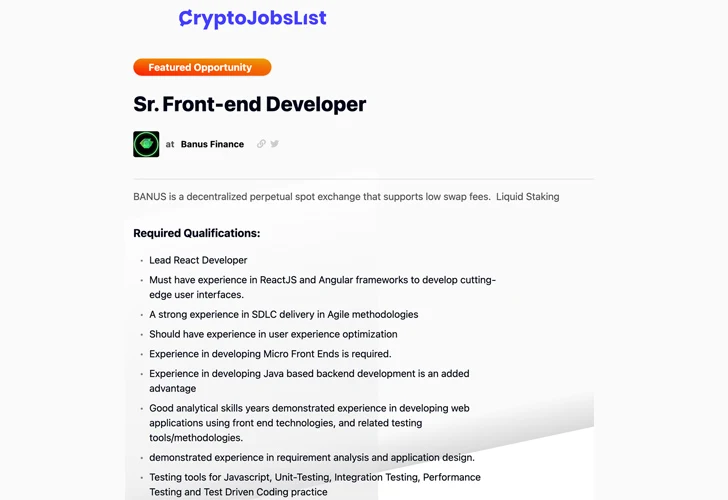

Banus’un bir olduğunu iddia ettiğini belirtmekte fayda var. merkezi olmayan sürekli spot değişimi Merkezi Hong Kong’da bulunan şirket, 21 Şubat 2024’te kıdemli bir ön uç geliştirici için iş fırsatı bile ilan etti. Bunun gerçek bir iş ilanı mı yoksa ayrıntılı bir sosyal mühendislik planı mı olduğu şu anda belli değil.

Kuzey Koreli tehdit aktörleriyle olan bağlantılar, npm paketine yerleştirilmiş karartılmış JavaScript’in, npm paketleri aracılığıyla yayılan BeaverTail adlı başka bir JavaScript tabanlı kötü amaçlı yazılımla çakışmasından kaynaklanıyor. Kampanya, Kasım 2023’te Palo Alto Networks Birim 42 tarafından Bulaşıcı Röportaj olarak kodlandı.

Bulaşıcı Röportaj, Lazarus Grubuna bağlı olan Dream Job Operasyonu’ndan biraz farklıdır, çünkü esas olarak serbest çalışan iş portallarındaki sahte kimlikler aracılığıyla geliştiricileri hileli npm paketleri yüklemeleri için kandırmaya odaklanır, Michael Sikorski, başkan yardımcısı ve CTO Palo Alto Networks Birim 42’den biri o sırada The Hacker News’e söylemişti.

Kampanyanın kurbanı olan geliştiricilerden biri, o zamandan beri Phylum’a, deponun canlı kodlama röportajı kisvesi altında paylaşıldığını doğruladı, ancak bunu sistemlerine hiçbir zaman yüklemediklerini söyledi.

Şirket, “Hem bireysel geliştiricilerin hem de yazılım geliştirme kuruluşlarının açık kaynak kodundaki bu saldırılara karşı tetikte olmaları her zamankinden daha önemli” dedi.