Cisco Talos, Kuzey Koreli bir Nexus kümesi tarafından aktif olarak geliştirilmekte olan ve “UAT-5394” adlı XenoRAT tabanlı kötü amaçlı yazılım olan yeni bir uzaktan erişim trojan (RAT) ailesini ortaya çıkardı.

Yeni kötü amaçlı yazılımın adı “MoonPeak” olarak belirlendi ve yapılan analiz, tehdit aktörünün UAT-5394 altyapısı ve yeni taktikleri, teknikleri ve prosedürleri (TTP’ler) ile bağlantılar ortaya koyuyor.

Bu faaliyet kümesinin, Kuzey Kore devlet destekli grup “Kimsuky” ile TTP’ler ve altyapı örüntüleri açısından bazı örtüşmeleri var, ancak Talos’un bu kampanyayı APT ile ilişkilendirmek için önemli teknik kanıtları yok.

Talos’un araştırması, MoonPeak’in yeni yinelemelerini oluşturmak için kullanılan test ve hazırlama altyapısını ortaya çıkardı. Bunlar arasında, kötü amaçlı yazılımları indirmek ve yükleri güncellemek ve günlükleri almak için mevcut sunuculara erişim sağlamak amacıyla barındıran C2 sunucusu da yer alıyor.

Yeni MoonPeak Kötü Amaçlı Yazılım

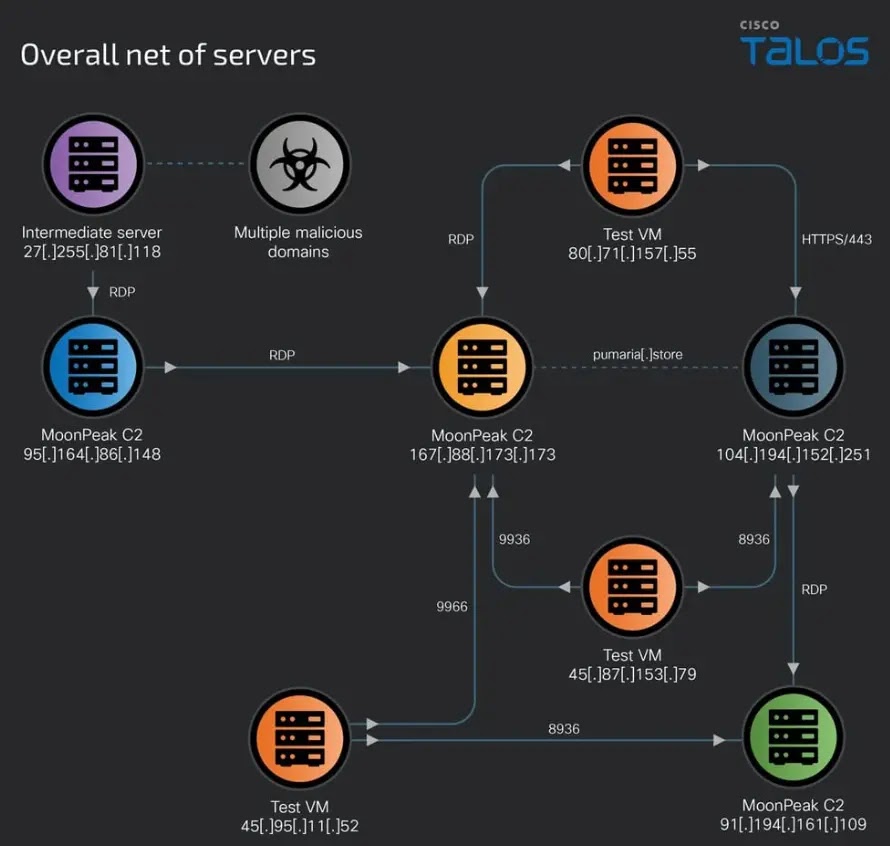

Talos’un MoonPeak’in karmaşık kötü amaçlı yazılım altyapısına ilişkin ayrıntılı analizinde, UAT-5394, kötü amaçlı sunucular, test sanal makineleri ve komuta ve kontrol ana bilgisayarlarından oluşan birden fazla ağ olduğunu tespit etti.

Free Webinar on Detecting & Blocking Supply Chain Attack -> Book your Spot

Bunlar uzaktan erişim ve C2 sunucularının yanı sıra, saldırganların MoonPeak’e yönelik implantlarını potansiyel kurbanlara teslim etmeden önce doğrulamak için kullandıkları yük barındırma siteleri ve hatta test sanal makinelerinden oluşuyor.

Bununla ilgili önemli bulgulardan biri, en azından 5 Temmuz 2024 tarihleri arasında, 95.164.86.148 IP adresinin, olası eşzamanlı erişim ve kalıcılık için 84.247.179.77’deki QuasarRAT C2’ye bağlanırken gözlemlenmeden önce, 9999 numaralı portta erken bir Moonpeak C2 olarak işlev görmüş olmasıdır.

Son olarak, bu dönemde (30 Haziran – 8 Temmuz) UAT-5394’ün kontrolünde olan bir başka sunucunun, pumaria.store alan adını barındırdığı ve Cisco’nun Talos Güvenlik İstihbarat ve Araştırma Grubu araştırma ekibinin (Talos) geçen yıl Ocak ayında tanık olduğu üzere, tehdit aktörlerinin 45.87.153.79 ve 45.95.11.52’deki test sanal makinelerinden gelen bağlantılarla MoonPeak v2 ile ilişkili örnekleri test etmek için kullanıldığı kaydedildi.

Tehdit aktörleri daha sonra 104.194.152.251’i yeni bir MoonPeak C2 olarak kurdular ve bu adrese, 16 Temmuz 2024 gibi yakın bir tarihte derlenen bir adres de dahil olmak üzere en son MoonPeak varyantlarını doğrulamak için test makineleri tarafından erişildi.

.webp)

MoonPeak örneklerinin analizi, kötü amaçlı yazılımın gizleme ve iletişim özelliklerinde bir evrim olduğunu ortaya koydu; her yeni sürüm yalnızca belirli C2 sunucu yapılandırmalarıyla çalışacak şekilde tasarlandı ve tehdit aktörlerinin kontrolü sürdürme ve tespit edilmekten kaçınma çabalarını sergiledi.

UAT-5394 yeni altyapıyı devreye alırken, MoonPeak’in sürekli evrimi paralel olarak ilerler. Bu, grubun uyum sağlama yeteneklerini vurgular.

XenoRAT kötü amaçlı yazılımı, kötü niyetli kişiler tarafından istemci ad alanında, iletişim protokolünde ve gizleme tekniklerinde yapılan değişiklikler de dahil olmak üzere çeşitli değişikliklere uğradı.

Bu değişiklikler taktiksel kaçınmayı kolaylaştırmayı ve istenmeyen istemcilerin C2 altyapısıyla iletişim kurmasını engellemeyi amaçlıyor.

UAT-5394 tehdit aktörü, dahil edilen durum makineleri ve dize karartma gibi yeni özelliklerde görüldüğü gibi, RAT kodunu aktif olarak güncelliyor.

Bu değişikliklerin gerçekleşme hızı, bu grubun kampanyasını ne kadar hızlı yaymaya çalıştığını ve aynı zamanda daha fazla drop noktası ve C2 sunucusu kurmaya çalıştığını gösteriyor.

Are you from SOC and DFIR Teams? Analyse Malware Incidents & get live Access with ANY.RUN -> Get 14 Days Free Acces