ESET araştırmacıları, insansız hava aracı (İHA) teknolojisinde uzmanlaşmış Avrupalı savunma şirketlerini hedef alan karmaşık bir siber casusluk kampanyasını ortaya çıkardı.

DreamJob Operasyonu kapsamında faaliyet gösteren Kuzey Kore bağlantılı Lazarus grubuna atfedilen saldırılar, drone endüstrisindeki kritik oyuncuların özel üretim verilerini ve tasarım özelliklerini çalmaya yönelik koordineli bir çabayı ortaya koyuyor.

Mart 2025’in sonlarından itibaren gözlemlenen kampanya, Güneydoğu ve Orta Avrupa’daki en az üç Avrupalı savunma yüklenici firmasını başarıyla hedef aldı.

Ele geçirilen kuruluşlar arasında bir metal mühendislik firması, bir uçak bileşen üreticisi ve özel bir savunma şirketi vardı; bunların tümü İHA geliştirme ve üretiminde önemli rol oynuyordu.

Bu operasyon, Kuzey Kore’nin siber yeteneklerinde önemli bir evrime işaret ediyor ve askeri modernizasyon çabaları için kritik olan belirli teknolojik sektörlere giderek daha fazla hedeflenen bir yaklaşım sergiliyor.

DreamJob Operasyonu, Lazarus’un tercih ettiği saldırı metodolojisi ile eşanlamlı hale geldi: prestijli istihdam fırsatları kılığına giren sosyal mühendislik cazibesi.

İlk olarak ClearSky güvenlik araştırmacıları tarafından 2020’de tanımlanan kampanya, hedef kuruluşları tehlikeye atmak için yüksek profilli iş tekliflerinin evrensel çekiciliğinden yararlanıyor.

Bu son versiyonda mağdurlar, truva atı haline getirilmiş PDF okuyucuların yanı sıra iş tanımlarını içeren ustalıkla hazırlanmış sahte belgeler aldılar; bu, bir yandan meşruiyet cilasını korurken diğer yandan ilk erişimi sağlamak için tasarlanmış ikili bir yaklaşımdır.

Saldırganlar, kötü amaçlı yükleme rutinlerini GitHub kaynaklı açık kaynaklı projelere dahil ederek dikkate değer bir teknik gelişmişlik sergiledi.

BinMergeLoader, Microsoft Graph API’sinden yararlanır ve kimlik doğrulama için Microsoft API belirteçlerini kullanır.

Kampanya, 2025 yılı boyunca TightVNC Viewer’ın ve MuPDF okuyucunun truva atı haline getirilmiş sürümlerini ve WinMerge eklentileri ile Notepad++ uzantıları gibi popüler geliştirici araçlarını kullandı.

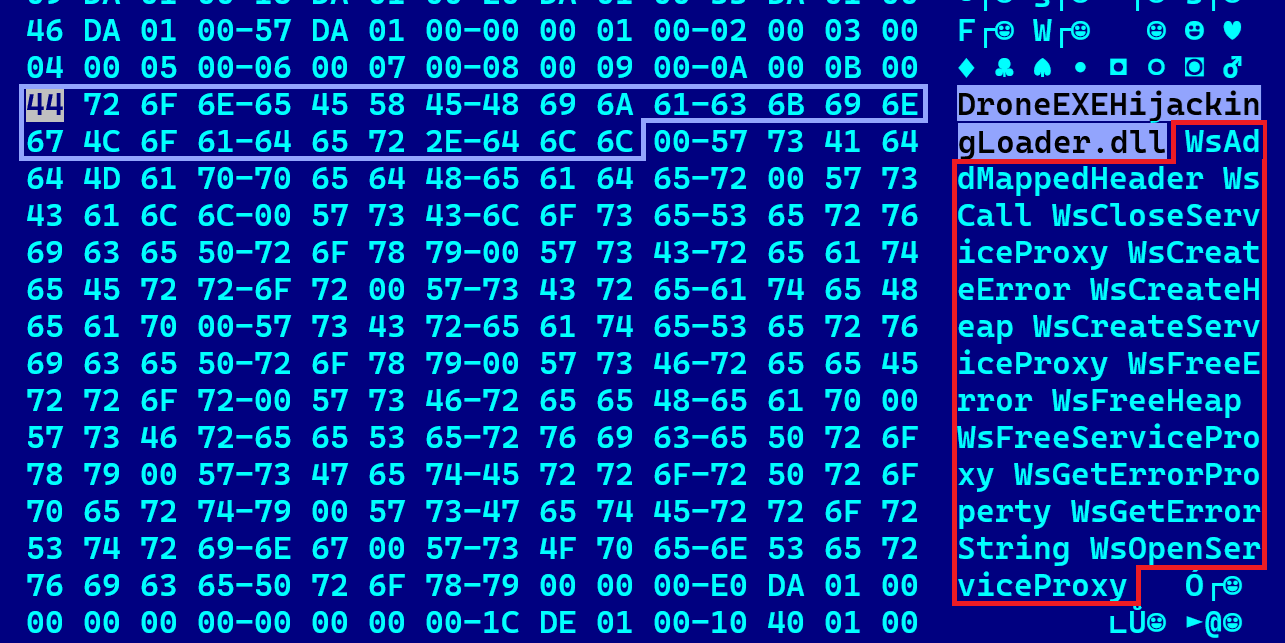

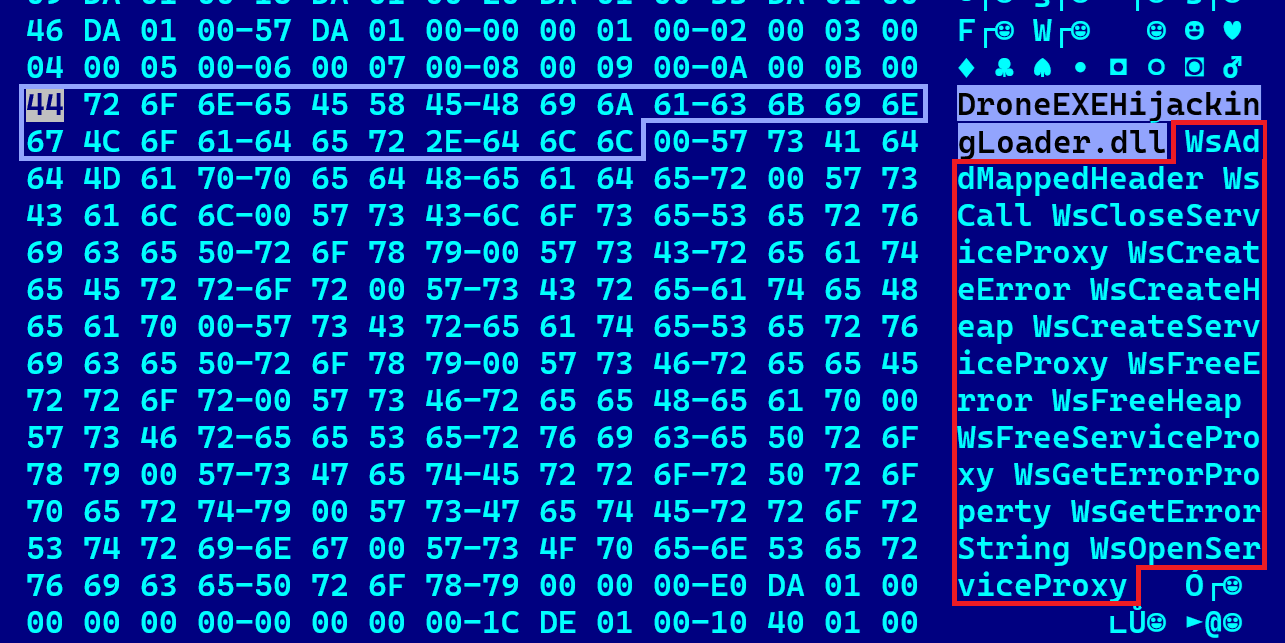

Özellikle açıklayıcı bir gösterge, “DroneEXEHijackingLoader.dll” dahili DLL adını içeren bir damlalık biçiminde ortaya çıktı; bu, kampanyanın açıkça İHA ile ilgili fikri mülkiyet hırsızlığına odaklandığını gösteren doğrudan bir referans.

Kuzey Kore Drone Genişlemesi

Bu operasyonun zamanlaması ve hedeflenmesi, Kuzey Kore’nin yerli drone üretim yeteneklerini belgelenen genişletmesiyle tam olarak örtüşüyor.

Alt dizi drone’un hem İHA cihazını hem de saldırganın dahili kampanya adını belirtmek için orada olduğuna inanıyoruz.

Son istihbarat, Pyongyang’ın, Saetbyol-4 gibi keşif platformları ve Saetbyol-9 gibi savaş uçakları da dahil olmak üzere gelişmiş İHA sistemleri geliştirmeye yoğun yatırım yaptığını gösteriyor.

Bu uçaklar, Amerikalı muadilleriyle (sırasıyla RQ-4 Global Hawk ve MQ-9 Reaper) çarpıcı benzerlikler taşıyor; bu da tersine mühendislik ve fikri mülkiyet edinimine büyük ölçüde güvenildiğini gösteriyor.

Jeopolitik faktörler bu saldırıları daha da bağlamsallaştırıyor. DreamJob Operasyonu’nun 2025’te gözlemlenen faaliyeti sırasında, Kuzey Kore birlikleri Ukrayna’da Rus kuvvetlerinin yanında konuşlandırıldı ve hedeflenen şirketler tarafından üretilen İHA sistemleri de dahil olmak üzere Batı askeri teçhizatına ön cephede erişim sağladı.

Bu savaş alanı deneyimi, halihazırda aktif çatışma bölgelerinde konuşlandırılmış sistemler için ayrıntılı teknik spesifikasyonlar ve üretim süreçleri elde etme çabalarını muhtemelen motive etmiştir.

ScoringMathTea: Lazarus’un Kalıcı Yükü

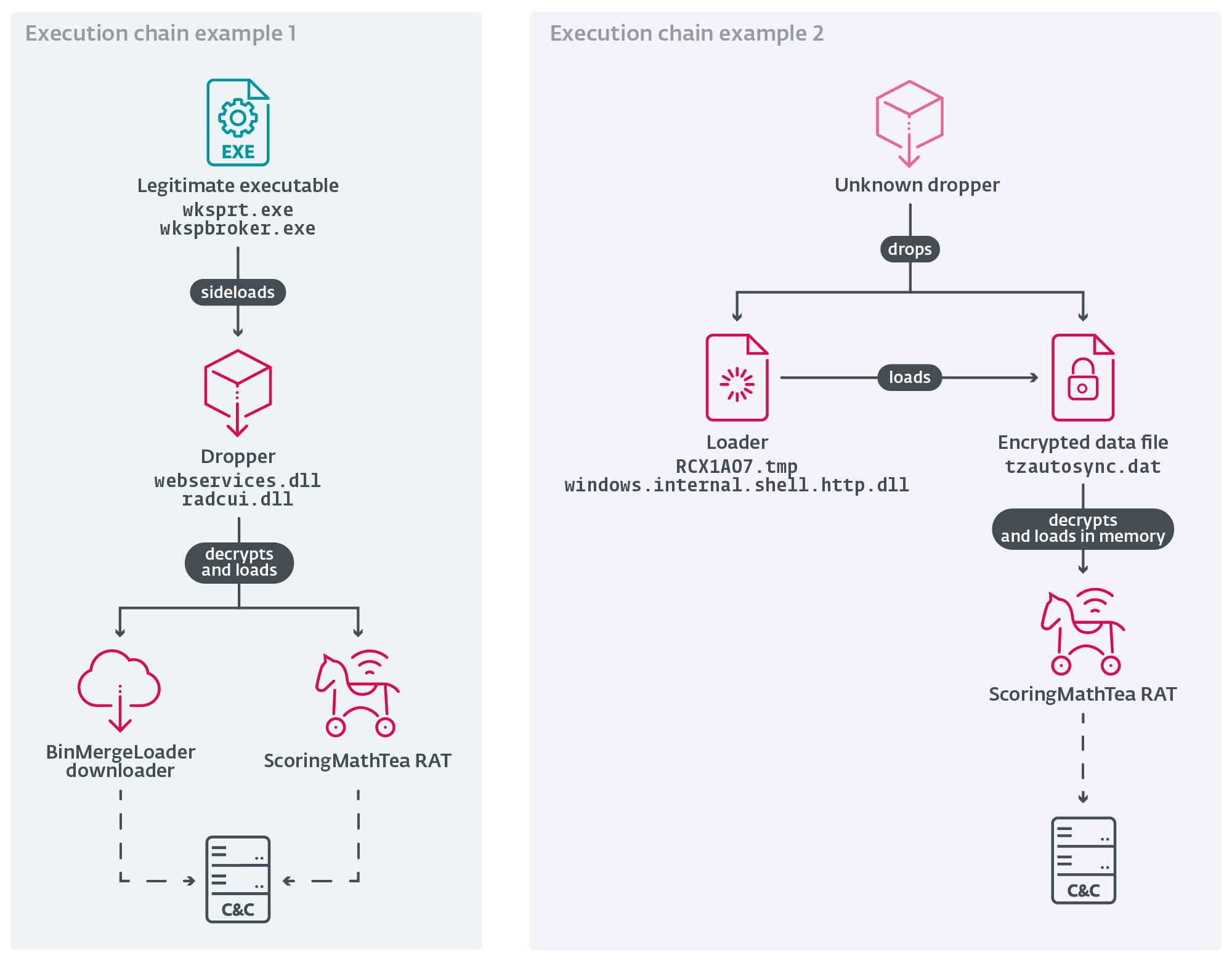

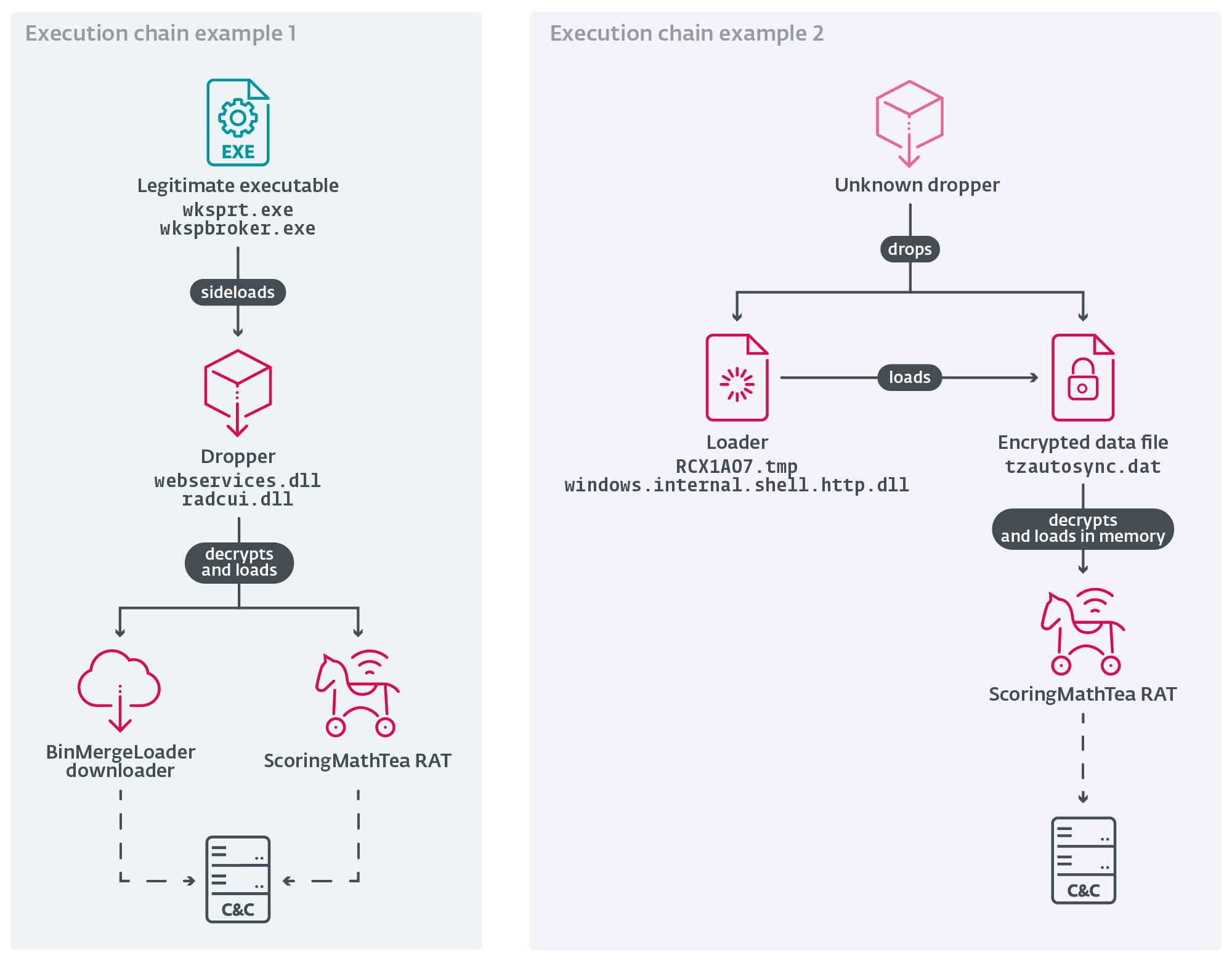

Gözlemlenen tüm saldırılarda dağıtılan birincil kötü amaçlı yazılım, 2022’nin sonlarından beri Lazarus’un DreamJob Operasyonu kampanyaları için amiral gemisi yükü olarak hizmet veren uzaktan erişim truva atı ScoringMathTea idi.

Bu gelişmiş RAT, yaklaşık 40 farklı komutu destekleyerek saldırganların dosyaları değiştirmesine, rastgele kod yürütmesine, sistem bilgilerini toplamasına ve WordPress barındırma platformları olarak gizlenen ele geçirilmiş sunucular aracılığıyla kalıcı komut ve kontrol iletişimini sürdürmesine olanak tanır.

Operasyon, hassas teknoloji sektörlerindeki kritik bir güvenlik açığının altını çiziyor: DreamJob Operasyonu taktiklerinin medyada geniş yer almasına rağmen çalışanların sosyal mühendislik tehditlerine ilişkin farkındalığı yetersiz kalıyor.

Bu kampanyaların tutarlı başarısı, hedeflenen kuruluşların sağlam işe alım doğrulama süreçlerini ve çalışan güvenliği farkındalığı programlarını uygulama konusunda zorluk çekmeye devam ettiğini gösteriyor.

İHA teknolojisini geliştiren şirketler için bu kampanya, rekabet avantajına ve askeri kapasiteye doğrudan bir tehdit teşkil ediyor.

Kuzey Kore drone programını genişletmeyi hızlandırırken ve bildirildiğine göre özel İHA üretim tesisleri inşa etmeye başlarken, Batılı savunma yüklenicilerinin siber güvenlik duruşlarını güçlendirmeleri yönündeki baskı hiç bu kadar şiddetli olmamıştı.

Havacılık, mühendislik ve savunma sektörlerindeki kuruluşlar, işe alım iletişimlerinin doğrulanmasına öncelik vermeli ve DreamJob Operasyonu kampanyalarının karakteristik özelliği olan truva atı haline getirilmiş uygulamaları ve kötü amaçlı DLL yandan yükleme tekniklerini tespit edebilen gelişmiş uç nokta tespit sistemlerini uygulamalıdır.

IoC’ler

| SHA-1 | Dosya adı | Algılama | Tanım |

|---|---|---|---|

| 28978E987BC59E75CA22562924EAB93355CF679E | TSMSISrv.dll | Win64/NukeSped.TL | QuanPinLoader. |

| 5E5BBA521F0034D342CC26DB8BCFECE57DBD4616 | libmupdf.dll | Win64/NukeSped.TE | MuPDF oluşturma kitaplığı v3.3.3 olarak gizlenen bir yükleyici. |

| B12EEB595FEEC2CFBF9A60E1CC21A14CE8873539 | radcui.dll | Win64/NukeSped.TO | RemoteApp ve Masaüstü Bağlantısı Kullanıcı Arayüzü Bileşen kitaplığı olarak gizlenen bir damlalık. |

| 26AA2643B07C48CB6943150ADE541580279E8E0E | HideFirstLetter.DLL | Win64/NukeSped.TO | BinMergeLoader. |

| 0CB73D70FD4132A4FF5493DAA84AAE839F6329D5 | libpcre.dll | Win64/NukeSped.TP | Truva Atı haline getirilmiş bir libpcre kütüphanesi olan bir yükleyici. |

| 03D9B8F0FCF9173D2964CE7173D21E681DFA8DA4 | webservices.dll | Win64/NukeSped.RN | Microsoft Web Hizmetleri Çalışma Zamanı kitaplığı olarak gizlenen bir damlalık. |

| 71D0DDB7C6CAC4BA2BDE679941FA92A31FBEC1FF | Yok | Win64/NukeSped.RN | PuanlamaMatematik Çayı. |

| 87B2DF764455164C6982BA9700F27EA34D3565DF | webservices.dll | Win64/NukeSped.RW | Microsoft Web Hizmetleri Çalışma Zamanı kitaplığı olarak gizlenen bir damlalık. |

| E670C4275EC24D403E0D4DE7135CBCF1D54FF09C | Yok | Win64/NukeSped.RW | PuanlamaMatematik Çayı. |

| B6D8D8F5E0864F5DA788F96BE085ABECF3581CCE | radcui.dll | Win64/NukeSped.TF | RemoteApp ve Masaüstü Bağlantısı Kullanıcı Arayüzü Bileşen kitaplığı olarak gizlenen bir yükleyici. |

| 5B85DD485FD516AA1F4412801897A40A9BE31837 | RCX1A07.tmp | Win64/NukeSped.TH | Şifrelenmiş bir ScoringMathTea yükleyicisi. |

| B68C49841DC48E3672031795D85ED24F9F619782 | TSMSISrv.dll | Win64/NukeSped.TL | QuanPinLoader. |

| AC16B1BAEDE349E4824335E0993533BF5FC116B3 | önbellek.dat | Win64/NukeSped.QK | Şifresi çözülmüş bir ScoringMathTea RAT. |

| 2AA341B03FAC3054C57640122EA849BC0C2B6AF6 | msadomr.dll | Win64/NukeSped.SP | Microsoft DirectInput kitaplığı kılığına girmiş bir yükleyici. |

| CB7834BE7DE07F89352080654F7FEB574B42A2B8 | ComparePlus.dll | Win64/NukeSped.SJ | Microsoft Web Hizmetleri Çalışma Zamanı kitaplığı görünümüne bürünmüş, truva atı haline getirilmiş bir Notepad++ eklentisi. VirusTotal’dan bir damlalık. |

| 262B4ED6AC6A977135DECA5B0872B7D6D676083A | tzautosync.dat | Win64/NukeSped.RW | Şifresi çözülmüş bir ScoringMathTea, diskte şifrelenmiş olarak saklanır. |

| 086816466D9D9C12FCADA1C872B8C0FF0A5FC611 | Yok | Win64/NukeSped.RN | PuanlamaMatematik Çayı. |

| 2A2B20FDDD65BA28E7C57AC97A158C9F15A61B05 | önbellek.dat | Win64/NukeSped.SN | Truva atı haline getirilmiş bir NPPHexEditor eklentisi olarak oluşturulmuş BinMergeLoader’a benzer bir indirici. |

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.