Kuzey Kore devlet destekli bilgisayar korsanlığı grubu ScarCruft, bir Rus uzay roketi tasarımcısı ve kıtalararası balistik füze mühendisliği kuruluşu olan NPO Mashinostroyeniya’nın BT altyapısına ve e-posta sunucusuna yönelik bir siber saldırıyla ilişkilendirildi.

NPO Mashinostroyeniya, Rus ve Hint orduları tarafından kullanılan yörünge araçları, uzay araçları ve taktik savunma ve saldırı füzelerinin bir Rus tasarımcısı ve üreticisidir. ABD Hazine Bakanlığı (OFAC), Rus-Ukrayna savaşındaki katkısı ve rolü nedeniyle şirkete 2014 yılından bu yana yaptırım uyguluyor.

Bugün SentinelLabs, ScarCruft’un NPO Mashinostroyeniya’nın e-posta sunucusuna ve BT sistemlerine yönelik bir hack’in arkasında olduğunu ve tehdit aktörlerinin ağa uzaktan erişim için ‘OpenCarrot’ adlı bir Windows arka kapısı yerleştirdiğini bildirdi.

Saldırının asıl amacı belirsiz olsa da ScarCruft (APT37), siber kampanyalarının bir parçası olarak kuruluşları gözetlemek ve onlardan veri çalmakla tanınan bir siber casusluk grubudur.

İhlalin keşfedilmesi

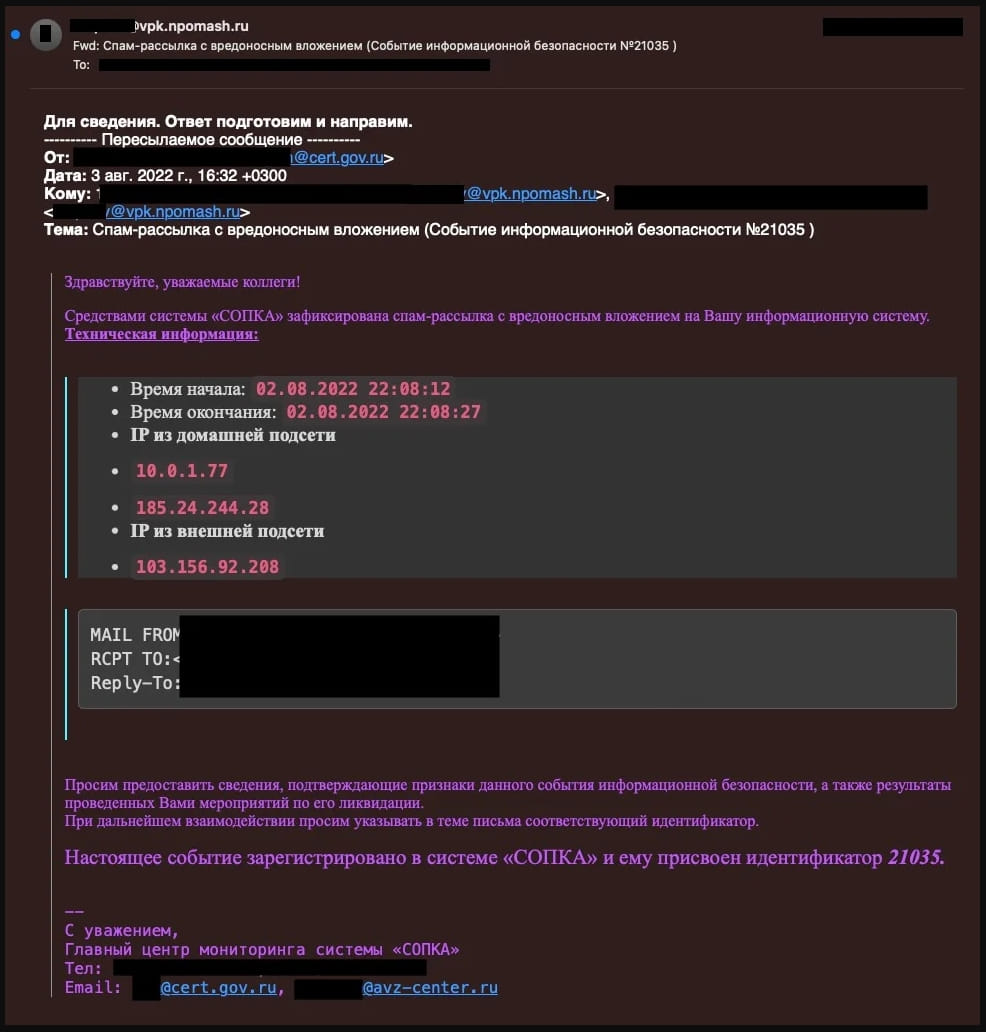

Güvenlik analistleri, NPO Mashinostroyeniya’dan gelen ve BT personelinin Mayıs 2022’nin ortalarında olası bir siber güvenlik olayıyla ilgili uyarısı da dahil olmak üzere son derece gizli iletişimler içeren bir e-posta sızıntısını analiz ettikten sonra ihlali keşfetti.

SentinelLabs, füze üreticisinin düşündüğünden çok daha önemli bir izinsiz girişi keşfederek bir soruşturma yürütmek için bu e-postalardaki bilgilerden yararlandı.

Kaynak: SentinelLabs

Sızan e-postalara göre, NPO Mashinostroyeniya’daki BT personeli, dahili aygıtlar ve harici sunucular üzerinde çalışan işlemler arasındaki şüpheli ağ iletişimini tartıştı.

Bu, nihayetinde şirketin dahili sistemlerde yüklü kötü amaçlı bir DLL bulmasına ve nasıl virüs bulaştığını belirlemek için antivirüs firmalarıyla iletişime geçmesine neden oldu.

SentinelLabs, e-postalarda bulunan IP adreslerini ve diğer risk göstergelerini (IOC’ler) analiz ettikten sonra, Rus kuruluşuna ‘OpenCarrot’ Windows arka kapısı bulaştığını belirledi.

Lazarus’a bir bağlantı

OpenCarrot, daha önce başka bir Kuzey Koreli bilgisayar korsanlığı grubu olan Lazarus Group ile bağlantılı, zengin özelliklere sahip bir arka kapı kötü amaçlı yazılımıdır.

Bunun ScarCruft ve Lazarus arasında ortak bir operasyon olup olmadığı net olmasa da, Kuzey Koreli bilgisayar korsanlarının ülkedeki diğer devlet destekli tehdit aktörleriyle örtüşen araçlar ve taktikler kullanması alışılmadık bir durum değil.

Bu belirli saldırıda kullanılan OpenCarrot varyantı, bir DLL dosyası olarak uygulandı ve dahili ağ ana bilgisayarları aracılığıyla proxy iletişimini destekliyor.

Arka kapı, aşağıdakiler dahil olmak üzere toplam 25 komutu destekler:

- Keşif: Açık TCP bağlantı noktaları ve kullanılabilirlik için IP aralıklarında dosya ve işlem özniteliği numaralandırma, tarama ve ICMP-ping ana bilgisayarları.

- Dosya sistemi ve süreç manipülasyonu: İşlem sonlandırma, DLL enjeksiyonu, dosya silme, yeniden adlandırma ve zaman damgası.

- Yeniden yapılandırma ve bağlantı: Mevcut iletişim kanallarının sonlandırılması ve yeni iletişim kanallarının oluşturulması, dosya sisteminde depolanan kötü amaçlı yazılım yapılandırma verilerinin değiştirilmesi ve ağ bağlantılarının proxy’lenmesi dahil olmak üzere C2 iletişimlerinin yönetilmesi.

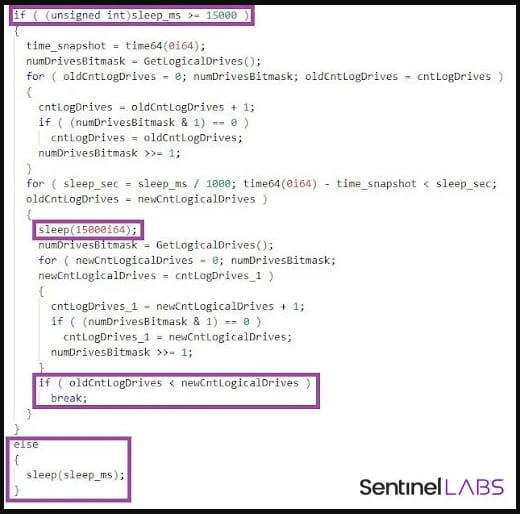

Güvenliği ihlal edilmiş cihazlardaki meşru kullanıcılar aktif hale geldiğinde, OpenCarrot otomatik olarak uyku durumuna geçer ve her 15 saniyede bir bağlanabilen ve yanal hareket için kullanılabilen yeni USB sürücülerin takılmasını kontrol eder.

Kaynak: SentinelLabs

Eşzamanlı olarak SentinelLabs, kurbanın ScarCruft altyapısına giden Linux e-posta sunucusundan kaynaklanan şüpheli trafiğin kanıtlarını gördü.

Analistler hala izinsiz giriş yöntemini belirliyorlar, ancak tehdit aktörlerinin imzası olan RokRAT arka kapısını kullanma olasılığından bahsediyorlar.

SentinelLabs, devlet destekli iki bilgisayar korsanlığı grubunun dahil olmasının, Kuzey Kore devletinin her ikisini de kontrol eden kasıtlı bir stratejisini gösterebileceğini öne sürüyor.

Devlet, muhtemelen casusluk için önemli bir hedef olarak gördükleri NPO Mashinostroyeniya’ya sızmak için birden fazla aktör atayarak, başarılı bir ihlal olasılığını artırmaya çalışmış olabilir.