Almanya’nın federal istihbarat teşkilatı (BfV) ve Güney Kore’nin Ulusal İstihbarat Servisi (NIS), bugünkü bir danışma belgesinde, Kuzey Kore hükümeti adına küresel savunma sektörünü hedef alan devam eden bir siber casusluk operasyonu konusunda uyarıda bulundu.

Saldırılar, gelişmiş askeri teknoloji bilgilerini çalmayı ve Kuzey Kore’nin konvansiyonel silahlarını modernleştirmesine ve yeni askeri yetenekler geliştirmesine yardımcı olmayı amaçlıyor.

Bugünün ortak siber güvenlik danışma belgesi (Korece ve Almanca olarak da mevcuttur), saldırganlar tarafından kullanılan taktikleri, teknikleri ve prosedürleri (TTP’ler) sağlamak için biri Lazarus grubu olmak üzere Kuzey Koreli aktörlere atfedilen iki vakayı vurgulamaktadır.

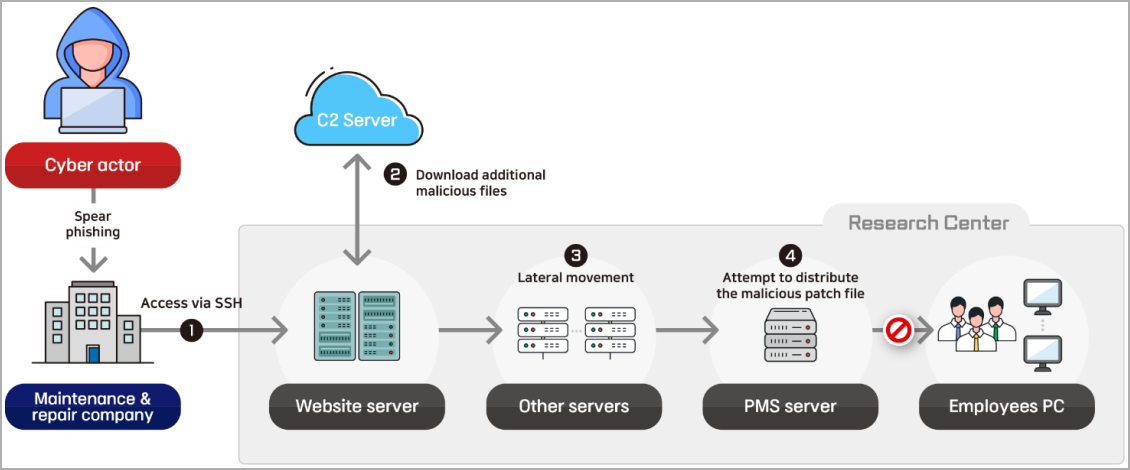

Tedarik zinciri saldırısı

Danışma belgesine göre ilk vaka, 2022’nin sonunda meydana gelen, “Kuzey Koreli bir siber aktörün denizcilik ve gemicilik teknolojileri araştırma merkezinin sistemlerine izinsiz girmesi” ve “tedarik zinciri saldırısı gerçekleştirmesi” ile meydana gelen bir olayı ifade ediyor. hedef kuruluşun web sunucusu bakım operasyonlarını yöneten firma

Davetsiz misafir, SSH kimlik bilgilerinin çalınması, yasal araçların kötüye kullanılması, ağ üzerinde yanal hareket edilmesi ve altyapıda gizli kalmaya çalışılmasını içeren bir saldırı zincirini takip etti.

Danışma belgesinde özellikle aşağıdaki saldırı adımları listelenmektedir:

- Web sunucusu bakım şirketine erişim sağlandı, SSH kimlik bilgileri çalındı ve araştırma merkezinin Linux web sunucusuna erişildi.

- Komut ve kontrol (C2) sunucularından getirilen, curl gibi yasal araçları kullanarak indirilen kötü amaçlı dosyalar (tünel aracı, Base64 Python betiği).

- Yanal hareket gerçekleştirildi: diğer sunuculara SSH kuruldu, paket toplamak için tcpdump kullanıldı ve çalışan hesabı kimlik bilgileri çalındı.

- Çalınan hesap bilgilerini kullanarak bir güvenlik yöneticisinin kimliğine büründü ve PMS yoluyla kötü amaçlı bir yama dosyası dağıtmaya çalıştı, ancak gerçek yönetici tarafından engellendi.

- Web sitesinin dosya yükleme güvenlik açığından yararlanmaya devam etti, bir web kabuğu yükledi ve hedef odaklı kimlik avı e-postaları gönderdi.

Kuzey Koreli tehdit aktörü, ilk önce BT hizmetleri sağlayıcısının güvenliğini tehlikeye atarak, iyi bir güvenlik duruşuna sahip olan bir kuruluşa sızmayı başardı ve küçük, dikkatli adımlarla gizli saldırılar gerçekleştirmek için ikisi arasındaki ilişkiden yararlandı.

Bülten, bu saldırılara karşı, BT hizmet sağlayıcılarının uzaktan bakım için gerekli sistemlere erişiminin sınırlandırılması, yetkisiz erişim olaylarını tespit etmek için erişim günlüklerinin yakından izlenmesi, tüm hesaplarda çok faktörlü kimlik doğrulamanın (MFA) kullanılması ve katı kullanıcı yönetiminin benimsenmesi dahil olmak üzere çeşitli güvenlik önlemleri önermektedir. yama yönetim sistemi (PMS) için kimlik doğrulama politikaları.

Sosyal mühendislik

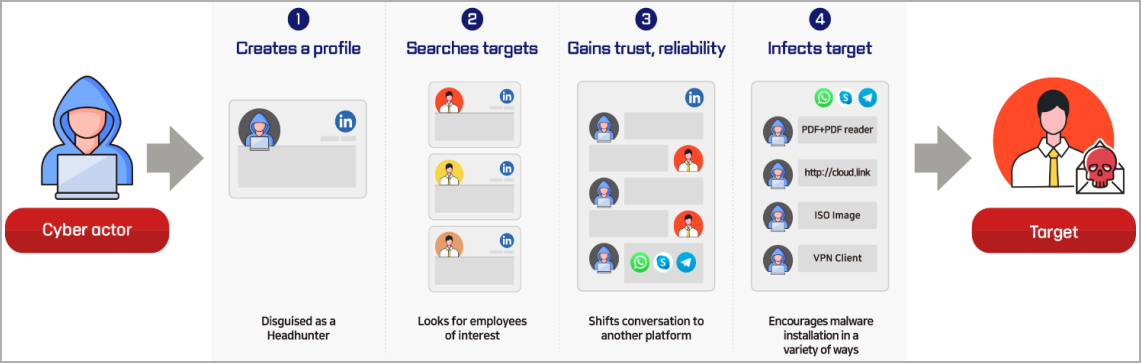

İkinci örnek, Kuzey Koreli aktörlerin kripto para şirketlerinin çalışanlarına ve yazılım geliştiricilerine karşı kullandığı bilinen Lazarus grubunun “Rüya İşi Operasyonu”nun savunma sektörüne karşı da kullanıldığını gösteriyor.

ESET, Eylül 2023’te Lazarus’un İspanya’daki bir havacılık şirketinin bir çalışanını ‘LightlessCan’ arka kapısıyla sistemlere bulaştırmak için hedef aldığı benzer bir olaya dikkat çekti.

Güvenlik bülteni, Lazarus’un, mevcut bir kişinin sahte veya çalıntı kişisel verilerini kullanarak çevrimiçi bir iş portalında bir hesap oluşturduğu ve bu hesabı, kampanyadaki sosyal mühendislik hedefleri için doğru kişilerle ağ oluşturacak şekilde zaman içinde seçtiği bir durumu vurguluyor.

Daha sonra, tehdit aktörü bu hesabı savunma kuruluşlarında çalışan kişilere yaklaşmak için kullanıyor ve onlarla İngilizce bir konuşma başlatmak için bağlantı kuruyor ve birkaç gün, hafta ve hatta ay boyunca yavaş yavaş bir bağlantı kuruyor.

Tehdit aktörü, kurbanın güvenini kazandıktan sonra onlara bir iş teklif ediyor ve teklifle ilgili ayrıntıların yer aldığı belge olarak tanımlanan kötü amaçlı bir PDF dosyasını paylaşabileceği harici bir iletişim kanalı öneriyor.

Bu dosya genellikle hedefin bilgisayarına kötü amaçlı yazılım bırakan bir birinci aşama başlatıcıdır ve Lazarus bunu daha sonra kurumsal ağ içinde hareket etmek için ilk dayanak noktası olarak kullanır.

Bazı durumlarda Lazarus, kurbanın işveren ağına erişmek için kullandıkları, kötü amaçlı bir VPN istemcisi içeren bir ZIP dosyası gönderir.

Bunlar bilinen taktikler olsa da kuruluşlar, çalışanlarını siber saldırılardaki en son trendler konusunda eğitmedikçe yine de başarılı olabilirler.

En az ayrıcalık ilkesinin benimsenmesi ve çalışanların erişiminin yalnızca ihtiyaç duyduğu sistemlerle sınırlandırılması, iyi bir güvenlik duruşunun başlangıcı olmalıdır.

Yama yönetim sistemi için güçlü kimlik doğrulama mekanizmaları ve prosedürleri eklemek ve kullanıcı erişimini içeren denetim günlüklerini tutmak, güvenlik duruşunu geliştirecektir.

Sosyal mühendislik saldırıları için iki kurum, çalışanların ortak taktikler konusunda eğitilmesini öneriyor.