Kuzey Koreli tehdit aktörleri, meşru bir Apple geliştirici kimliği tarafından imzalanmış ve noter tasdikli olan, Flutter ile oluşturulan truva atı haline getirilmiş Not Defteri uygulamalarını ve mayın tarama gemisi oyunlarını kullanarak Apple macOS sistemlerini hedef alıyor.

Bu, kötü amaçlı uygulamaların geçici de olsa Apple’ın güvenlik kontrollerini geçtiği anlamına gelir; dolayısıyla macOS sistemleri bunları doğrulanmış olarak kabul eder ve kısıtlama olmadan çalıştırılmalarına izin verir.

Uygulama adları, Kuzey Koreli bilgisayar korsanlarının finansal hırsızlığa olan ilgileriyle uyumlu olan kripto para birimi temalarına odaklanıyor.

Etkinliği keşfeden Jamf Threat Labs’a göre kampanya, tam teşekküllü ve hedefi yüksek bir operasyondan ziyade, macOS güvenliğinin nasıl aşılacağına dair bir deneye benziyor.

DPRK sunucularına bağlanan noter tasdikli uygulamalar

Kasım 2024’ten itibaren Jamf, VirusTotal’da tüm AV taramalarına tamamen zararsız görünen ancak Kuzey Koreli aktörlerle ilişkili sunuculara bağlanan “birinci aşama” işlevselliği sergileyen birden fazla uygulama keşfetti.

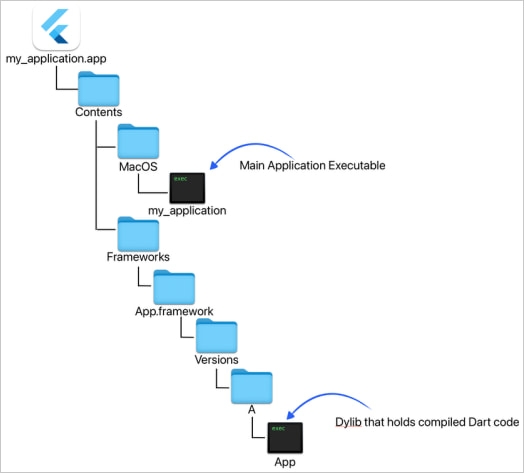

Tüm uygulamalar, geliştiricilerin Dart programlama dilinde yazılmış tek bir kod tabanı kullanarak farklı işletim sistemleri için yerel olarak derlenmiş uygulamalar oluşturmasına olanak tanıyan Google’ın Flutter çerçevesini kullanarak macOS için geliştirildi.

Jamf araştırmacıları Ferdous Saljooki ve Jaron Bradley, “Aktörlerin Flutter tabanlı bir uygulamaya kötü amaçlı yazılım yerleştirmesi duyulmamış bir şey değil, ancak bu, bu saldırganın bunu macOS cihazlarının peşine düşmek için kullandığını ilk kez görüyoruz” diye açıklıyor.

Bu yaklaşım, yalnızca kötü amaçlı yazılım yazarlarına çok yönlülük kazandırmakla kalmaz, aynı zamanda kötü amaçlı kodun algılanmasını da zorlaştırır; çünkü bu kod, çalışma zamanında Flutter motoru tarafından yüklenen dinamik bir kitaplığın (dylib) içine gömülüdür.

Kaynak: Jamf

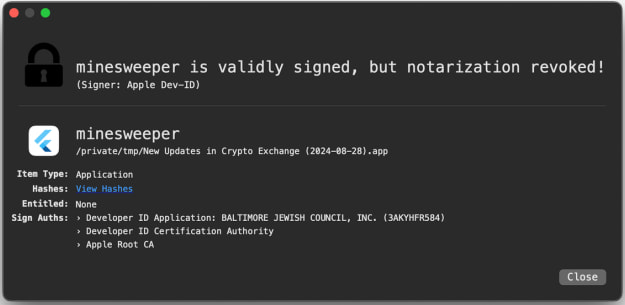

‘Crypto Exchange’de Yeni Güncellemeler (2024-08-28).app’ adlı Flutter tabanlı uygulamalardan birinin daha ayrıntılı analizi üzerine Jamf, dylib’deki gizlenmiş kodun AppleScript yürütmesini desteklediğini ve bunun bir uygulamadan gönderilen komut dosyalarını yürütmesine olanak tanıdığını keşfetti. komuta ve kontrol (C2) sunucusu.

Uygulama, kodu GitHub’da ücretsiz olarak bulunabilen macOS için bir Mayın Tarlası oyunu açar.

Jamf’in keşfettiği altı kötü amaçlı uygulamadan beşi meşru bir geliştirici kimliği kullanılarak imzalanmıştı ve kötü amaçlı yazılım noter tasdikinden geçmişti; bu da uygulamaların Apple’ın otomatik sistemleri tarafından tarandığı ve güvenli olduğu anlamına geliyordu.

Kaynak: Jamf

Jamf ayrıca ‘Stablecoins ve DeFi için Yeni Çağ, CeFi (Korumalı).app’ ve ‘Runner.app’ adlı Golang ve Python tabanlı varyantları da keşfetti; ikincisi basit bir Not Defteri uygulaması olarak sunuldu.

Her ikisi de Kuzey Kore’ye bağlı bilinen bir alan adı olan ‘mbupdate.linkpc’ye ağ isteklerinde bulundu[.]net’ ve özellikli komut dosyası yürütme yetenekleri.

Apple, o zamandan beri Jamf’in keşfettiği uygulamaların imzalarını iptal etti, böylece güncel bir macOS sistemine yüklenmişlerse Gatekeeper savunmalarını aşamayacaklar.

Ancak, bu uygulamaların gerçek operasyonlarda mı yoksa yalnızca güvenlik yazılımını atlatmaya yönelik teknikleri değerlendirmek için “vahşi” testlerde mi kullanıldığı belli değil.

Aynı temel uygulamanın birden fazla çeşidinin olması bu teoriyi destekliyor ancak şimdilik bu operasyonun ayrıntıları bilinmiyor.