‘Ananas Yok!’ adlı yeni bir siber casusluk kampanyası. Kuzey Koreli Lazarus bilgisayar korsanlığı grubuna atfedildi ve tehdit aktörlerinin herhangi bir yıkıma neden olmadan kurbandan gizlice 100 GB veri çalmasına izin verdi.

Kampanya, tıbbi araştırma, sağlık, kimya mühendisliği, enerji, savunma ve önde gelen bir araştırma üniversitesindeki kuruluşları hedef alarak Ağustos ve Kasım 2022 arasında sürdü.

Operasyon, analistleri müşterilerinden birinde olası bir fidye yazılımı olayını araştırmak üzere çağrılan Finli siber güvenlik firması WithSecure tarafından keşfedildi. Ancak Lazarus’un yaptığı bir operasyonel hata sayesinde kampanyayı Kuzey Kore APT’sine bağlayabildiler.

WithSecure, aktiviteyi birden çok kanıta dayanarak atfetmeyi başardı, ancak aynı zamanda Lazarus için aşağıdakiler gibi bazı yeni gelişmeler de fark etti:

- alan adları olmadan IP adreslerini kullanarak yeni altyapının kullanılması,

- Dtrack bilgi hırsızı kötü amaçlı yazılımının yeni bir sürümü,

- yönetici hesabı oluşturma ve koruma atlamasında kullanılan GREASE kötü amaçlı yazılımının yeni bir sürümü.

Kampanyanın adı ‘< No Pineapple! >‘ Hatası, çalıntı verileri tehdit aktörünün sunucularına yüklerken uzaktan erişim kötü amaçlı yazılımı tarafından iletilen görüldü.

Sessizce veri çalmak

Lazarus bilgisayar korsanları, hedefin posta sunucusuna bir web kabuğu bırakmak için CVE-2022-27925 (uzaktan kod yürütme) ve CVE-2022-37042 (kimlik doğrulama atlama) Zimbra güvenlik açıklarından yararlanarak 22 Ağustos 2022’de kurbanın ağını tehlikeye attı.

Bu RCE kusuru Mayıs 2022’de yamalandı, ancak kimlik doğrulama atlaması Zimbra’nın bir güvenlik güncellemesi yayınlaması için 12 Ağustos’a kadar sürdü. O zamana kadar, zaten tehdit aktörleri tarafından aktif olarak kullanılıyordu.

Bilgisayar korsanları, ağı başarıyla ihlal ettikten sonra, tehdit aktörlerinin altyapısına ters tüneller oluşturmak için ‘Plink ve’ 3Proxy’ tünelleme araçlarını konuşlandırdı ve tehdit aktörlerinin güvenlik duvarını atlamasına izin verdi.

Bir haftadan kısa bir süre sonra WithSecure, davetsiz misafirlerin sunucudan yaklaşık 5 GB e-posta mesajı çıkarmak ve bunları daha sonra saldırganın sunucusuna yüklenen yerel olarak depolanan bir CSV dosyasına kaydetmek için değiştirilmiş komut dosyalarını kullanmaya başladığını söylüyor.

Sonraki iki ay boyunca, tehdit aktörleri ağ üzerinden yanal olarak yayıldı, yönetici kimlik bilgilerini ele geçirdi ve cihazlardan veri çaldı.

Ağ üzerinden yayılırken Lazarus, Windows yönetici hesaplarını bulmak için kullanılan Dtrack ve GREASE kötü amaçlı yazılımının yeni bir sürümü olduğuna inanılan çok sayıda özel araç kullandı.

Dtrack, Lazarus tarafından kullanıldığı bilinen, bilgi çalan bir arka kapıdır, GREASE kötü amaçlı yazılımı ise Kuzey Kore devlet destekli başka bir bilgisayar korsanlığı grubu olan Kimusky ile ilişkilidir.

Saldırı, 5 Kasım 2022’de, aktörlerin iki aydan fazla bir süre ağda gizlenmesi ve nihayetinde güvenliği ihlal edilmiş kuruluştan 100 GB veri çalmasıyla doruğa ulaştı.

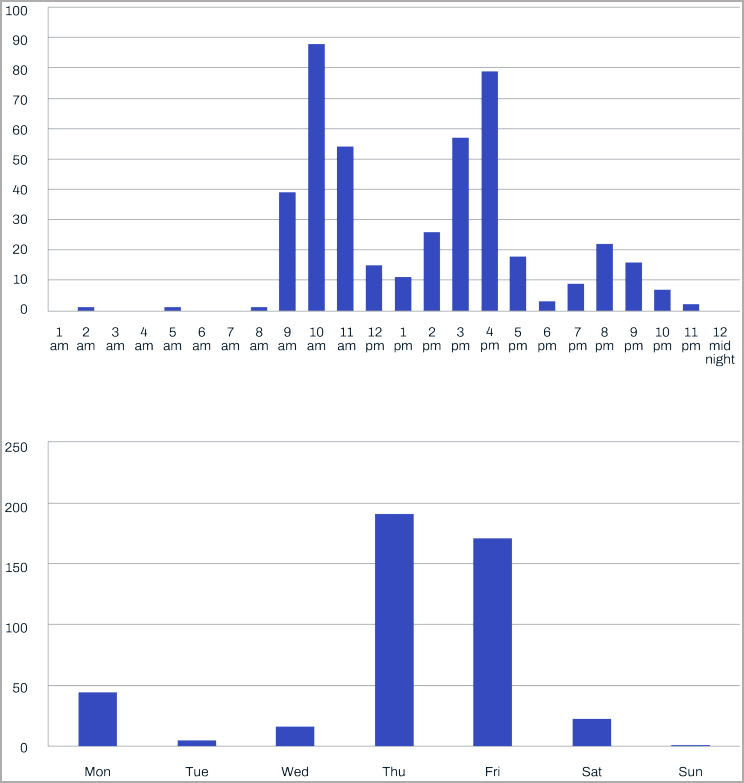

WithSecure, Pazartesi’den Cumartesi’ye sabah 9’dan akşam 22’ye kadar çalıştıklarını belirterek tehdit aktörlerinin çalışma modellerini analiz edebildi.

“Zaman dilimi ilişkilendirme analizi, saat diliminin UTC +9 ile uyumlu olduğu sonucuna vardı. Etkinliği günün saatine göre incelemek, çoğu tehdit aktörü etkinliğinin 00:00 ile 15:00 UTC (09:00 ve 21:00 UTC +9) arasında gerçekleştiğini ortaya koyuyor. ,” WithSecure paylaştı.

“Aktiviteyi haftanın gününe göre analiz etmek, tehdit aktörünün Pazartesi’den Cumartesi’ye kadar aktif olduğunu gösteriyor, bu Kuzey Kore için yaygın bir çalışma modeli.”

Yeni kötü amaçlı yazılım ve taktikler

Bu Lazarus kampanyasında bulunan ilk dikkate değer değişiklik, altyapıları için artık yalnızca alan adları olmayan IP adreslerine güvenmeleridir.

Bu değişikliğin, tehdit aktörleri için daha az yenileme bakımı ihtiyacı ve daha fazla IP esnekliği gibi avantajları vardır.

Son Lazarus saldırılarında tespit edilen yeni Dtrack varyantı, ‘onedriver.exe’ adlı bir yürütülebilir dosya tarafından bırakıldı ve veri hırsızlığı için artık kendi C2 sunucusunu kullanmıyor.

Bunun yerine, yerel olarak topladığı verileri güvenliği ihlal edilmiş makineye aktarmak ve bunları parola korumalı bir arşivde saklamak için ayrı bir arka kapıya güvenir.

WithSecure raporda “Hazırlama ve sızdırma ana bilgisayarı, tehdit aktörü tarafından uç nokta güvenlik izleme araçlarının konuşlandırılmadığı bir ana bilgisayar olması için büyük olasılıkla dikkatli bir şekilde seçilmiştir” diye açıklıyor.

Lazarus tarafından kullanılan yeni GREASE kötü amaçlı yazılımı, ana bilgisayarda ‘PrintNightmare’ kusurundan yararlanılarak elde edilen daha yüksek ayrıcalıklara sahip bir DLL (“Ord.dll”) olarak yürütülür.

Önceki sürümlerden temel farkı, artık net kullanıcı komutlarının yardımıyla ayrıcalıklı bir kullanıcı hesabı oluşturmak için ana bilgisayara bir RDP hizmeti yüklemek için RDPWrap kullanmasıdır.

Hatalarla ortaya çıkan

Lazarus gibi son derece sofistike tehdit aktörleri için bile hata yapmak duyulmamış bir şey değil ve bu durumda kampanyaların bilgisayar korsanlığı grubuna atfedilmesine izin verdi.

WithSecure’un kurbandan alınan ağ günlüklerine ilişkin araştırması, davetsiz misafirler tarafından yerleştirilen web mermilerinden birinin Kuzey Koreli bir IP adresiyle (“175.45.176″) iletişim kurduğunu ortaya çıkardı.[.]27”).

Bu münferit olay, o günün başında meydana geldi ve öncesinde bir proxy adresinden gelen bağlantılar gerçekleşti;

Ek olarak, WithSecure, ihlal edilen ağ cihazlarında yürütülen çeşitli komutların, Lazarus kötü amaçlı yazılımının içinde kodlanmış olanlara çok benzer olduğunu, ancak genellikle hatalar içerdiğini ve yürütülmediğini gözlemledi; bu, tehdit aktörlerinin bunları Impacket ‘atexec’ modülünü kullanarak manuel olarak yazdıklarını gösteriyor.

Hataların yanı sıra WithSecure, Symantec ve Cisco Talos’un önceki raporlarında ayrıntıları verilen TTP çakışmalarına, kullanılan kötü amaçlı yazılım türlerine, hedeflerin profillerine, altyapı çakışmalarına ve saat dilimi analizine dayanarak bu operasyonları Lazarus’a bağlayabildi.

WithSecure’un raporu, tehdit grubunun istihbarat toplama ve yüksek profilli kurbanlardan büyük miktarda veri sızdırma çabalarını sürdürdüğü Lazarus’un faaliyetlerinin bir başka göstergesidir.