Sofistike bir Kuzey Kore siber operasyonu ortaya çıktı ve devlet destekli bilgisayar korsanlarının kötü niyetli altyapılarının ne zaman keşfedildiğini tespit etmek ve operasyonları sürdürmek için yedek varlıkları hızla dağıtmak için siber güvenlik istihbarat platformlarını sistematik olarak nasıl izlediğini ortaya koydu.

Sentinellabs tarafından ValidIn ile işbirliği içinde yürütülen analiz, bulaşıcı görüşme kampanyası kümesinin arkasındaki tehdit aktörlerinin operasyonel uygulamaları hakkında eşi görülmemiş bir fikir vermektedir.

Soruşturma, Kuzey Kore tehdit aktörlerinin gerçek zamanlı işbirliği yeteneklerine sahip koordineli ekiplerde faaliyet gösterdiğini, muhtemelen ValidIn, Virustotal ve Maltrail dahil olmak üzere birden fazla istihbarat kaynağının yanı sıra Slack gibi platformları kullandığını ortaya koydu.

Altyapılarının güvenlik araştırmacıları tarafından tespit edilebileceğinin farkında olmasına rağmen, aktörler tespit riskini azaltmak için sadece sınırlı değişiklikler yapar ve servis sağlayıcı yayından kaldırma işlemlerine yanıt olarak hızla yeni altyapı kullanırlar.

Bu yaklaşım, mevcut olanları korumak için kaynakları yatırmak yerine, bozulmuş altyapıyı sürekli olarak yeni varlıklarla değiştirmeye stratejik bir odaklanma olduğunu göstermektedir.

Tehdit aktörleri, operasyonel hazırlığın sürdürülmesine öncelik veriyor ve kapsamlı altyapı koruması üzerinde yüksek mağdur katılımının sürdürülmesine öncelik veriyor gibi görünüyor.

Bulaşıcı görüşme kampanyası, öncelikle bireyleri hedefler. CClickFix olarak bilinen sofistike sosyal mühendislik tekniklerini kullanarak Ryptocurrency ve Blockchain Industries.

![Liambrooksman Persona (Brooksliam534[@]gmail.com).](https://www.sentinelone.com/wp-content/uploads/2025/07/ContInt_Validin_July2025_6.jpg)

Saldırı metodolojisi, iş arayanları fabrikasyon web sitelerinde beceri değerlendirmelerine katılmaya davet eden işe alım görevlileri olarak poz veren tehdit aktörlerini içerir.

Bu değerlendirmeler sırasında, mağdurlar bilmeden indirip kötü amaçlı yazılımları yükleyen komut satırlarını yürütmelerini isteyen sahte hata mesajlarıyla karşılaşırlar.

Ocak ve Mart 2025 arasında Sentinellabs, bu hileli istihdam teklifleriyle ilgilenen 230’dan fazla kurbanı tespit etti, ancak araştırmacılar gerçek sayının önemli ölçüde daha yüksek olduğuna inanıyorlar.

Mağdurlar birden fazla ülkeyi kapsar ve öncelikle kripto para birimi şirketleri içindeki pazarlama ve finans rollerinde çalışırlar.

Koordineli istihbarat toplantısı

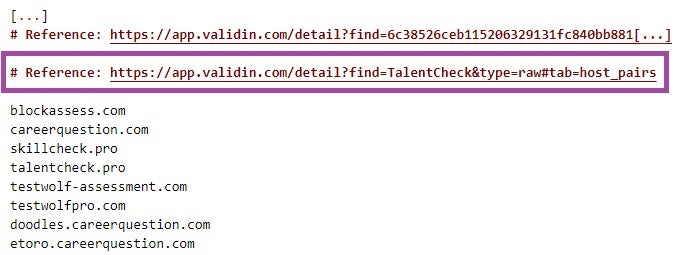

Araştırma, Kuzey Koreli aktörlerin, 11 Mart 2025’te yayınlanan Lazarus APT altyapısı hakkında bir blog yazısından sonraki 24 saat içinde ValidIn Tehdit İstihbarat Platformunda hesap oluşturmaya başladığını ortaya koydu.

Tehdit aktörleri, araştırmacıların zaten kampanya artefaktları olarak tanımladıkları Gmail adreslerini kullanarak birden fazla hesap kaydetti ve istihbarat toplama için sistematik yaklaşımlarını gösterdi.

Kullanıcı etkinlik modellerinin analizi, aktörlerin alan adları, karmalar, URL’ler ve IP adresleri dahil olmak üzere çeşitli kategoriler arasında 57 benzersiz terim aradığını gösterdi.

Önemli bir şekilde, orijinal blog yazısında, ilgilerini tetikleyen göstergeleri aramadılar ve ValidIn’i birden fazla kaynak içeren daha geniş bir zeka iş akışının bir parçası olarak kullandıklarını gösteriyorlar.

Sofistike istihbarat toplama yeteneklerine rağmen, tehdit aktörleri altyapı dağıtım sırasında tutarlı operasyonel güvenlik başarısızlıkları gösterdi.

Araştırmacılar, hata günlükleri ve kurban bilgi veritabanları dahil olmak üzere birçok açık dosya ve dizin içeriği örneği gözlemlediler.

Aradıkları alanların çoğu için, tehdit aktörleri mevcut her harici referansı ziyaret ettiler ve birden fazla kaynaktan bilgi toplayarak kapsamlı CTI araştırmaları yürütmek için belirlenmiş bir çaba gösterdi.

![Jimmr6587'nin Yeniden Yapılandırılmış Gezinme Yolu[@]gmail.com hesabı.](https://www.sentinelone.com/wp-content/uploads/2025/07/ContInt_Validin_July2025_12.jpg)

Maruz kalan veriler, kurban bilgilerini gündeme getirirken ve başarılı katılımlar hakkında tehdit aktörlerine e-posta bildirimleri gönderirken işletim sistemine özgü kötü amaçlı yazılımlar sunan Node.js tabanlı araçlar içeriyordu.

Bu uygulamalar, birden fazla saldırı aşamasında mağdur etkileşimlerinin kapsamlı veritabanlarını etkili bir şekilde oluşturur.

Kapsamlı tehdit istihbarat sınavına rağmen, altyapı değişikliklerinin sınırlı kapsamı, tehdit aktörlerinin savunma yeteneklerini kısıtlayabileceğini düşündürmektedir.

Araştırmacılar, merkezi olmayan komuta yapılarının ve rekabetçi iç teşviklerin koordineli altyapı koruma çabalarını sınırlayabileceğini varsaymaktadır.

Kuzey Kore’nin siber ekipler için yıllık gelir kotaları, operatörleri merkezi olarak koordine edilmiş güncellemelere katılmak yerine bireysel varlıklarını koruyan izole ayarlamalar yapmaya teşvik eden rekabetçi baskılar yaratıyor.

Bu iç rekabet, aktörlerin neden kapsamlı koruyucu önlemler uygulamak yerine tehlikeye atılan altyapının yerini hızla değiştirmeye odaklandığını açıklayabilir.

Küresel etki ve endüstri yanıtı

Kampanyanın kripto para birimi endüstrisi profesyonellerini hedeflemesi, Kuzey Kore’nin daha geniş yaptırımlar kaçakçılığı ve gelir üretim hedefleriyle uyumludur.

Bu güvenlik turları, kampanyanın mağdur ve operasyonel zaman çizelgeleri hakkında değerli bilgiler sağladı.

Maruz kalan zaman damgaları, bulaşıcı görüşme operatörlerinin sunucuya içerik dağıttıkları ve etkinlik zaman çizelgelerini yeniden inşa etmemizi sağladıkları hakkında fikir verir.

![API.Release-Drivers'ın maruz kalan web kök dizin[.]çevrimiçi.](https://www.sentinelone.com/wp-content/uploads/2025/07/ContInt_Validin_July2025_4-768x296.jpg)

Tehdit aktörleri, kurbanları cezbetmek için portföy yöneticisi ve yatırım müdürü gibi pozisyonlar sunan Archblock, Robinhood ve Etoro da dahil olmak üzere meşru şirketleri taklit ediyor.

Araştırma, altyapı hizmet sağlayıcılarının sürekli yayından kaldırma çabalarıyla bu operasyonları bozmada kritik rolünü vurgulamaktadır.

Tehdit aktörlerinin hızlı altyapı değiştirme yetenekleri devam eden zorluklar sunmasına rağmen, hizmet sağlayıcıları ve tehdit istihbarat topluluğu arasındaki yakın işbirliğinin aktörlerin operasyonel kapasitesini azaltmada etkili olduğunu kanıtladı.

Güvenlik araştırmacıları, bu tehditleri azaltmada insan faktörünün önemini vurgulamaktadır. İş arayanlar, özellikle kripto para birimi sektörü içinde, istenmeyen istihdam teklifleri ve ilgili beceri değerlendirmeleri ile etkileşime girerken artan uyanıklık kullanmalıdır.

Kırmızı bayraklar, uygulama işlemleri sırasında komut satırı talimatlarını yürütme isteklerini ve tanıdık olmayan alanlarda barındırılan değerlendirmeleri içerir.

Soruşturma, Kuzey Kore tehdit aktörlerinin, tespit çabalarını izlemek ve bunlardan kaçınmak için savunucular tarafından kullanılan aynı araçları ve platformları kullanarak operasyonlarını modern tehdit istihbarat manzarasına nasıl uyarladığını göstermektedir.

Bu kedi ve fare dinamiği, savunma stratejilerinde sürekli inovasyon ihtiyacının altını çiziyor ve kamu ve özel sektör siber güvenlik çabaları arasında gelişmiş koordinasyon.

Siber operasyonlar giderek daha karmaşık hale geldikçe, bu araştırma, düşman karar verme süreçleri hakkında değerli bilgiler sunar ve kritik altyapıyı devlet desteği ile faaliyet gösteren kalıcı, iyi kaynaklı tehdit aktörlerine karşı koruma zorluğunu vurgular.

Bu hikayeyi ilginç bul! Daha fazla güncelleme almak için bizi LinkedIn ve X’te takip edin.