Microsoft, Kuzey Koreli Lazarus ve Andariel bilgisayar korsanlığı gruplarının, muhtemelen yazılım tedarik zinciri saldırıları gerçekleştirecek arka kapı kötü amaçlı yazılımlarını dağıtmak için TeamCity sunucularındaki CVE-2023-42793 kusurundan yararlandığını söylüyor.

TeamCity, kuruluşların yazılım geliştirme altyapılarının bir parçası olarak kullandıkları sürekli bir entegrasyon ve dağıtım sunucusudur.

Eylül ayında TeamCity, kimliği doğrulanmamış saldırganların uzaktan kod yürütmesine olanak tanıyan, CVE-2023-42793 olarak takip edilen kritik bir 9.8/10 güvenlik açığını düzeltti.

TeamCity bu güvenlik açığını hızla düzeltirken, fidye yazılımı çeteleri gibi tehdit aktörleri de kurumsal ağları ihlal etmek için bu kusurdan yararlanmaya başladı.

Kuzey Koreli bilgisayar korsanları TeamCity’yi istismar ediyor

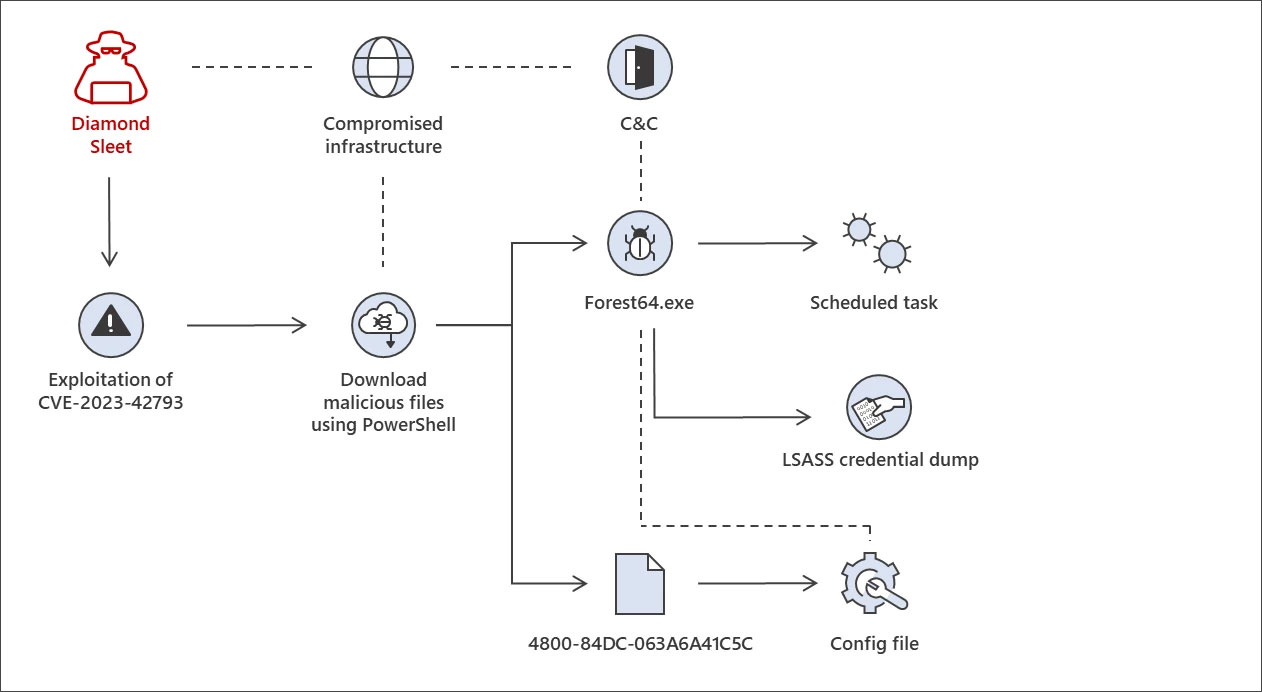

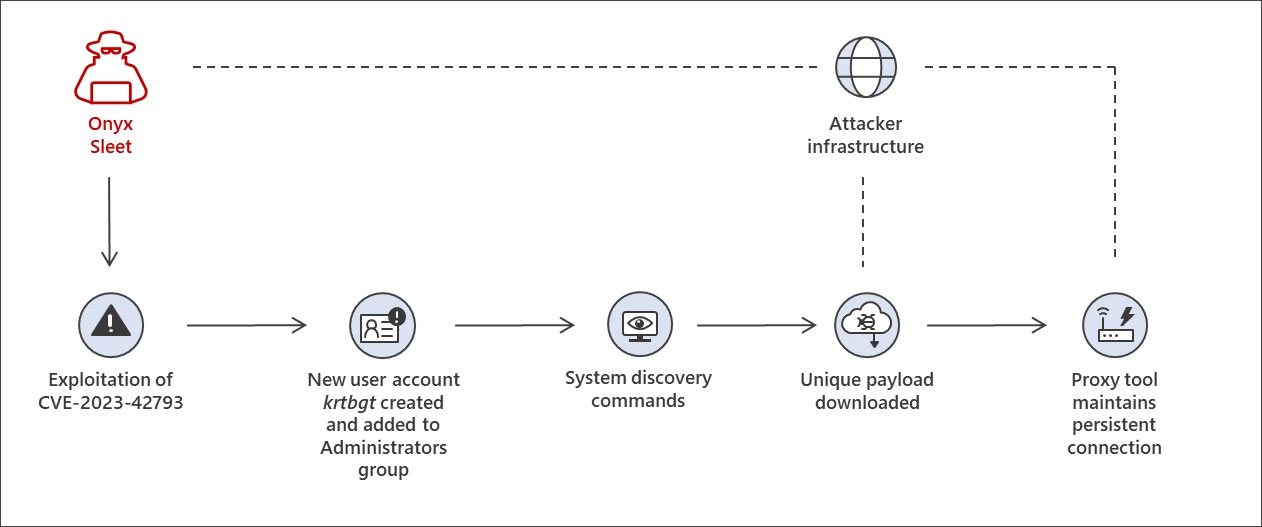

Yeni bir raporda Microsoft’un Tehdit istihbarat ekibi, Lazarus (diğer adıyla Diamond Sleet ve ZINC) ve Andariel (diğer adıyla Onyx Sleet ve PLUTONIUM) korsan gruplarının TeamCity sunucularını ihlal etmek için CVE-2023-42793’ü kullandığının gözlemlendiğini söylüyor.

Microsoft bu saldırıların nihai amacını söylemese de yazılım tedarik zinciri saldırıları gerçekleştirmek olabileceğine inanıyor.

Microsoft, “Geçmişteki operasyonlarda Diamond Sleet ve diğer Kuzey Koreli tehdit aktörleri, yapı ortamlarına sızarak yazılım tedarik zinciri saldırılarını başarıyla gerçekleştirdi” diye açıklıyor.

“Bu göz önüne alındığında Microsoft, bu etkinliğin etkilenen kuruluşlar için özellikle yüksek risk oluşturduğunu değerlendiriyor.”

Tehdit aktörleri bir TeamCity sunucusunu ihlal ettiklerinde, arka kapıları dağıtmak ve ele geçirilen ağda kalıcılık kazanmak için farklı saldırı zincirlerinden yararlanırlar.

Lazarus’un, ihlal edilen sunucuda komutları yürütmek için arka kapı olarak kullanılan ForestTiger kötü amaçlı yazılımını tek bir saldırı zincirinde dağıttığı görüldü.

Kaynak: Microsoft

İkinci bir saldırı zinciri, uzaktan erişim Truva Atı (RAT) yükleyen FeedLoad adlı kötü amaçlı yazılım yükleyiciyi başlatmak için DLL arama sırası ele geçirme saldırılarını kullanıyor.

Andariel, saldırılarında daha uygulamalı bir yaklaşım kullanıyor; ihlal edilen sunucuda bir ‘krtbgt’ yönetici hesabı oluşturuyor ve sistem bilgilerini toplamak için komutlar çalıştırıyor.

Tehdit aktörleri sonuçta HazyLoad proxy aracını yükleyen bir veri yükü dağıtarak, ele geçirilen sunucu ile Andarial sunucuları arasında kalıcı bir bağlantı kurulmasına olanak tanıyor.

Kaynak: Microsoft

Saldırıların nasıl gerçekleştirildiğine bakılmaksızın Microsoft, bilgisayar korsanlarının sonuçta kimlik bilgilerini LSASS’tan çıkardığını ve muhtemelen ele geçirilen ağ üzerinde yanal olarak yayılmak için kullanıldığını söylüyor.

Microsoft, ihlal göstergeleri de dahil olmak üzere gözlemlenen üç saldırı zinciri için daha fazla teknik ayrıntı paylaştı.

Lazarus ve Andariel kimdir?

Hem Lazarus hem de Andariel, devlet destekli Kuzey Kore hack gruplarıdır ve Andariel, Lazarus’un bir alt grubudur.

Grupların saldırıları Kuzey Kore hükümetinin yararına kullanılsa da amaçları farklı olabiliyor.

Lazarus, güvenlik araştırmacılarını hedeflemek, açık kaynaklı kripto platformlarına truva atı eklemek, büyük kripto para birimi soygunları gerçekleştirmek ve kötü amaçlı yazılım dağıtmak için sahte iş görüşmeleri düzenlemek de dahil olmak üzere çeşitli casusluk, veri hırsızlığı ve mali kazanç saldırılarıyla ilişkilendirildi.

Öte yandan Andariel, siber casusluk, veri hırsızlığı, yıkıcı saldırılar ve fidye yazılımı saldırıları gerçekleştirmek için Güney Kore, ABD ve Hindistan’daki savunma ve BT hizmetleri kuruluşlarını hedef alıyor.

Grubun kurumsal ağlara ilk erişim için güvenlik açıklarından yararlandığı biliniyor.