YERLER GÜVENLİK MERKEZİ (GSC), Kuzey Kore devlet destekli hack grubu Kimuky tarafından düzenlenen son derece sofistike gelişmiş kalıcı tehdit (APT) kampanyasını ortaya çıkardı.

Mart ve Nisan 2025 arasında aktif olarak, kötü şöhretli ‘Appleseed’ operasyonunun bir parçası olarak tanımlanan bu kampanya, Facebook, e-posta ve telgraf kullanarak çok yönlü bir yaklaşımla Güney Kore’deki bireyleri hedefliyor.

Sofistike Üç Kanallı Saldırı Stratejisi Açıklandı

Saldırganlar, Kuzey Kore Defector gönüllü faaliyetleriyle ilişkili misyonerler veya araştırmacılar olarak poz veren aldatıcı bir güvenilirlik kisvesi kullanıyor.

.png

)

Sosyal medyada görünüşte zararsız konuşmalar başlatarak, kurbanları, sistemlere sızmak ve hassas bilgileri çıkarmak için genellikle meşru belgeler olarak gizlenmiş kötü amaçlı dosyaları indirmeye çekiyorlar.

Bu operasyon, Kimuky’nin gelişen taktiklerini sergiliyor, sosyal mühendislikten yararlanıyor ve özellikle aktivistler ve savunma ile ilgili personel arasında çevrimiçi etkileşimlere olan güvenden yararlanmak için özel içerik.

Bu kampanyanın teknik temellerini inceleyen Kimsuky, geleneksel güvenlik önlemlerinden kaçınma becerilerini gösteren çok aşamalı bir sızma stratejisi kullanıyor.

İlk iletişim genellikle saldırganların arkadaşlık istekleri ve doğrudan mesajlar göndermek için kaçırılmış veya sahte hesaplar kullandığı Facebook’ta başlar.

Kötü amaçlı yazılım dağıtımının teknik incelikleri

Güven belirlendikten sonra, genellikle imza tabanlı algılama araçlarını atlamak için şifre korumalı olan Kore’ye özgü yumurta alzip formatında sıkıştırılmış kötü niyetli dosyalar sunarlar.

‘탈북민지원봉사활동 .jse’ (Defector Gönüllü Desteği) adlı gizlenmiş JScript dosyası gibi bu dosyalar, ‘vmzmxsx.enwm’ gibi tuzak PDF’ler ve kötü amaçlı DLL’ler oluşturmak için Microsoft’un Windows Script Ana Bilgisayar (WSH) altında çalıştırın.

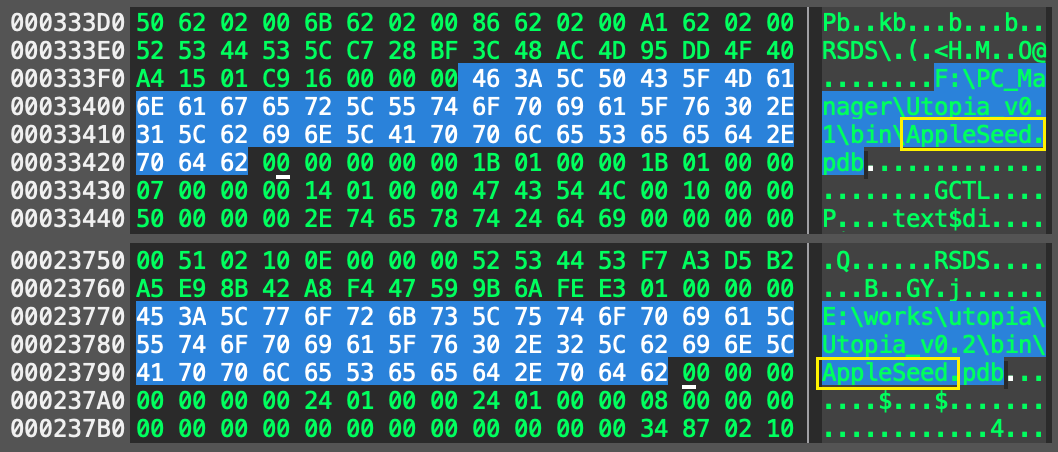

Ters mühendisliği engellemek için VMProtect tarafından korunan bu DLL’ler, ‘regsvr32.exe’ gibi komutlar kullanılarak sessizce yüklenir ve HKCU’daki ‘Tripserviceupdate’ gibi kayıt defteri girişleri yoluyla kalıcılık sağlar.

Kötü amaçlı yazılım ayrıca, ‘woana.ne gibi komut ve kontrol (C2) sunucuları ile iletişimi sağlamak için Base64 kodlama, XOR şifreleme ve RSA ile şifreli RC4 anahtarlarını kullanır.[.]Kr ‘.

Sistem bilgileri toplanır, şifrelenir ve PDF verileri olarak gizlenir, kötü amaçlı yazılımların sürekli bir döngüde C2 sunucusundan komutları yürütebilen uzaktan erişim Truva (sıçan) olarak işlevini ortaya çıkarır.

Rapora göre, bu karmaşık tasarım sadece kötü niyetli etkinlikleri gizlemekle kalmaz, aynı zamanda Windows PC ortamlarını da hedefler ve kurbanlara yürütmeyi sağlamak için belirli dekompresyon araçlarını kullanmalarını söyler.

LinkedIn aracılığıyla mızrak kimlik avı ile birlikte Babyshark ve FlowerPower gibi kimuky araçlarıyla tarihsel paralellikler, profesyonel ve sosyal ağlardan yararlanan kalıcı bir tehdit modelini gösterir.

Davranış temelli algılama ve makine öğrenimi kullanan Genian EDR çözümünün, yürütme aşamasında bu tehditlerin tanımlanmasında etkili olduğunu ve süreç haritalaması ve olay araştırması yoluyla saldırı hikayelerine kritik görünürlük sağladığı kanıtlanmıştır.

Bu endişe verici kampanya, kişisel ve profesyonel güven ağlarını yıkıcı hassasiyetle sömüren ulus devlet tehditleriyle mücadele etmek için artan siber güvenlik farkındalığı ve sağlam uç nokta tespit çözümleri için acil ihtiyacın altını çiziyor.

Uzlaşma Göstergeleri (IOC)

| Tip | Değer |

|---|---|

| MD5 Hashes | 2F6FE22BE1ED2A6BA42689747C9E18A0, 5A223C70B65C4D74FEA98BA39BF5D127,… (Brevrevity için kesilmiş liste) |

| C2 Alanları | Afcafe.kro[.]Kr, dirwear.000webhostapp[.]com, indir.[.]com, hyper.cherag.pe[.]Kr,… |

Bu hikayeyi ilginç bul! Daha fazla güncelleme almak için bizi LinkedIn ve X’te takip edin.