Waterplum olarak bilinen (ünlü Chollima veya Purplebravo olarak da adlandırılan) Kuzey Kore bağlantılı bir saldırı grubu, finansal kurumları, kripto para operatörlerini ve fintech şirketlerini küresel olarak hedeflemektedir.

2023’ten bu yana, meşhur bulaşıcı röportaj kampanyaları, sistemlere sızmak için Beaverail ve InvisibleFerret gibi kötü amaçlı yazılımlar kullandı.

Ancak, Eylül 2024’te Waterplum, o zamandan beri hızlı güncellemeler geçiren “Ottercookie” olarak adlandırılan sofistike yeni bir kötü amaçlı yazılım sundu.

.png

)

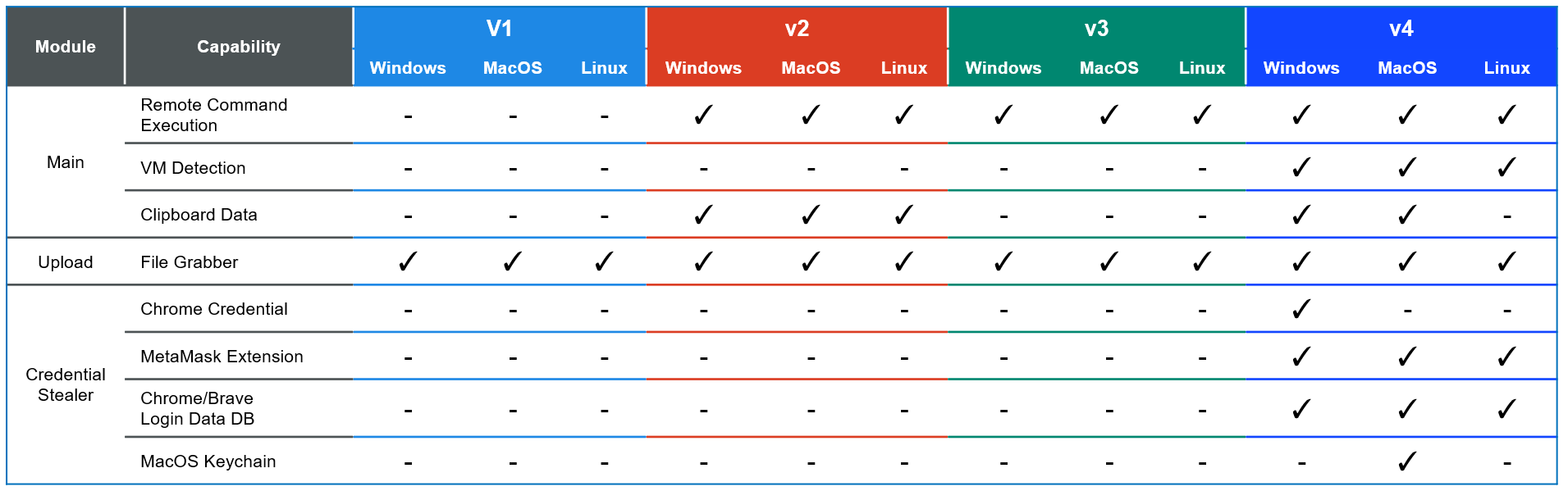

İlk olarak Aralık 2024 blogunda ayrıntılı olarak açıklanan Ottercookie, Nisan 2025’e kadar yapılan saldırılarda gözlemlendiği gibi, gelişmiş yeteneklere sahip birden fazla sürüm (V1 ila V4) aracılığıyla gelişti.

Bu kalıcı tehdit, grubun veri hırsızlığı ve sistem casusluğuna net bir şekilde odaklanarak Windows, Linux ve macOS dahil çok çeşitli işletim sistemlerini hedefleyen araç setlerini geliştirme kararlılığını göstermektedir.

Teknik Gelişmeler

Rapora göre, Ottercookie’nin evrimi Waterplum’un uyarlanabilirliğini ve teknik ustalığını sergiliyor.

İlk sürüm (V1) temel bir dosya kapma işleviyle sınırlıydı, ancak V4 Nisan 2025’te ortaya çıktığında, sanal ortam tespiti gibi gelişmiş özellikleri ve hassas verileri hedefleyen çoklu sığınak modülleri içeriyordu.

Şubat 2025’te gözlemlenen V3’te, kötü amaçlı yazılım, eski işlevselliklere sahip bir ana modül ve C2 sunucu iletişimi için bir yükleme modülü içeriyordu ve belirli uzantılara sahip dosyaları dışarı atmak için Windows desteği getirdi.

Ayrıca, diğer işletim sistemi ortamlarında belge, resim ve kripto para birimi ile ilgili dosyaları toplamak için sert kodlanmış komutlar.

V4 ile Ottercookie, bir biri DPAPI kullanarak Google Chrome Giriş Verilerini Koruyan ve daha fazla kullanım için saklayan iki stealer modülü eklerken, diğeri ise Metamask, Chrome, Cesur ve MacOS sistemlerinden şifreli kimlik bilgilerini çaldı.

İlginç bir şekilde, bu modüller arasındaki tutarsız veri işleme, grup içindeki farklı kodlayıcıların gelişimini önermektedir.

Ayrıca, V4’teki pano içeriği hırsızlığı artık harici kütüphanelerden ziyade yerel işletim sistemi komutlarına dayanıyor ve daha gizli operasyonlara doğru bir kaymayı vurguluyor.

Bu güncellemeler, Waterplum’un Ottercookie’nin çok yönlülüğünü ve etkinliğini artırma çabalarını yansıtarak, özellikle saldırıların kaydedildiği Japonya gibi bölgelerde siber güvenlik savunmalarına önemli bir meydan okuma oluşturmaktadır.

Daha derin içgörüler için, SOC analistleri Motoda ve Koike, 22-23 Mayıs 2025’te Singapur’daki Sincon2025’teki Sincon2025’teki saldırı akışı ve altyapısı hakkında “Anti Konspullar: Bir Otter’in tatlı bir dişi var” başlıklı ayrıntılı bulgular sunacaklar.

Uzlaşma Göstergeleri (IOCS)

| Tip | Değer |

|---|---|

| İhtisas | Simya-Api-V3[.]bulut |

| İhtisas | ChainLink-Pi-V3[.]bulut |

| İhtisas | Ahlaki-API-V3[.]bulut |

| İhtisas | Modilus[.]io |

| IP adresi | 116[.]202.208.125 |

| IP adresi | 65[.]108.122.31 |

| IP adresi | 194[.]164.234.151 |

| IP adresi | 135[.]181.123.177 |

| IP adresi | 188[.]116.26.84 |

| IP adresi | 65[.]21.23.63 |

| IP adresi | 95[.]216.227.188 |

SOC ekibini kurmak mı? -SOC ekibiniz için ücretsiz Ultimate SIEM Fiyatlandırma Kılavuzu’nu (PDF) indirin -> Ücretsiz İndir