Kuzey Kore ile ilişkili tehdit aktörleri, yıl boyunca yararlı kampanya içgörülerini açığa çıkararak güvenlik uzmanlarının dikkatini agresif bir şekilde çekti. Beş ay önce, elit kategorisine ait oldukça yetenekli Kuzey Koreli bilgisayar korsanlarından oluşan bir ekip gizlice ve gizlice en önemli Rus füze şirketlerinden birinin dahili ağlarına girdi.

SentinelOne Labs için bilgi güvenliği alanında çalışan araştırmacılar, yakın zamanda Kuzey Koreli bilgisayar korsanlarının füze ve askeri mühendislik konusunda uzmanlaşmış önde gelen bir Rus firmasının özel ağlarına girdiğini gösteren kanıtlar ortaya çıkardılar.Kuzey Koreli tehdit aktörlerine yönelik soruşturma sırasında, SentinelOne Labs analistleri sızdırılmış bir e-posta koleksiyonunda Kuzey Kore bağlantılı bir implant buldu. Bu keşif, önceden bilinmeyen daha büyük bir sızıntının keşfedilmesine yol açtı.

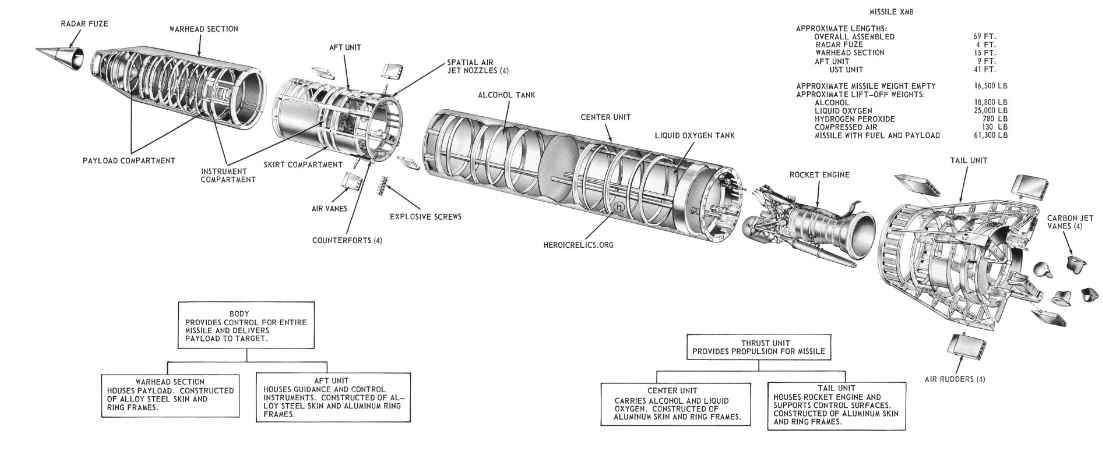

Füzeler ve uzay araçları üreten ve JSC Tactical Missiles Corporation KTRV tarafından onaylanan ve tutulan füze teknolojisini sınıflandıran bir Rus şirketi olan NPO Mashinostroyeniya, hedeflenen firmadır. Veri ihlali, birbiriyle bağlantısı olmayan e-postaların açığa çıkmasına neden oldu. diğer, ihlalin kasıtsız veya alakasız olduğunu düşündüren. Bununla birlikte, aşağıdaki konularda zengin bir bilgi kaynağıdır:

Ağ tasarımındaki güvenlik açıkları

Ek saldırganlar

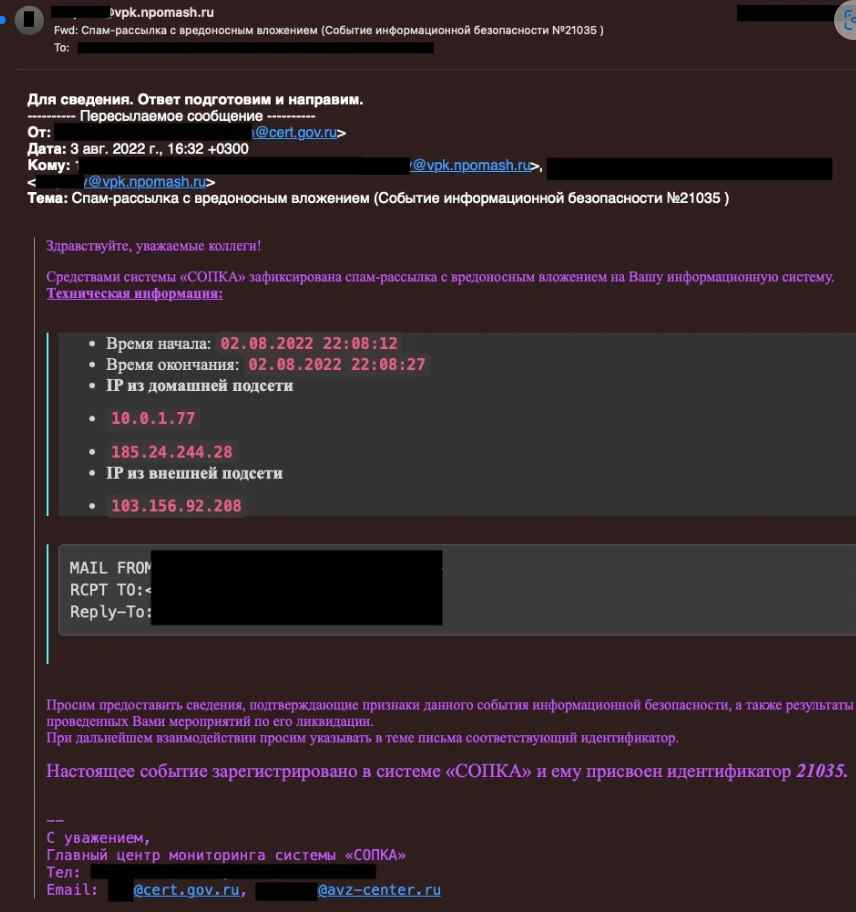

NPO Mashinostroyeniya’dan gelen e-postalar, BT çalışanları arasında potansiyel olarak kötü niyetli iletişimler ve DLL dosyaları hakkında yapılan konuşmaları ifşa ediyor. İhlalin ardından, tespit zorluklarını gidermek için AV yardımı ile iletişime geçtiler.

NPO Mash çalışanları arasındaki e-posta iletişimleri (Kaynak: SentinelOne Labs)

Lazarus çetesine bağlanan ve uzmanlar tarafından tanımlanan OpenCarrot Windows işletim sistemi arka kapısı, tam sistem penetrasyonunun yanı sıra proxy C2 iletişimi ile ağ çapında saldırılara izin verir.

Bu örnekte, incelenen OpenCarrot bir DLL dosyası olarak kullanılmıştır. OpenCarrot kalıcılık için tasarlanmıştır ve çeşitli özelliklere sahip 25’ten fazla Lazarus grubu arka kapı komutunu içerir.

Kuzey Koreli tehdit aktörlerinin OPSEC’den yoksun olması nedeniyle, araştırmacıların yayınlanmamış operasyonlar hakkında yeni bilgiler edinmesi ve altyapı bağlantıları yoluyla kampanyaların ilerlemesini izlemesi mümkündür.

Uzmanlar, JumpCloud ile NPO Mash arasında alan teması paralellikleri gördüler ve bu da onları, ihlalin Kuzey Koreli tehdit aktörleri tarafından gerçekleştirildiği sonucuna götürdü.

Kesin olmamakla birlikte, ek bağlantıların yanı sıra tehdit aktörü altyapı oluşturma ve yönetim yöntemleri konusunda ilgi uyandırıyor. Güvenlik uzmanları, ihlali Kuzey Kore ile bağlantılı tehdit aktörlerine atfettiklerinden eminler. Bu, Kuzey Kore’nin bir Rus Savunma-Sanayi Üssü (DIB) örgütünü doğrudan hackleyerek gizli füze geliştirme hırsını gösteriyor.

Kuzey Koreli siber tehdit aktörlerinin yakınsaması, dünya ölçeğinde kapsamlı bir gözetim gerektiren muazzam oranlarda bir tehlike oluşturuyor. Bu aktörler, sürekli olarak, çeşitli farklı değişkenler tarafından yönlendirilen çok çeşitli kampanyalara katılırlar ve bunu tutarlı bir küme olarak senkronize olarak çalışırken yaparlar. Bu sonuçların ışığında, en yüksek uyanıklığı sürdürürken ve stratejik olarak yanıt verirken bu tehlikeyi ele almak ve azaltmak için çalışmak çok önemlidir.

Şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışan bilgi güvenliği uzmanı.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.