Saldırganlar, sahte sertifikalar kullanarak kurumsal ağ kaynaklarına yetkisiz erişim elde eder.

Saldırganlar, Anahtar Dağıtım Merkezini (KDC) hedef şirketin ağına girmesi için kandırmak için bu tür sertifikaları kullanır.

Gölge Kimlik Bilgileri böyle bir saldırının bir örneğidir. Bu teknik, bir saldırganın bir AD kullanıcısını veya bilgisayar hesabını ele geçirmesine olanak tanır.

Sertifika Tabanlı TGT- İstekleri

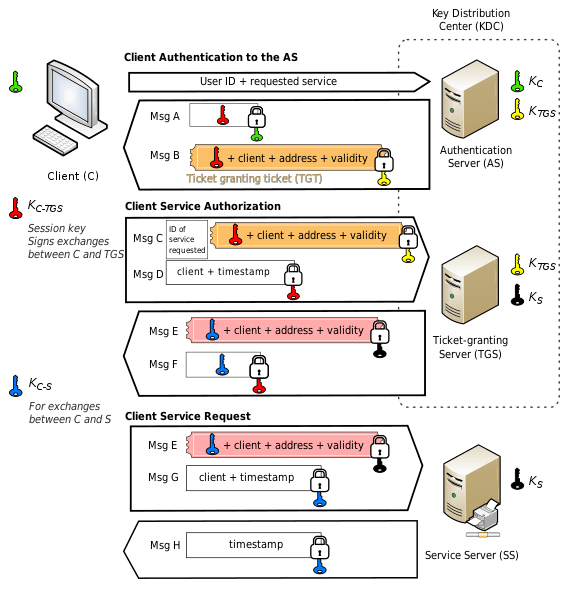

Kerberos kimlik doğrulamasında, Bilet Verme Bileti (TGT), Anahtar Dağıtım Merkezi (KDC) tarafından verilen bir kullanıcı kimlik doğrulama belirtecidir.

Kriptografide bir anahtar dağıtım merkezi (KDC), hassas veya özel verileri paylaşan bir ağdaki kullanıcılara anahtar sağlamaktan sorumlu bir sistemdir.

TGT, etki alanına katılan belirli kaynaklar/sistemler için Bilet Verme Hizmeti’nden (TGS) erişim belirteçleri istemek için kullanılır.

Temel olarak, bir TGT, genellikle parola ile başarılı kullanıcı kimlik doğrulamasının kanıtıdır.

TGT almanın alternatif yolu, bir sertifika kullanmaktır. KDC sağlanan sertifikaya güvenmeli ve sertifika TGT’de talep edilen konuyla ilgili olmalıdır.

Yöntem, İlk Kimlik Doğrulaması için Açık Anahtar Şifreleme (PKINIT) olarak adlandırılır.

Etki alanı kullanıcılarına sertifika vermek için şirket ağında Active Directory Sertifika Hizmetleri’ne (AD CS) sahip olmak, aslında kimlik doğrulama kurulumunu oldukça kolaylaştıracaktır.

Ancak, tüm şirket ağlarında AD CS yoktur. Sertifikanın yazılabileceği msDS-KeyCredentialLink özniteliği bu nedenle icat edildi.

(Kerberos TGT’yi almak için KDC’ye karşı söz konusu anahtar çiftiyle kimlik doğrulaması yapmak amacıyla bir RSA anahtar çiftini bir bilgisayar veya kullanıcı nesnesine bağlamak için kullanılan msDS-KeyCredentialLink özniteliği)

Bu nedenle KDC bu sertifikaya güvenecek ve bir TGT yayınlayacaktır. Ancak zorluk şu ki, msDS-KeyCredentialLink özniteliğini bir nesneye yazan özne, bu nesne için bir bilet de alabilecektir.

Saldırının İllüstrasyonu

AD etki alanında yazma erişimine sahip olan logan_howard’ın şu adrese bir genel anahtar yazdığını düşünün: msDS-KeyCredentialLink Whisker kullanan bir etki alanı denetleyicisi nesnesi için öznitelik.

Whisker, AD kullanıcılarını ve bilgisayar hesaplarını manipüle ederek devralmak için kullanılan bir C# aracıdır. msDS-KeyCredentialLink bağlanmak.

Konu, etki alanı denetleyicisine verilen TGT’yi alır.

TGT ile konu, etki alanındaki parola bilgilerini senkronize etmek için bir TGS bileti alır.

Saldırgan daha sonra, verilere erişim elde etmek ve kurumsal ağ içinde yanal olarak hareket etmek amacıyla yöneticinin kimliğine bürünmek için etki alanı yöneticisi hesabındaki hash’i “eşitler”.

Araştırmanın bir parçası olarak Securelist, KDC’nin çalıntı veya sahte olanlar da dahil olmak üzere belirli bir sertifikaya güvenmesini sağlar. Bu, etki alanı denetleyicisinde olay 4768’i tetikledi.

Bu olay, üç alanla kimlik doğrulama için kullanılan sertifikadan eserler içerebilir: CertIssuerName, CertSerialNumber ve CertThumbprint.

Kaspersky, Whisker kullanılarak oluşturulan sahte bir sertifikaya dayalı olarak birkaç TGT isteği etkinliği oluşturdu.

Saldırı nispeten etkilidir ve yalnızca sahte bir sertifika kullanıldığında tespit edilebilir. Bir siber güvenlik ve araştırma şirketi olan Securelist, “Altyapı bilgisi (ideal olarak tüm aktif anahtarların bir listesi dahil) ve izleme, güvenlik uzmanına bu konuda yardımcı olacaktır” dedi.

Bizi GoogleNews, Linkedin üzerinden takip ederek en son Siber Güvenlik Haberleri hakkında bilgi sahibi olun. twitterve Facebook.