Masaüstü bilgisayarlar, dizüstü bilgisayarlar ve cep telefonları gibi uç nokta cihazları, kullanıcıların kurumsal ağlara bağlanmasına ve kaynaklarını günlük işleri için kullanmalarına olanak tanır. Ancak, saldırı yüzeyini de genişletirler ve kuruluşu kötü niyetli siber saldırılara ve veri ihlallerine karşı savunmasız hale getirirler.

Modern Kuruluşların Neden EDR’ye İhtiyacı Var?

Ponemon Institute tarafından hazırlanan 2020 küresel risk raporuna göre akıllı telefonlar, dizüstü bilgisayarlar, mobil cihazlar ve masaüstü bilgisayarlar, tehdit aktörlerinin kurumsal ağları tehlikeye atmasına izin veren en savunmasız giriş noktalarından bazıları. Güvenlik ekipleri, bu cihazların oluşturduğu güvenlik risklerini kuruluşa zarar vermeden önce değerlendirmeli ve ele almalıdır. Bunun için de Endpoint Detection & Response (EDR) gerektirirler.

EDR çözümleri, uç noktalara gerçek zamanlı görünürlük sağlar ve kötü amaçlı yazılım ve fidye yazılımı gibi tehditleri tespit eder. Uç noktaları sürekli izleyerek, güvenlik ekiplerinin kötü niyetli faaliyetleri ortaya çıkarmasına, tehditleri araştırmasına ve kuruluşu korumak için uygun yanıtları başlatmasına olanak tanırlar.

EDR’nin Sınırlamaları

Modern kurumsal ağlar, şirket içi ve çoklu bulut ortamları arasında dağıtılan karmaşık kullanıcı ağları, uç noktalar, uygulamalar ve veri akışlarıdır. EDR çözümleri yalnızca uç noktalara görünürlük sağladığından, birçok güvenlik açığı ve zorluğu devam etmekte ve siber saldırıların fark edilmeden gitme riskini önemli ölçüde artırmaktadır.

- EDR aracılarını devre dışı bırakan/kötüye kullanan kötü amaçlı yazılımlar: Lapsus$ gibi karmaşık hacker gruplarının ortaya çıkması, EDR araçlarının üstesinden gelemeyeceği bir başka risktir. 2021’in sonlarında Lapsus$, uzak uç noktalardan ödün vererek ve EDR araçlarını kapatarak birkaç büyük şirkete girdi. Böylece virüslü uç noktalarda kötü niyetli davranışlarını gizleyebildiler ve hassas şirket verilerini çalma hedeflerine ulaştılar. Diğer bir sorun ise, tehdit aktörlerinin, EDR’lerin çalışan süreçleri izlemek için kullandığı “bağlama” tekniğini kötüye kullanabilmesidir. Bu teknik, EDR araçlarının programları izlemesini, şüpheli etkinlikleri tespit etmesini ve davranışa dayalı analitik için veri toplamasını sağlar. Ancak aynı süreç, saldırganların uzak bir uç noktaya erişmesine ve kötü amaçlı yazılımları içe aktarmasına olanak tanır.

- BYOD: Son yıllarda birçok kuruluş, çalışanların ve üçüncü taraf kullanıcıların uzak ağlar ve güvenli olmayan mobil cihazlar aracılığıyla kurumsal kaynaklara erişmesine olanak tanıyan uzaktan çalışma modellerine geçiş yaptı. Bu cihazlar güvenlik ekiplerinin ve onların EDR araçlarının kontrolü dışındadır. Sonuç olarak, güvenlik çözümleri tüm bu uç noktalara ayak uyduramaz, onları veya kurumsal ağı kötü niyetli saldırılara karşı koruyamaz.

- Desteklenmeyen cihazlar: Ayrıca, her bağlı uç nokta EDR aracılarını destekleyemez. Bu, yönlendiriciler ve anahtarlar gibi eski uç noktaların yanı sıra daha yeni IoT cihazları için de geçerlidir. Ayrıca, bağlı Denetleyici Kontrol ve Veri Toplama (SCADA) ve Endüstriyel Kontrol Sistemi (ICS) ortamlarıyla, bazı uç noktalar kuruluşun kontrolü dışında ve dolayısıyla EDR’nin güvenlik çevresinin dışında olabilir. Sonuç olarak, bu uç noktalar ve sistemler kötü amaçlı yazılım, DDoS saldırıları ve kripto madenciliği gibi tehditlere karşı savunmasız kalır.

- EDR’yi sürdürme/dağıtma: Son olarak, aracı tabanlı EDR ürünleriyle, güvenlik ekiplerinin kurumsal ağ ortamındaki her uç noktaya aracıları kurması ve bakımını yapması büyük bir yük olabilir.

Ağ Görünürlüğü ve NDR ile EDR’nin Güvenlik Açıklarını Kapatma

Yukarıda vurgulanan güvenlik açıklarını kapatmanın en etkili yollarından biri, aşağıdaki nedenlerle kurumsal siber güvenlik yığınına Ağ Algılama ve Yanıt (NDR) eklemektir:

- NDR devre dışı bırakılamıyor: ExeonTrace gibi bir günlük verisi tabanlı NDR, ağdaki birden fazla farklı veri kaynağından veri topladığı için (ve belirli cihazlara bağlı olmadığı için), algılama algoritmaları atlatılamaz. Bu nedenle, bir EDR kötü amaçlı yazılım tarafından devre dışı bırakılsa bile NDR bunu algılayacaktır.

- Gölge BT’nin tanımlanması: Bir NDR çözümü, yalnızca bilinen ağ cihazları arasındaki ağ trafiğini izlemeye izin vermekle kalmaz, aynı zamanda henüz bilinmeyen cihazları ve ağları belirleyip izler. Ve elbette, EDR aracıları olmayan uç noktalar da ağ analizine dahil edilir (BYOD gibi).

- Yanlış yapılandırılmış güvenlik duvarları ve ağ geçitleri: Uygun olmayan şekilde yapılandırılmış güvenlik duvarları ve ağ geçitleri, saldırganlar için giriş kapısı olabilir – bir NDR, istismardan önce algılamaya izin verir.

- Kurcalamaya karşı korumalı veri toplama: Ağ tabanlı veri toplama, aracı tabanlı verilere göre kurcalamaya karşı daha dayanıklıdır; düzenleyicilerin gerektirdiği dijital adli tıp için idealdir.

- Tüm ağın tam görünürlüğü: Aracı gerekmediğinden, ExeonTrace gibi bir NDR çözümü, tüm ağ bağlantılarının ve veri akışlarının tam görünürlüğünü sağlar. Böylece tüm kurumsal ağda ve bu ağdaki olası tehditlerde daha fazla görünürlük sağlar.

Çözüm

Kuruluşlar giderek daha karmaşık hale geldikçe ve ağlarına daha fazla son kullanıcı cihazı ekledikçe, uç noktalarını potansiyel tehditlerden korumak için güvenilir bir izleme çözümüne ihtiyaç duyuyorlar. Ancak, Uç Nokta Tespiti ve Yanıtı (EDR), bu tür uç nokta korumasını yalnızca belirli bir dereceye kadar sağlar. EDR’nin karmaşık siber suçluların güvenlik sınırlarını aşmasına ve ağ güvenlik açıklarından yararlanmasına izin veren çok sayıda dezavantajı vardır.

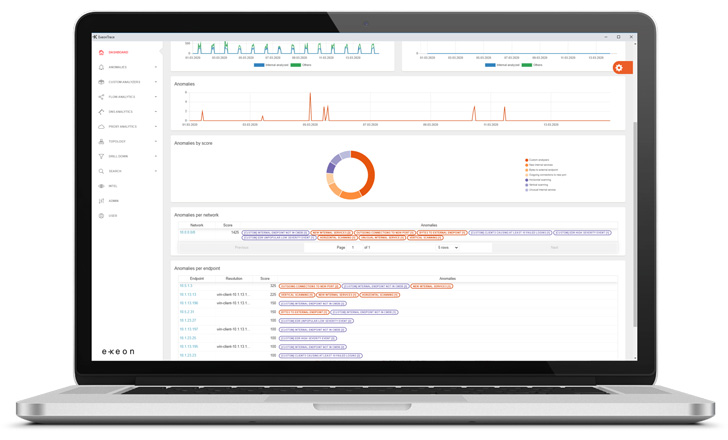

|

| ExeonTrace Platformu: Panonun Ekran Görüntüsü |

EDR çözümlerinin bıraktığı güvenlik boşluklarını doldurmak için kuruluşlar güvenlik savunmalarını güçlendirmelidir. ExeonTrace gibi Ağ Algılama ve Yanıt (NDR) çözümleri, ağ trafiğini izlemenin ve böylece kurumsal siber güvenlik yığınlarını tamamlamanın güvenilir ve kanıtlanmış bir yoludur. EDR ve NDR çözümleri birbirini tamamlayıcı nitelikte olduğundan, bunların birleşik algılama yetenekleri, kuruluşları karmaşık siber saldırılardan etkili bir şekilde koruyabilir.

ExeonTrace’in güvenlik zorluklarınızın üstesinden gelmenize ve kuruluşunuzu daha siber dirençli hale getirmenize nasıl yardımcı olabileceğini keşfetmek için ücretsiz bir demo rezervasyonu yapın.