En son küresel malspam kampanyası otel sektörünü hedef alıyor ve bu tür saldırılara karşı her zaman tetikte olunması gerektiğini vurguluyor.

Sophos X-Ops’taki siber güvenlik araştırmacıları, konaklama sektörüne dünya çapındaki otelleri hedef alan karmaşık bir malspam kampanyası hakkında bir uyarı yayınladı. Kampanyanın avantajları sosyal mühendislik taktikleri Otel temsilcilerini, hassas verileri çalmak üzere tasarlanmış kötü amaçlı yazılımlar içeren, parola korumalı arşivleri açmaya ikna etmek.

A istenmeyen posta saldırı, kötü niyetli aktörlerin cihazınıza bulaşmak ve verilerinizi çalmak veya sisteminizi bozmak için kötü amaçlı yazılım içeren e-postalar gönderdiği bir siber güvenlik tehdididir. Sadece önemsiz değil, aynı zamanda sizi tuzağa düşürmeyi bekleyen gizli tuzaklarla dolu bir spam e-postası hayal edin. Malspam saldırısı aslında budur.

Buna göre Araştırmacılara göre saldırganlar, hizmet sorunları (örneğin şiddetli saldırılar, bağnaz davranışlar ve eşyaların çalınması iddiası) veya bilgi talepleri (örneğin alerjisi olan biri için konaklama, iş desteği veya engelli veya yaşlılar için erişilebilirlik talebi) hakkındaki e-posta şikayetleriyle dünya çapındaki otelleri hedef alıyor kötü amaçlı yüklere bağlantılar göndermeden önce bir meşruiyet havası yaratmak için.

Malspam kampanyası, FortiGuard Labs araştırmacılarının sahte otel rezervasyonu/rezervasyon dolandırıcılığıyla şüphelenmeyen kullanıcıları hedef alan benzer bir kampanyayı tespit etmesinden birkaç gün sonra bildirildi. Bu kampanyada dolandırıcılar, cihazları kullanarak MrAnon Hırsızı.

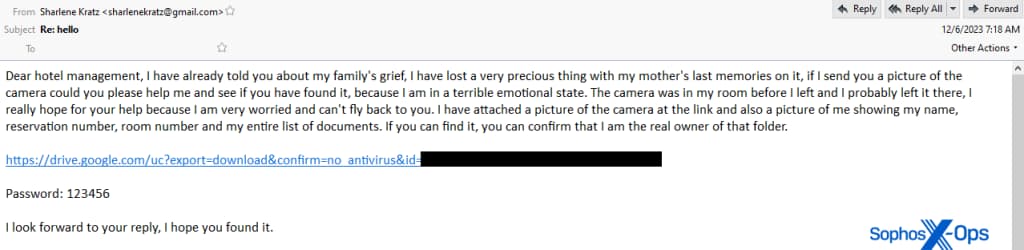

Bu e-postalar, Google Drive gibi genel bulut depolama platformlarında barındırılan şifre korumalı arşivlere bağlantılar içerir. Genellikle basit olan şifre (örneğin, “123456”), kötü amaçlı yazılıma, özellikle de Redline Stealer veya Vidar Stealer aileleri. Tespitten kaçınmak için şifre koruması ve atlama komutları gibi gizleme tekniklerini kullanır. Ek olarak, analizi önlemek için genellikle boşluk doldurma olarak sıfır içeren büyük dosya boyutları (yürütülebilir dosyalardan daha büyük) kullanılır.

Sophos araştırmacıları, saldırganların kullandıkları metodolojinin aynısını kullandıklarını tespit etti. keşfetti E-postalar genellikle, otelde yakın zamanda yapılan bir konaklama sırasında karşılaşılan ciddi sorunlarla ilgili şikayetler ve gelecekteki rezervasyonlar için bilgi talepleri şeklinde genel olarak kategorize edilebilecek çok çeşitli konuları kapsamaktadır.

Her iki durumda da saldırganlar, parola korumalı arşiv dosyalarına sarılmış kötü amaçlı yazılım yüklerine bağlantılar göndererek otel temsilcileri için tehdit oluşturuyor. Her durumda tehdit aktörü, şikayetlerinin kanıtı olarak kötü amaçlı yazılım içeren belgeler sundu. Bu mesajlar duygularla oynamak için tasarlandı. Örneğin, mesajlardan birinde gönderen, ölen bir yakınının fotoğraflarının bulunduğu kameranın yerini bulma konusunda yardım istiyor.

Başka bir örnekte, tehdit aktörü web sitesi aracılığıyla oda rezervasyonu yaptığını ancak engelli bir aile üyesi için tıbbi kayıtları içeren bir ZIP dosyasına bağlantı içeren konaklamaya ihtiyaç duyduğunu iddia ediyor. Tehdit aktörü, bağlantının yalnızca aşağıdakilerle uyumlu olabileceğini ekliyor: Windows bilgisayarlar.

Çoğu numunenin kod doğrulama sertifikası vardır; bazıları yeni veya sahtedir. Uç nokta koruma araçları, geçerli sertifikaları taramanın dışında bırakabilir veya yalnızca bir sertifikanın varlığını kontrol edebilir. Kötü amaçlı yazılım, Telegram şifreli mesajlaşma hizmeti URL’sine bağlanır.

Bot daha sonra URL’den bir veri indiriyor ve virüslü makine hakkında telemetri göndermek için HTTP POST isteklerini kullanıyor. Kötü amaçlı yazılım, ana makinede kalıcılık oluşturmaz, yalnızca bir kez çalışır, verileri çıkarır ve sızdırır ve çıkar. Bot, makinenin profilini çıkarır ve bununla ilgili bilgileri bot denetleyicisine gönderir.

Sophos X-Ops, kampanyayı yürüten tehdit aktörlerinin barındırdığı bulut depolama alanından 50’den fazla benzersiz örnek aldı. Çoğu örnek Virustotal’da az sayıda tespit gösterdi. Sophos, IoC’leri (uzlaşma göstergeleri) GitHub deposunda yayınladı.

Sophos’un baş tehdit araştırmacısı Andrew Brandt, Malspam kampanyasıyla ilgili olarak Hackread.com ile aşağıdaki yorumu paylaşarak bunun konaklama sektörü için içerdiği riskleri açıkladı.

“İyi niyetli konaklama yöneticilerinin istismar ettiği bu tür bir saldırı, sadece otel için değil, orada kalan misafirler için de sorunlara yol açabilir. Otel yöneticileri (bazı durumlarda kelimenin tam anlamıyla) tesiste olup biten her şeyin anahtarını elinde tutar ve şifreleri onlara personel, misafirler ve ziyaretçiler hakkında kamuya açık olmayan birçok bilgiye erişim sağlar.

“Bu saldırılarda kullanılan kötü amaçlı yazılımlar pek karmaşık değil. Bu saldırıların arkasındaki suçlular şifreleri çaldıktan sonra, bu kimlik bilgilerini kullanarak ek otel varlıklarına erişebilir veya kimlik bilgilerini diğer suçlulara satabilirler. Bu saldırı doğrudan otel yöneticilerini hedef alsa da, otel misafirlerinin (genel tüketicilerin) mahremiyetinin tehlikeye atılması ikincil bir zarardır.”

“Konuklar çeşitli nedenlerden dolayı otel personelinin takdirine güvenir, ancak bunun gibi bir saldırı, otel personelinin müşterileri çalınan kimlik bilgilerini kötüye kullanabilecek siber suçlulardan koruma yeteneğini ortadan kaldırır. Otel personeli ve ön saflardaki yöneticiler bu saldırının benzersiz ve olağandışı özelliklerine karşı tetikte olmalıdır. Ayrıca, bu kampanyadaki spam gönderenlerin mesajın gövdesinde rezervasyon ayrıntılarına sahip olmadıklarını ve (sorulduğunda) rezervasyon ayrıntılarını vermeyi reddedeceklerini ancak otel çalışanlarını bu tür bilgilerin bağlantılı, kötü amaçlı mesajda yer aldığına ikna etmeye çalışabileceklerini unutmamalıdırlar. Arşiv dosyası.

“Otelle iletişime geçen kişinin mesajda kayıtlı konuğun adı, kalış tarihleri veya rezervasyon numarası gibi temel bilgileri vermeyi reddettiği durumlarda dikkatli olun. Parola korumalı arşiv dosyalarının bir dağıtım yöntemi olarak kullanılması, bir şeylerin ciddi şekilde yanlış olduğunun bir başka göstergesidir.

“Otel BT yöneticileri, mümkün olan her yerde çok faktörlü kimlik doğrulamayı kullanmalı ve Windows bilgisayarlarına, bilinen dosya türleri için dosya son ekini gizleyen Windows’taki varsayılan ayarları değiştiren politikalar uygulamalıdır. Bu şekilde güvenlik ekipleri, personelin açması tehlikeli olan dosya uzantıları (diğerlerinin yanı sıra .exe veya .scr) hakkında eğitim ve mesajlaşma sunabilir. Ve son olarak misafirlerle iletişim kurmak için kullanılan tüm bilgisayarların yeterli uç nokta koruma yazılımına sahip olması gerekiyor.”

İLGİLİ MAKALELER

- Booking.com Dolandırıcılığı Vidar Infostealer ile Misafirleri Hedef Alıyor

- Silent Ransom Group, Ağ Hack’leri için Geri Arama Kimlik Avını Kullanıyor

- USPS Teslimat Kimlik Avı Dolandırıcılığı, SaaS Sağlayıcılarını Veri Çalmak İçin İstismar Ediyor

- İran’ın MuddyWater Grubu Sahte Not Hedefli Kimlik Avı ile İsraillileri Vurdu

- LinkedIn Kimlik Avı Dolandırıcılığı, Microsoft Hesaplarını Çalmak İçin Akıllı Bağlantıları Kullanıyor