ÖZET

- Gelişmiş bir kimlik avı kampanyası, dünya çapında 12 sektörde 30’dan fazla şirketin çalışanlarını hedef alıyor.

- Kullanıcı oturum açma bilgilerini çalmak için tasarlanmış 200’den fazla kötü amaçlı bağlantı dağıtıldı.

- Saldırganlar, tespit edilmekten kaçınmak ve kullanıcıları kandırmak için güvenilir etki alanlarını, dinamik şirket markasını ve belge platformu kimliğine bürünmeyi kullanır.

- Çalınan kimlik bilgileri, C2 sunucuları veya Telegram botları aracılığıyla saldırganlara gerçek zamanlı olarak gönderilir.

- Kuruluşların bu tür saldırılara karşı korunmak için çok faktörlü kimlik doğrulaması uygulaması, çalışanları eğitmesi ve gelişmiş e-posta filtreleme sistemleri kullanması teşvik ediliyor.

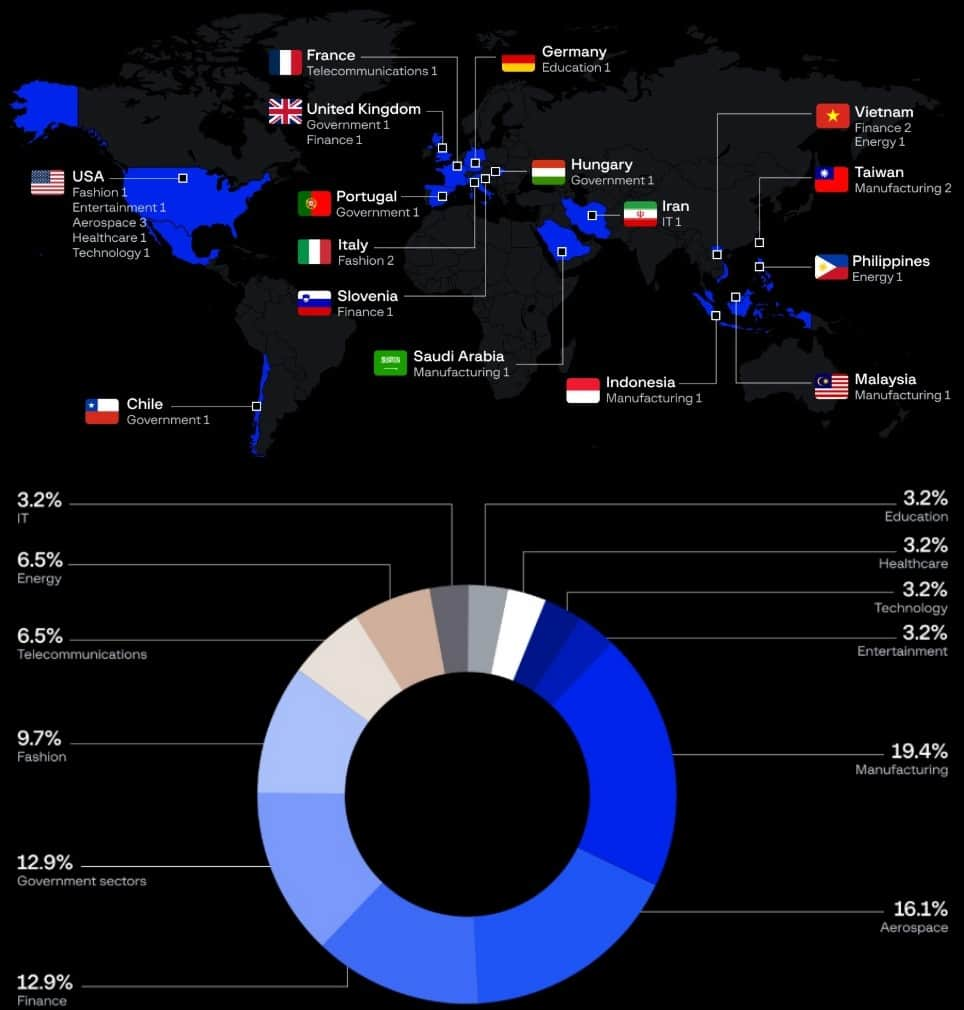

Group-IB’deki siber güvenlik araştırmacıları, 12 sektör ve 15 yetki alanında 30’dan fazla şirketin çalışanlarını ve ortaklarını hedef alan, devam eden bir kimlik avı operasyonunu ortaya çıkardı.

Şu ana kadar kampanya, oturum açma bilgilerini çalmak için tasarlanmış 200’den fazla kötü amaçlı bağlantıyı başarıyla dağıttı. Bu kimlik avı operasyonunda hedeflenen sektörler arasında şunlar yer alıyor:

- Enerji

- Moda

- Finans

- Havacılık

- Üretme

- Telekomünikasyon

- Devlet sektörleri

Bu kampanyayı tehlikeli kılan şey, Güvenli E-posta Ağ Geçitlerini (SEG’ler) atlamak ve tespit edilmekten kaçınmak için tasarlanmış gelişmiş tekniklerin kullanılmasıdır. Saldırganlar e-posta güvenliğini aşmak için özellikle üç ana teknik kullanıyor:

- Güvenilir Alan Adının Kötüye Kullanımı

- Dinamik Şirket Markası

- Belge Platformu Kimliğine Bürünme

Güvenilir etki alanını kötüye kullanma taktiğinde, saldırganlar kötü amaçlı URL’leri Adobe.com ve Google AMP gibi meşru hizmetlere yerleştirir ve güvenlik araçlarının tespit etmesini zorlaştırır. Belge platformu kimliğine bürünmede, sahte DocuSign ve Adobe bildirimleri, kullanıcıları önemli gibi görünen belgelere yönelik bağlantılara tıklamaya teşvik etmek için kullanılır.

Bu arada, dinamik şirket markalaması ile kimlik avı sayfaları, kurbanın şirket logosunu ve markasını doğrudan meşru web sitelerinden alarak akıllıca görüntüler. DocuSign’ın uzun süredir siber suçluların kötü amaçlı belgeler dağıtma hedefi olduğunu unutmamak önemlidir. Platform dolandırıcılarla mücadele etmek için özenle çalışırken, API’sinin kötüye kullanılması son yıllarda önemli bir sorun haline geldi.

Geçtiğimiz ay yayınlanan bir rapor, kimliğe bürünme girişimleri ve ABD hükümetini hedef alan agresif kimlik avı saldırıları da dahil olmak üzere DocuSign kimlik avı dolandırıcılıklarında %98 oranında şaşırtıcı bir artış olduğunu ortaya çıkardı.

Devam eden saldırıda, tıpkı önceki saldırıda olduğu gibi, kötü amaçlı bağlantılara tıklayan kullanıcılar, e-posta adresleriyle önceden doldurulmuş ikna edici giriş sayfalarına yönlendiriliyor. Kimlik bilgileri girildikten sonra veriler, Komuta ve Kontrol (C2) sunucuları veya Telegram botları aracılığıyla saldırganlara gönderilerek çalınan bilgilere gerçek zamanlı erişim sağlanır.

“Telegram botunun geçmiş kaydı, toplanan kimlik bilgilerinin tek bir şirketle sınırlı olmadığını ortaya çıkardı. Bunun yerine, tümü devam eden bir e-posta kimlik avı kampanyasından etkilenen, çeşitli markalara ve ülkelere ait çok çeşitli iş e-posta adreslerini kapsıyordu,” diye yazdı Group-IB, Çarşamba günü yayınlandığını duyduğu Hackread.com ile paylaşılan bir blog yazısında.

E-posta Tabanlı Saldırılara Karşı Koruma

Bu kampanya devam ediyor, dolayısıyla şirketlerin gelen kutularına gelenlere dikkat etmesi gerekiyor. Korunmayı sürdürmek için kuruluşların şunları yapması gerekir:

- Ek bir güvenlik katmanı için çok faktörlü kimlik doğrulamayı etkinleştirin.

- Çalışanlarınızı harekete geçmeden önce beklenmeyen belge taleplerini doğrulamak için eğitin.

- Tehditleri tespit etmek ve engellemek için gelişmiş e-posta filtreleme sistemlerini uygulayın.

- İhlalleri hızlı bir şekilde tespit etmek ve gidermek için hesapları yetkisiz erişim açısından düzenli olarak izleyin.

İLGİLİ KONULAR

- EvilProxy Kimlik Avı Kiti 100’den Fazla Firmayı Ele Geçirdi, MFA’yı Atladı

- BAE’nin .ae Alan Adlarının %99’u Kimlik Avı ve Sahtekarlığa Maruz Kalıyor

- Black Basta, Kötü Amaçlı Yazılımları Yaymak İçin MS Teams ve E-posta Bombalamalarını Kullanıyor

- Bilgisayar Korsanları Sahte İş E-postaları ile AppLite Truva Atı ile İş Arayanları Vurdu

- Milyon Avro Dolandırıcılığında Polis Taklidi Yapan Kimlik Avcıları Tutuklandı