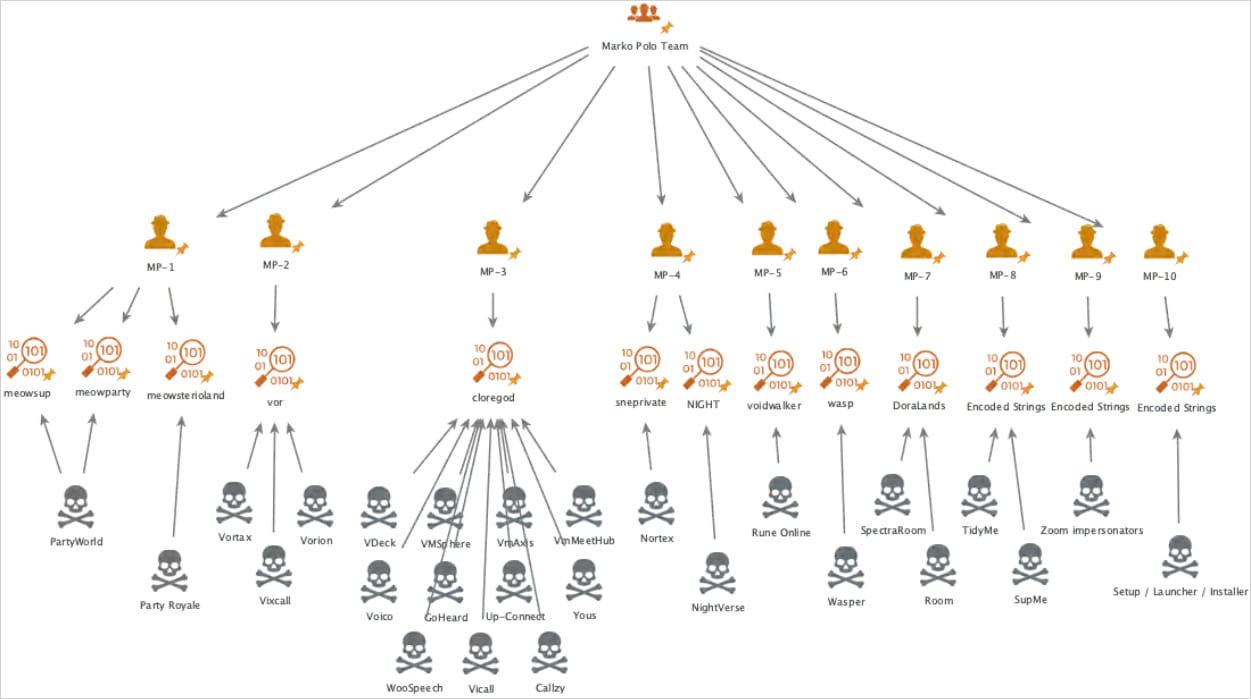

“Marko Polo” adlı bir siber suç grubuna atfedilen, geniş bir demografik ve sistem platformunu hedef alan otuz kampanyayı kapsayan büyük çaplı bir bilgi hırsızlığı kötü amaçlı yazılım operasyonu ortaya çıkarıldı.

Tehdit aktörleri, AMOS, Stealc ve Rhadamanthys de dahil olmak üzere 50 kötü amaçlı yazılım yükünü yaymak için çevrimiçi oyunlarda, kripto paralarda ve yazılımlarda kötü amaçlı reklamcılık, hedefli kimlik avı ve marka taklidi de dahil olmak üzere çeşitli dağıtım kanallarını kullanıyor.

Marko Polo operasyonunu izleyen Recorded Future’ın Insikt Group’una göre, kötü amaçlı yazılım saldırısı binlerce kişiyi etkiledi ve milyonlarca dolarlık mali kayba yol açma potansiyeline sahip.

Recorded Future’dan Insikt Group, “Marko Polo kampanyasının yaygın doğası göz önüne alındığında, Insikt Group dünya çapında muhtemelen on binlerce cihazın tehlikeye atıldığından ve hassas kişisel ve kurumsal verilerin ifşa edildiğinden şüpheleniyor” uyarısında bulunuyor.

“Bu, hem tüketici gizliliği hem de iş sürekliliği için önemli riskler oluşturuyor. Neredeyse kesinlikle milyonlarca dolarlık yasadışı gelir elde eden bu operasyon, aynı zamanda bu tür siber suç faaliyetlerinin olumsuz ekonomik etkilerini de vurguluyor.”

Kaynak: Kaydedilen Gelecek

Yüksek değerli tuzaklar kurmak

Insikt Group, Marko Polo’nun kripto para etkileyicileri, oyuncular, yazılım geliştiricileri ve değerli verileri veya varlıkları yönetme olasılığı yüksek diğer kişiler gibi yüksek değerli hedeflere ulaşmak için öncelikle sosyal medya platformları üzerinden doğrudan mesajlar yoluyla kimlik avına güvendiğini bildiriyor.

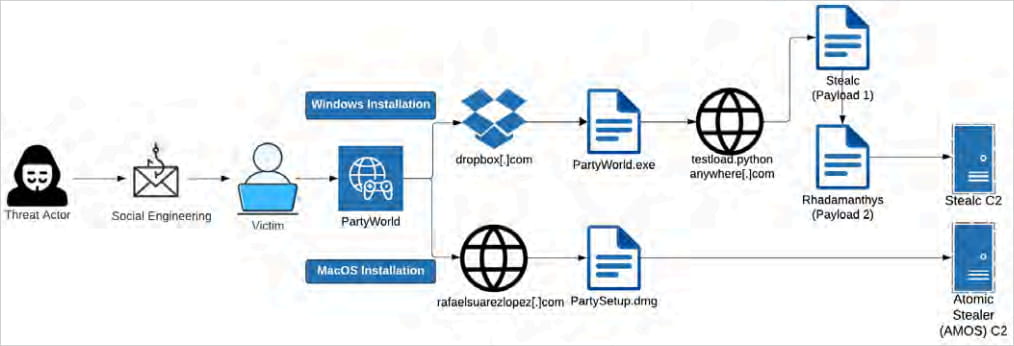

Mağdurlar, meşru iş fırsatları veya proje işbirlikleri olduğuna inandırıldıkları şeylerle etkileşime girerek kötü amaçlı yazılımları indirmeye ikna ediliyorlar.

Taklit edilen markalardan bazıları şunlardır: Fortnite (oyun), Party Icon (oyun), RuneScape (oyun), Rise Online World (oyun), Zoom (üretkenlik) ve PeerMe (kripto para birimi).

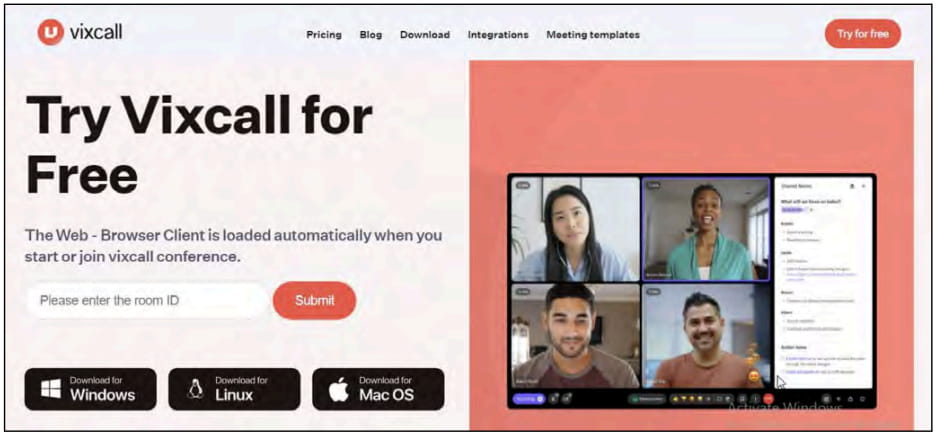

Marko Polo ayrıca mevcut projelerle ilgisi olmayan kendi uydurduğu markaları da kullanıyor; Vortax/Vorion ve VDeck (toplantı yazılımı), Wasper ve PDFUnity (iş birliği platformları), SpectraRoom (kripto iletişimleri) ve NightVerse (web3 oyunu).

Bazı durumlarda, kurbanlar kötü amaçlı yazılım yüklemek için kullanılan sahte sanal toplantı, mesajlaşma ve oyun uygulamaları için bir web sitesine yönlendirilir. Diğer kampanyalar kötü amaçlı yazılımı torrent dosyalarındaki yürütülebilir dosyalar (.exe veya .dmg) aracılığıyla dağıtır.

Kaynak: Kaydedilen Gelecek

Hem Windows hem de macOS’a ulaşıyor

Marko Polo’nun araç seti oldukça çeşitli olup, tehdit grubunun çok platformlu ve çok vektörlü saldırılar gerçekleştirme kabiliyetini gösteriyor.

Windows’ta HijackLoader, tarayıcılardan ve kripto cüzdan uygulamalarından veri toplamak için tasarlanmış genel amaçlı hafif bir bilgi hırsızı olan Stealc’ı veya çok çeşitli uygulamaları ve veri türlerini hedef alan daha özel bir hırsız olan Rhadamanthys’i dağıtmak için kullanılır.

Rhadamanthys, son güncellemesinde kripto para ödemelerini saldırganların cüzdanlarına yönlendirebilen bir clipper eklentisi, silinen Google Hesabı çerezlerini kurtarma yeteneği ve Windows Defender’dan kaçınma özelliği ekledi.

Hedef macOS kullandığında, Marko Polo Atomic’i (‘AMOS’) devreye sokar. Bu hırsız, 2023’ün ortalarında piyasaya sürüldü ve siber suçlulara ayda 1.000 dolara kiralandı ve web tarayıcılarında depolanan çeşitli verileri ele geçirmelerine olanak sağladı.

AMOS ayrıca MetaMask tohumlarını kaba kuvvetle ele geçirebilir ve macOS’ta saklanan WiFi şifrelerini, kayıtlı oturum açma bilgilerini, kredi kartı verilerini ve diğer şifrelenmiş bilgileri ele geçirmek için Apple Keychain şifrelerini çalabilir.

Kaynak: Kaydedilen Gelecek

Bilgi çalma amaçlı kötü amaçlı yazılımları içeren kötü amaçlı kampanyalar, yıllar içinde büyük bir büyüme kaydetti; tehdit aktörleri, kurbanları sıfır günlük güvenlik açıkları, sahte VPN’ler, GitHub sorunlarına yönelik düzeltmeler ve hatta StackOverflow’daki yanıtlar yoluyla hedef alıyor.

Bu kimlik bilgileri daha sonra şirket ağlarına sızmak, SnowFlake hesap ihlallerinde gördüğümüz gibi veri hırsızlığı kampanyaları yürütmek ve ağ yönlendirme bilgilerini bozarak kaos yaratmak için kullanılıyor.

Sisteminize bilgi çalan kötü amaçlı yazılımların indirilip çalıştırılma riskini azaltmak için, yabancılar tarafından paylaşılan bağlantıları takip etmeyin ve yazılımları yalnızca resmi proje web sitelerinden indirin.

Marko Polo’nun kullandığı zararlı yazılım, güncel antivirüs yazılımlarının çoğu tarafından tespit edilebiliyor, dolayısıyla indirilen dosyaların çalıştırılmadan önce taranması, enfeksiyon sürecinin başlamadan önce kesintiye uğramasını sağlayabilir.