Son raporlara göre Arapça konuşan Android kullanıcıları, APT-C-23, Desert Falcon veya TAG-63 olarak da bilinen “Kurak Engerek” tehdit aktörü tarafından casus yazılımlarla hedef alındı. Bu tehdit aktörü, ele geçirilen cihazlardan veri sızdırmak için tasarlanmış sahte flört uygulamaları kullanıyor.

Kurak Engerek, 2017’den beri faaliyet gösteren bir siber casusluk grubudur. Bu tehdit aktörünün İslamcı militan bir hareket olan Hamas ile ilişkili olduğu tahmin edilmektedir. Kurbanları tehlikeye atmak için Arid Viper, kullanıcının cihazına kötü amaçlı yazılım bulaştıran flört uygulamalarına yönelik güncellemeler gibi davranan kötü amaçlı bağlantılar kullanıyor.

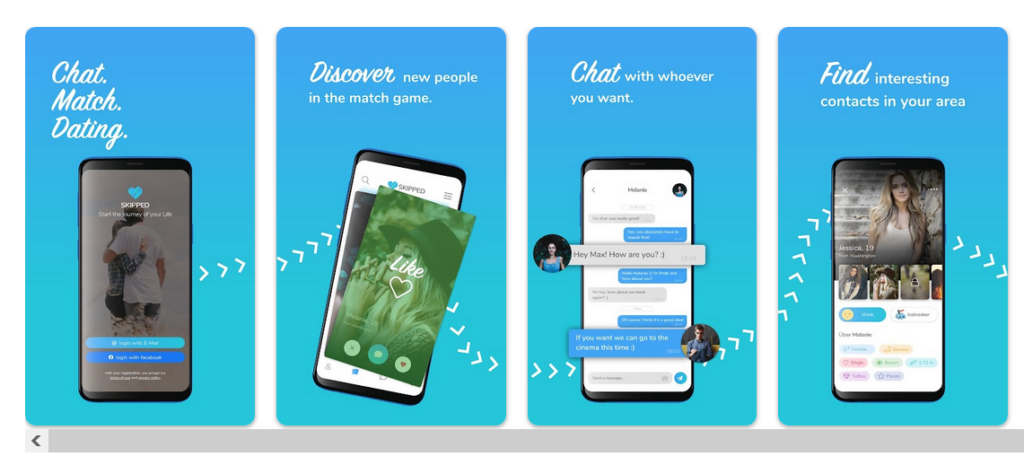

Kötü amaçlı olmayan uygulamaya benzer kötü amaçlı uygulamalar

Tehdit grubu tarafından sağlanan kötü amaçlı yazılımın, tehdit aktörlerinin uygulamanın geliştiricileriyle bağlantılı olup olmadığı veya uygulamanın sahtecilik özelliğinin bir kopyasını edinip edinmediği konusunda şüphe yaratan, “Atlandı” adı verilen yasal bir çevrimiçi flört uygulamasıyla benzerlikler olduğu görülüyor.

Ancak Google Play Store ve App Store’da “Atlandı” gibi benzer temalara sahip başka uygulamalar da tespit edildi.

Başvurular VIVIO, Meeted, SKIPPED ve Joostly idi. Atlanan ve Joostly’nin birleşimi Google Play Store’da 60.000 indirme içerir.

Bu kötü amaçlı yazılım yüklendikten sonra “güvenlik” APK paketini içeren herhangi bir Android işletim sisteminden gelen güvenlik bildirimlerini kapatarak kendini gizler.

Ayrıca kötü amaçlı amaçlarla mikrofon, kamera, kişiler, çağrı kayıtları, SMS mesajları, Wi-Fi ayarları, arka plan uygulamaları, Fotoğraflar ve SİSTEM gibi izinler de ister.

Ek olarak, kötü amaçlı yazılım aynı zamanda sistem bilgilerini alma, mevcut C2’den C&C alanını güncelleme ve Facebook, Messenger, Instagram ve WhatsApp gibi meşru uygulama adları altında gizlenen ek kötü amaçlı yazılımları indirme yeteneğine de sahiptir.

Bu kötü amaçlı yazılım hakkında, kötü amaçlı yazılım, tehdit aktörü ve diğer ek bilgiler hakkında ayrıntılı bilgi sağlayan Cisco Talos tarafından eksiksiz bir rapor yayımlandı.

Uzlaşma Göstergeleri

Cisco Talos, bu araştırmayla ilgili IOC’leri içeren bir GitHub deposu sağladı.

- d5e59be8ad9418bebca786b3a0a681f7e97ea6374f379b0c4352fee1219b3c29

- 8667482470edd4f7d484857fea5b560abe62553f299f25bb652f4c6baf697964

- d69cf49f703409bc01ff188902d88858a6237a2b4b0124d553a9fc490e8df68a

- 1b6113f2faf070d078a643d77f09d4ca65410cf944a89530549fc1bebdb88c8c

- 57fb9daf70417c3cbe390ac44979437c33802a049f7ab2d0e9b69f53763028c5

- f91e88dadc38e48215c81200920f0ac517da068ef00a75b1b67e3a0cd27a6552

- a8ca778c5852ae05344ac60b01ad7f43bb21bd8aa709ea1bb03d23bde3146885

- fb9306f6a0cacce21afd67d0887d7254172f61c7390fc06612c2ca9b55d28f80

- 682b58cad9e815196b7d7ccf04ab7383a9bbf1f74e65679e6c708f2219b8692b

- e0e2a101ede6ccc266d2f7b7068b813d65afa4a3f65cb0c19eb73716f67983f7

- f15a22d2bdfa42d2297bd03c43413b36849f78b55360f2ad013493912b13378a

- ee7e5bd5254fff480f2b39bfc9dc17ccdad0b208ba59c010add52aee5187ed7f

- ee98fd4db0b153832b1d64d4fea1af86aff152758fe6b19d01438bc9940f2516

- 9a7b9edddc3cd450aadc7340454465bd02c8619dda25c1ce8df12a87073e4a1f

- 33ae5c96f8589cc8bcd2f5152ba360ca61f93ef406369966e69428989583a14e

Ağ IOC’leri

- louis dubuque[.]içinde

- haroldramsey[.]yoğun bakım

- danny-cartwright[.]firma[.]içinde

- conner-margie[.]iletişim

- Junius Cassin[.]iletişim

- Junius Cassin[.]iletişim

- hxxps[://]orin-weimann[.]com/abc/Update%20Services[.]apk

- hxxps[://]jack-anahtarları[.]site/indirme/tamamOqphD

- hxxps[://]elizabeth-steiner[.]teknoloji/indirme/HwIFlqt

- hxxps[://]orin-weimann[.]com/abc/sinyal[.]apk

- hxxps[://]ışık odası-61eb2[.]ateş üssü[.]com/

- hxxps[://]test uygulaması atlandı[.]ateş üssü[.]com/

850’den fazla üçüncü taraf uygulamaya hızlı bir şekilde yama uygulamak için Patch Manager Plus’ı kullanarak kendinizi güvenlik açıklarından koruyun. Bir dene ücretsiz deneme % 100 güvenlik sağlamak için.