Rusya destekli tehdit aktörü Sandworm, kritik altyapıyı felce uğratmak ve ülke ekonomisini zayıflatmak için veri silici kötü amaçlı yazılımlar kullanarak Ukraynalı kuruluşlara karşı yıkıcı siber operasyonlarını yoğunlaştırdı.

Temel olarak siber casusluk faaliyetleriyle uğraşan Rusya bağlantılı diğer gelişmiş kalıcı tehdit gruplarının aksine, Sandworm’un operasyonları açıkça yıkıcı niyetlerle karakterize ediliyor.

2025’in 2. çeyreği ile 2025’in 3. çeyreği arasındaki dönemi kapsayan en son ESET APT Faaliyet Raporu’na göre, kötü şöhretli bilgisayar korsanlığı grubu, ZEROLOT ve Sting olarak tanımlanan gelişmiş veri temizleyicileri kullanarak devlet kurumlarına, enerji şirketlerine, lojistik sağlayıcılara ve özellikle tahıl sektörüne yönelik hedefli saldırılar başlattı.

Grubun istihbarat toplamaktan ziyade veri imhasına odaklanması, devam eden çatışma sırasında Ukrayna’nın ekonomik ve operasyonel yeteneklerinde maksimum kesintiye neden olma stratejik hedefinin altını çiziyor.

Sandworm tarafından kullanılan veri silecekleri, siber savaş taktiklerinde önemli bir artışı temsil ediyor. ZEROLOT ve Sting, güvenliği ihlal edilmiş sistemlerdeki verileri geri dönülemez şekilde yok etmek, bunları çalışmaz hale getirmek ve hedeflenen kuruluşlarda önemli operasyonel kesintilere neden olmak üzere açıkça tasarlanmıştır.

Bu kötü amaçlı yazılım aileleri, kritik dosyaların ve sistem verilerinin üzerine yazarak çalışır ve kapsamlı yedekleme sistemleri mevcut olmadığında kurtarmayı son derece zor veya imkansız hale getirir.

Bu sileceklerin konuşlandırılması, Sandworm’un gelişmiş operasyonel yeteneklerini ve siber savaşa yönelik stratejik yaklaşımını göstermektedir.

Grup, uzun vadeli casusluk amacıyla kalıcı erişimi sürdürmek yerine, kritik sistemlere anında ve yıkıcı zararlar verilmesine öncelik veriyor.

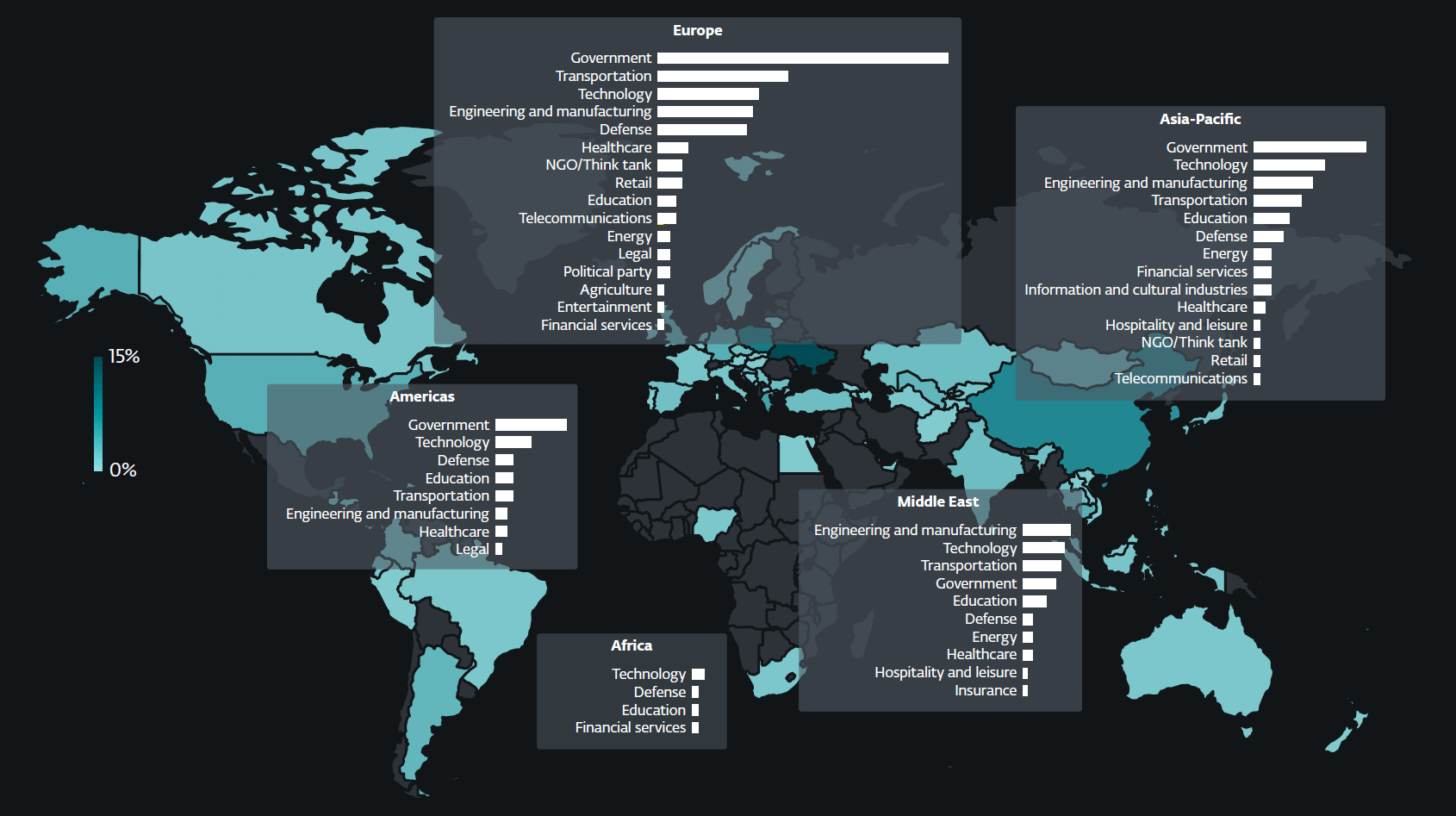

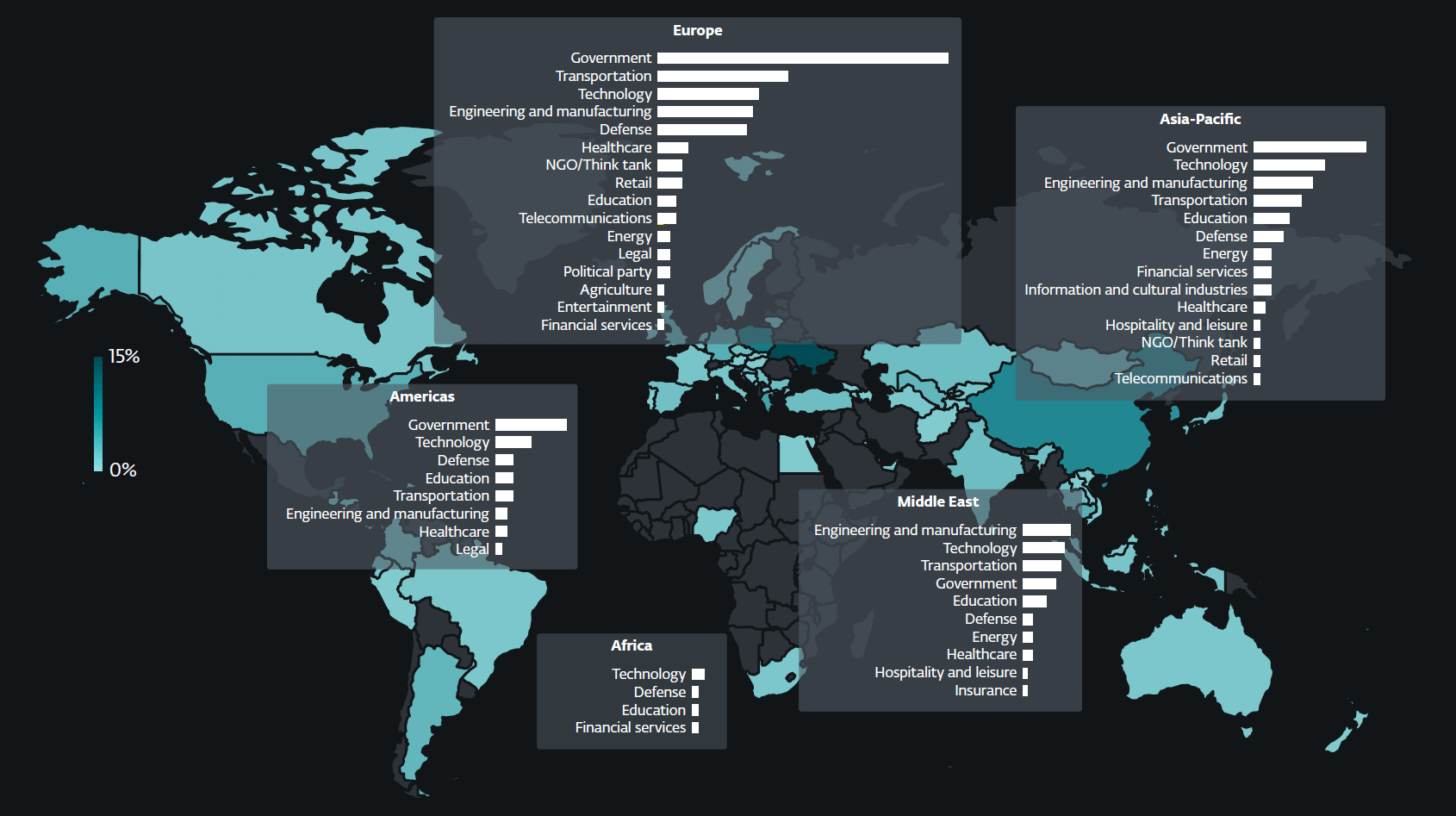

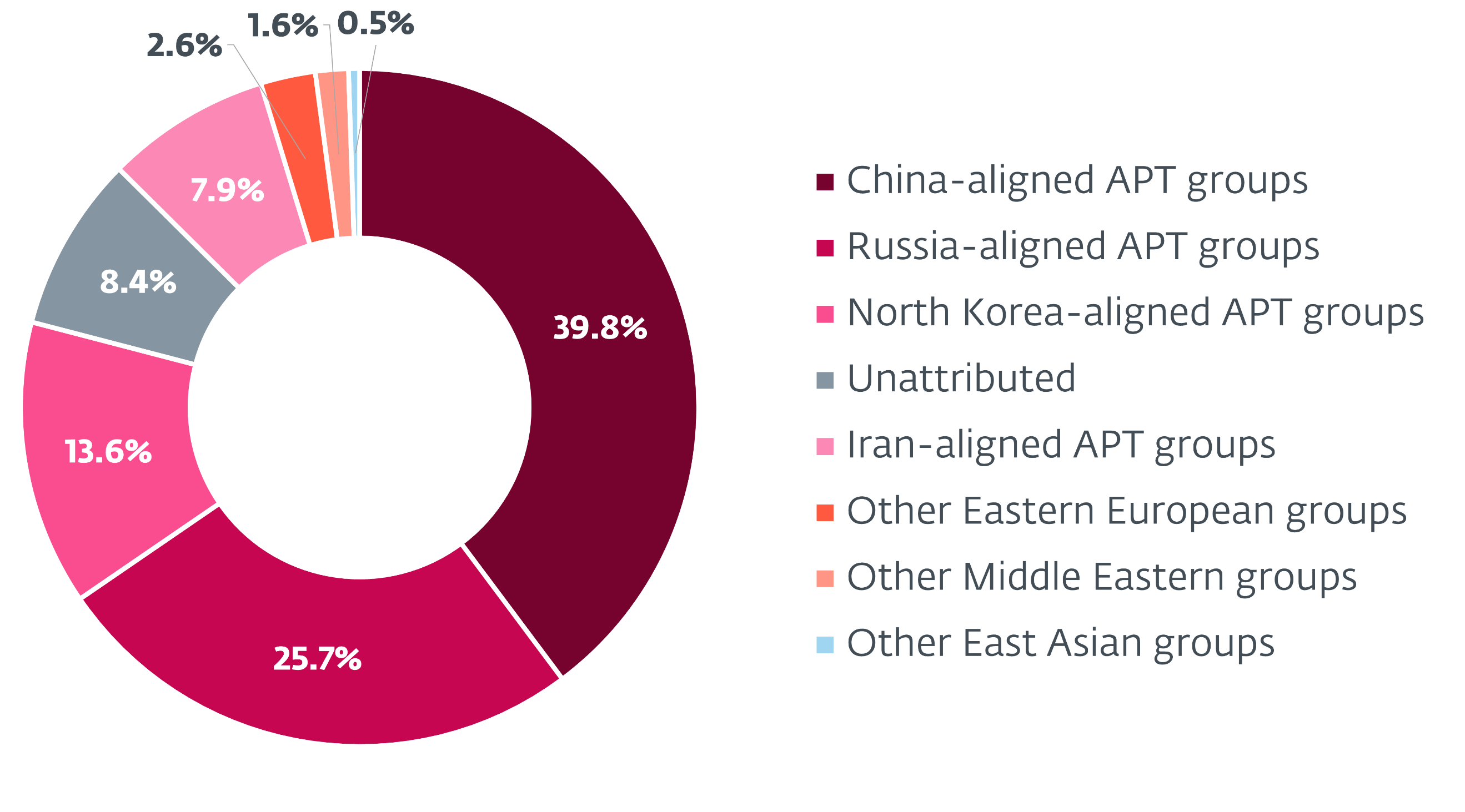

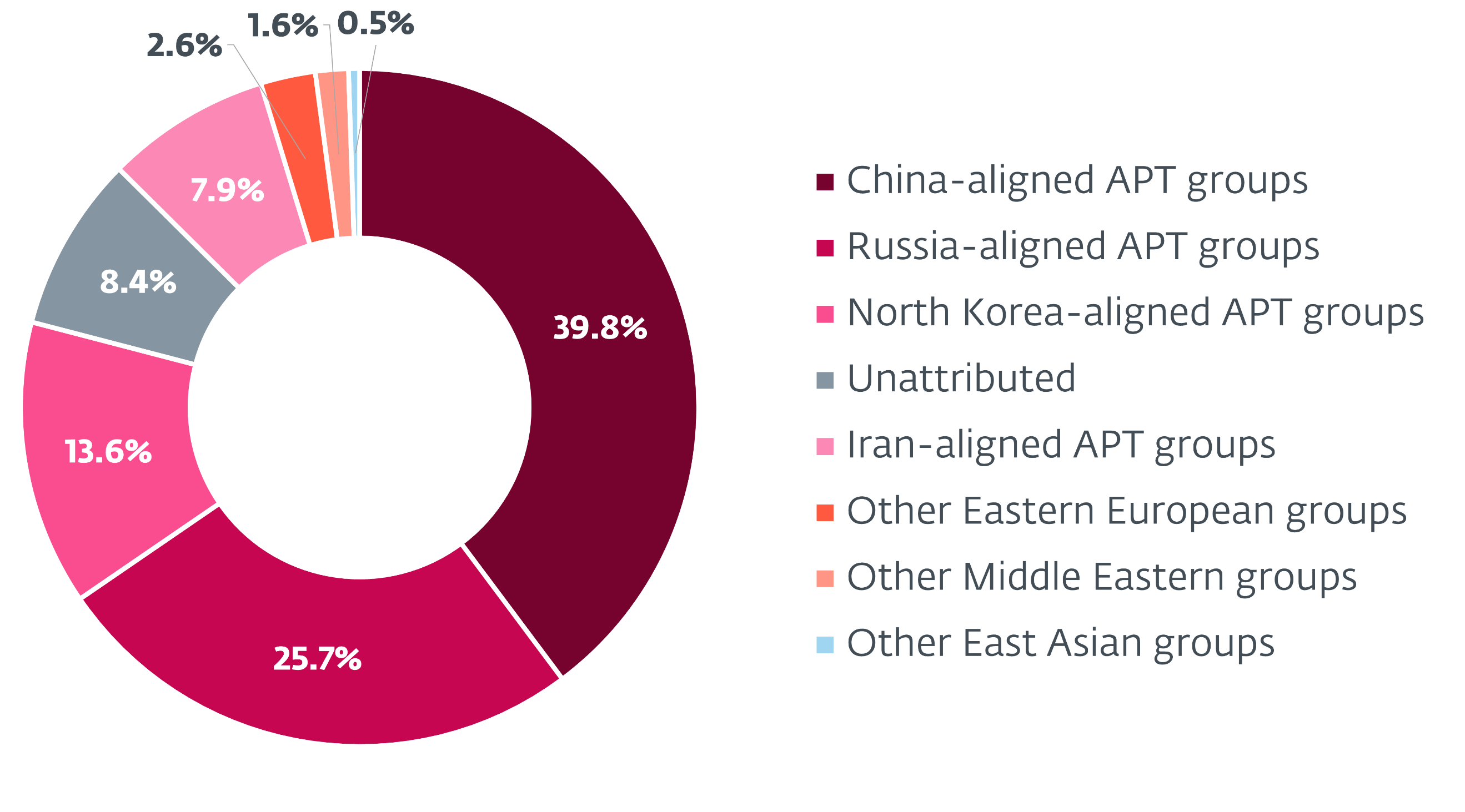

Bu yıkıcı yaklaşım, Nisan-Eylül 2025 izleme dönemi boyunca belgelendiği gibi, Ukrayna’ya ve Ukrayna ile stratejik bağları olan ülkelere odaklanmayı sürdüren Rusya yanlısı tehdit aktörlerinin daha geniş modeliyle uyumludur.

Kritik Sektörlerin Stratejik Hedeflenmesi

Sandworm’un hedefleme stratejisi, Ukrayna’nın ekonomik istikrarını ve operasyonel dayanıklılığını baltalamayı amaçlayan hesaplı bir yaklaşımı ortaya koyuyor.

Devlet kurumlarına yönelik saldırılar temel kamu hizmetlerini ve idari işlevleri tehdit ederken, enerji ve lojistik sektörlerindeki tavizler milyonlarca vatandaşı etkileyen daha geniş bir ekonomik bozulmaya yol açabilir.

Grubun özellikle tahıl sektörüne odaklanması, Ukrayna’nın en önemli ekonomik varlıklarından birini hedeflemeye yönelik stratejik bir çabayı temsil ediyor.

Büyük bir küresel tahıl ihracatçısı olan Ukrayna’nın tarım endüstrisindeki aksaklıklar, yalnızca ulusal ekonomi için değil, aynı zamanda küresel gıda güvenliği açısından da geniş kapsamlı sonuçlar doğuruyor.

Sandworm, tahıl sektörü kuruluşlarına karşı veri silecekleri kullanarak tedarik zincirlerini istikrarsızlaştırmayı, ihracat kapasitelerini sekteye uğratmayı ve Ukrayna sınırlarını aşan ekonomik hasara yol açmayı amaçlıyor.

Daha Geniş Tehdit Ortamı

Sandworm’un faaliyetleri, Rusya’ya bağlı grupların yoğunlaştırılmış siber operasyonlarından oluşan daha geniş bir bağlamda gerçekleşiyor.

Sandworm yıkıcı saldırılara odaklanırken, Gamaredon gibi diğer gruplar Ukrayna’ya karşı yüksek yoğunluklu siber casusluk operasyonlarını sürdürdü; hedef odaklı kimlik avı, bu tehdit aktörleri arasındaki ilk uzlaşmanın birincil yöntemi olmayı sürdürüyor.

ESET raporu, Gamaredon’un, Turla’nın arka kapılarından birini seçici olarak konuşlandırdığı Rusya bağlantılı APT grupları arasında nadir görülen bir işbirliği örneğini de içeren, Gamaredon’un faaliyetlerinde benzeri görülmemiş bir artışı belgeliyor.

Bu işbirliği, Ukrayna’yı hedef alan devlet destekli siber tehditlerin giderek daha karmaşık ve koordineli doğasını vurgulamaktadır.

Bu gruplar operasyonlarını Avrupa kuruluşlarına ve Ukrayna ile stratejik bağları olan ülkelere genişletmeye devam ettikçe, kuruluşların sağlam siber güvenlik duruşlarını sürdürmeleri, kapsamlı yedekleme stratejileri uygulamaları ve konuşlandırıldıktan birkaç dakika sonra geri dönüşü olmayan hasara neden olabilecek, gelişen kötü amaçlı yazılım tehditlerine karşı tetikte kalmaları gerekiyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.