Çeşitli araç ve taktiklerin gelişmesine rağmen, tehdit aktörleri kurbanlara kötü niyetli amaçlarla saldırmak için hâlâ geleneksel yaklaşımı tercih ediyor. Bu tür tehdit aktörlerinden biri, kurbanları istismar etmek için USB cihazlarını kullanan UNC4990’dır. UNC4990, finansal motivasyona sahip bir tehdit aktörüdür ve 2020’den bu yana kampanyalar yürütmektedir.

Bu tehdit aktörünün faaliyetlerinde sürekli bir gelişme yaşandı. Bununla birlikte son zamanlardaki taktikler GitHub, GitLab, Ars Technica ve Vimeo gibi popüler ve meşru web sitelerinin kullanımını içeriyordu.

Ayrıca tehdit aktörü EMPTYSPACE indiricisini ve QUIETBOARD arka kapısını kullanıyor. EMPTYSPACE, komuta ve kontrol sunucularından sunulan herhangi bir veri yükünü yürütme kapasitesine sahiptir ve QUIETBOARD ayrıca EMPTYSPACE kullanılarak sunulur.

Trustifi’nin Gelişmiş tehdit koruması, en geniş yelpazedeki karmaşık saldırıları, kullanıcının posta kutusuna ulaşmadan önce önler. Gelişmiş Yapay Zeka Destekli E-posta Koruması ile Trustifi Ücretsiz Tehdit Taramasını deneyin.

Ücretsiz Tehdit Taraması Çalıştırın

Metin Dizeleriyle Zincirlenmiş USB Kötü Amaçlı Yazılım

İlk Vektör

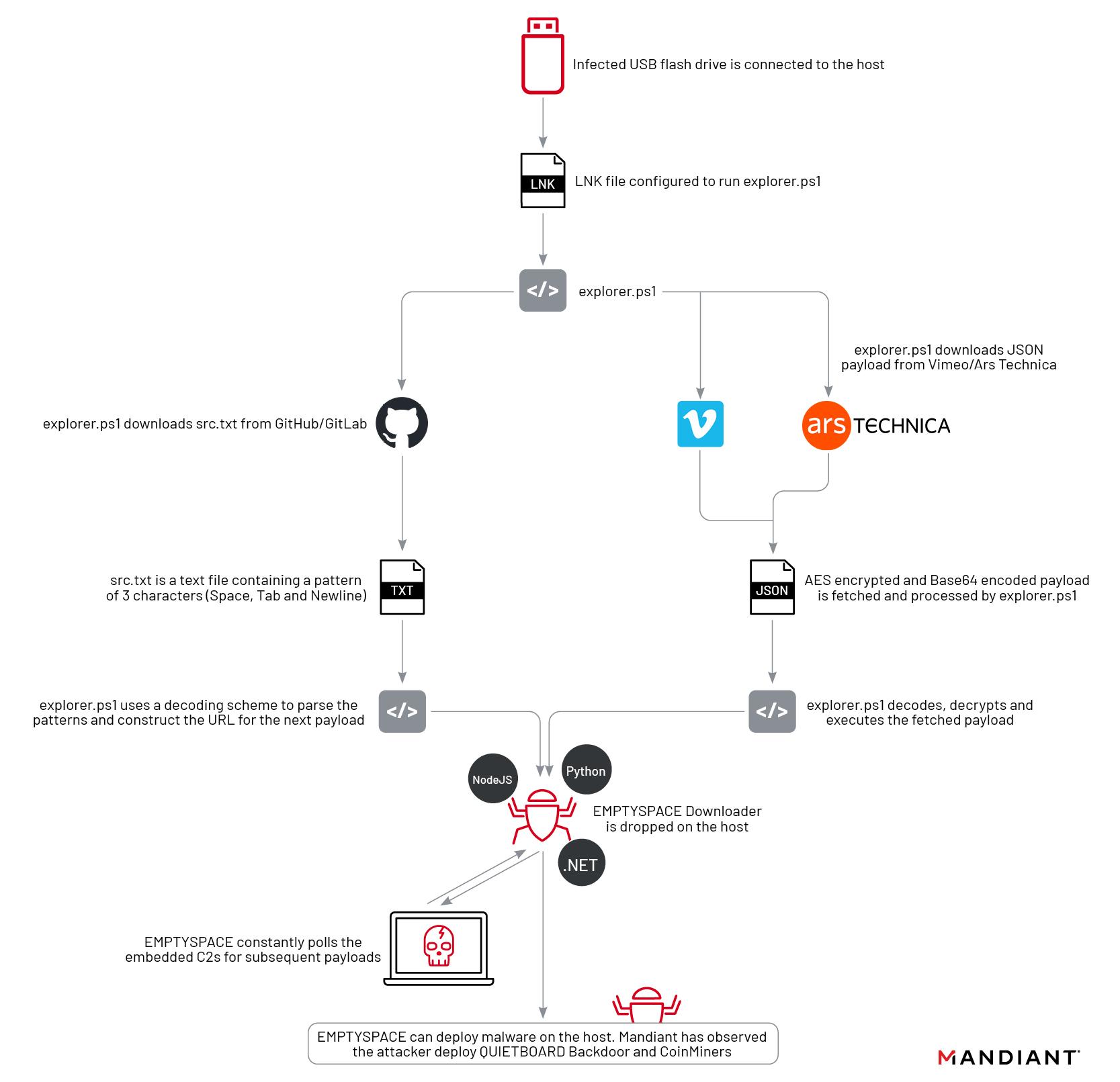

Cyber Security News ile paylaşılan raporlara göre tehdit aktörü, USB sürücüleri her türlü sosyal mühendislik yoluyla kurbanlara teslim ederek enfeksiyon zincirini başlatıyor. Kurban USB’yi cihazına bağladığında USB çıkarılabilir cihaz, satıcı adının altında bir kısayolla (.LNK uzantılı) gösterilir.

Kurbanlar bu zararlı LNK kısayol dosyasını açtığında aşağıdaki komutu içeren bir PowerShell betiğini (explorer.ps1) çalıştırıyor.

“C:\WINDOWS\System32\WindowsPowerShell\v1.0\powershell.exe -windowstyle gizlendi -NoProfile -nologo -ExecutionPolicy ByPass -File explorer.ps1”

Explorer.ps1, belirli koşulları kontrol eden ve EMPTY SPACE indiricisi olan Runtime Broker.exe dosyasını getiren kodlanmış bir PowerShell betiğidir.

Zaman çizelgesi

Tehdit aktörü, 2023’ün başından itibaren GitHub’un yerini video paylaşım sitesi Vimeo’yla değiştirdi. Açıklamanın sabit kodlanmış yükün bulunduğu Vimeo’ya bir video eklendi. Ancak bu video artık kaldırıldı. Ayrıca Vimeo URL’si de explorer.ps1 komut dosyasının içine yerleştirildi.

Aralık 2023’ün ortasında, tehdit aktörünün Ars Technica’yı, yüke gömülü bir görüntü kullanarak kullandığı keşfedildi. Tehdit aktörü, yedek olarak ek bir dize içeren EMPTY SPACE hizmet URL’sini de güncellemiştir.

Ayrıca tehdit aktörü tarafından kullanılan EMPTYSPACE yükleyicisinin QUIETBOARD’un yanı sıra Node JS sürümü, .NET sürümü ve Python sürümü gibi çeşitli sürümleri de mevcut.

Bu Python tabanlı arka kapı, rastgele kod, kripto para hırsızlığı, USB sürücü enfeksiyonu, ekran görüntüsü alma, bilgi toplama ve C2 iletişimlerini yürütebilir.

Uzlaşma Göstergeleri

Ana bilgisayar tabanlı IOC’ler

| IOC | SHA-256 | İlişkili Kötü Amaçlı Yazılım Ailesi |

| explorer.ps1 | 72f1ba6309c98cd52ffc99dd15c45698dfca2d6ce1ef0bf262433b5dfff084be | PowerShell Betiği |

| 98594dfae6031c9bdf62a4fe2e2d2821730115d46fca61da9a6cc225c6c4a750 | ||

| d09d1a299c000de6b7986078518fa0defa3278e318c7f69449c02f177d3228f0 | ||

| 7c793cc33721bae13e200f24e8d9f51251dd017eb799d0172fd647acab039027 | ||

| 6fb4945bb73ac3f447fb7af6bd2937395a067a6e0c0900886095436114a17443 | ||

| %TEMP%\Runtime Broker.exe | a4f20b60a50345ddf3ac71b6e8c5ebcb9d069721b0b0edc822ed2e7569a0bb40 | EMPTYSPACE İndiricisi (Node.JS Varyantı) |

| Çalışma Zamanı Broker.exe | 8a492973b12f84f49c52216d8c29755597f0b92a02311286b1f75ef5c265c30d | EMPTYSPACE İndiricisi (.NET Varyantı) |

| C:\Program Files (x86)\WinSoft Güncelleme Hizmeti\bootstrap.pyc | V1: 060882f97ace7cb6238e714fd48b3448939699e9f085418af351c42b401a1227 | EMPTYSPACE İndiricisi (Python Varyantı) |

| V2: 8c25b73245ada24d2002936ea0f3bcc296fdcc9071770d81800a2e76bfca3617 | ||

| V3: b9ffba378d4165f003f41a619692a8898aed2e819347b25994f7a5e771045217 | ||

| V4: 84674ae8db63036d1178bb42fa5d1b506c96b3b22ce22a261054ef4d021d2c69 | ||

| C:\Program Files (x86)\WinSoft Güncelleme Hizmeti\program.pyz | 15d977dae1726c2944b0b4965980a92d8e8616da20e4d47d74120073cbc701b3 | QUIETBOARD Arka Kapı |

| 26d93501cb9d85b34f2e14d7d2f3c94501f0aaa518fed97ce2e8d9347990decf | ||

| 26e943db620c024b5e87462c147514c990f380a4861d3025cf8fc1d80a74059a | ||

| C:\windows\runtimebroker .exe | 71c9ce52da89c32ee018722683c3ffbc90e4a44c5fba2bd674d28b573fba1fdc | QUIETBOARD ilişkili dosya |

| C:\Program Dosyaları (x86)\pyt37\python37.zip | 539a79f716cf359dceaa290398bc629010b6e02e47eaed2356074bffa072052f | QUIETBOARD ilişkili dosya |

Ağ Tabanlı IOC’ler

URL’si

- hxxps://bobsmith.apiworld[.]cf/lisans.php

- hxxps://arstechnica[.]com/civis/members/frncbf22.1062014/about/

- hxxps://evinfeoptasw.dedyn[.]io/updater.php

- hxxps://wjecpujpanmwm[.]tk/updater.php?from=USB1

- hxxps://eldi8.github[.]io/src.txt

- hxxps://evh001.gitlab[.]io/src.txt

- hxxps://vimeo[.]com/api/v2/video/804838895.json

- hxxps[://]anıtsal[.]ga/wp-admin[.]php

- hxxp[://]stüdyofotografico35mm[.]altervista[.]kuruluş/güncelleyici[.]php

- hxxp[://]ncnskjhrbefwifjhww[.]tk/güncelleyici[.]php

- hxxp[://]geraldonsbutik[.]altervista[.]kuruluş/güncelleyici[.]php

- hxxps[://]wjecpujpanmwm[.]tk/güncelleyici[.]php

- hxxps[://]captcha[.]grup yardımı[.]üst/güncelleyici[.]php

- hxxps[://]captcha[.]tgbot[.]o/güncelleyici[.]php

- hxxps://luke.compeyson.eu[.]org/runservice/api/public.php

- hxxps[://]Luke[.]compeyson[.]AB[.]org/wp-admin[.]php

- hxxps://luke.compeyson.eu[.]org/runservice/api/public_result.php

- hxxps://eu1.microtunnel[.]it/c0s1ta/index.php

- hxxps[://]Davebearblog[.]AB[.]org/wp-admin[.]php

- hxxps://lucaespo.altervista[.]org/updater.php

- hxxps://lucaesposito.herokuapp[.]com/c0s1ta/index.php

- hxxps://euserv3.herokuapp[.]com/c0s1ta/index.php