Check Point’in Canlı Siber Tehdit Haritası, iki hafta içinde 20.000 QR kodu kimlik avı ve kötü amaçlı yazılım saldırısı örneği tespit ederek, QR kodlarının siber suçlulara karşı savunmasızlığını vurguladı.

Siber güvenlik çözümleri sağlayıcısı Check Point Software Technologies, tipik bir QR kodu saldırısını gösteren yeni bir araştırma yayınladı. Bu saldırıda dolandırıcılar, kullanıcıları bir kimlik bilgisi toplama sayfasına yönlendirmek için QR kodlarını kullanır ve yeniden yönlendirme zincirini kullanıcının cihazına göre ayarlar.

Amaç, kötü amaçlı yazılım yüklemek ve kimlik bilgilerini çalmaktır. Check Point’in Canlı Siber Tehdit Haritası, iki hafta içinde 20.000 QR kodu saldırısı örneği tespit ederek QR kodlarının siber suçlulara karşı savunmasızlığını vurguladı.

Hackread.com daha önce Check Point Research’ün Ağustos ve Eylül 2023 arasında QR kodu tabanlı kimlik avı saldırılarında %587’lik devasa bir artış fark ettiğini bildirmişti. Bu, e-posta güvenlik çözümlerinde QR kodu korumasının bulunmamasına ve taramanın yaygın kullanımına bağlanabilir. QR kodları.

Güvenlik sağlayıcıları yeni korumalar geliştirmeye çalıştı ancak tehdit aktörleri yeni bir QR kodu saldırı çeşidiyle karşılık verdi. Son zamanlarda Bitdefender, kripto para hırsızlığı için deepfake videolar kullanan YouTube yayın hırsızlığı kampanyalarında bir artış gözlemledi. YouTube yayın hırsızlığı, suçluların canlı yayın pop-up’larını, QR kodlarını ve kötü amaçlı bağlantıları kullanarak hesapları çaldığı bir siber suçtur.

Ekim 2023’te SlashNext, Quishing ve QRLJacking’i kullanan QR kodu tabanlı kimlik avı saldırılarında artış olduğunu bildirdi. Quishing, kötü amaçlı yazılım indirme bağlantılarını içeren bir QR kodunun çeşitli platformlarda dolaşmasını, kullanıcıları kimlik avı web sitelerine yönlendirmeyi veya kötü amaçlı yazılım indirmeyi içerir.

Bunun nedeni, QR kodlarının, QR kodunun kendisi, başka bir alana kör yönlendirme ve ters mühendislik önleme yükü de dahil olmak üzere çeşitli gizleme katmanlarına sahip olmasıdır. Bu katmanlar, kullanıcıları şüpheli etkinliklere veya sahte giriş sayfalarına yönlendirmek için kullanılabilir. Bilgisayar korsanları koşullu yeniden yönlendirmeyi kullanarak başarı oranlarını artırabilir.

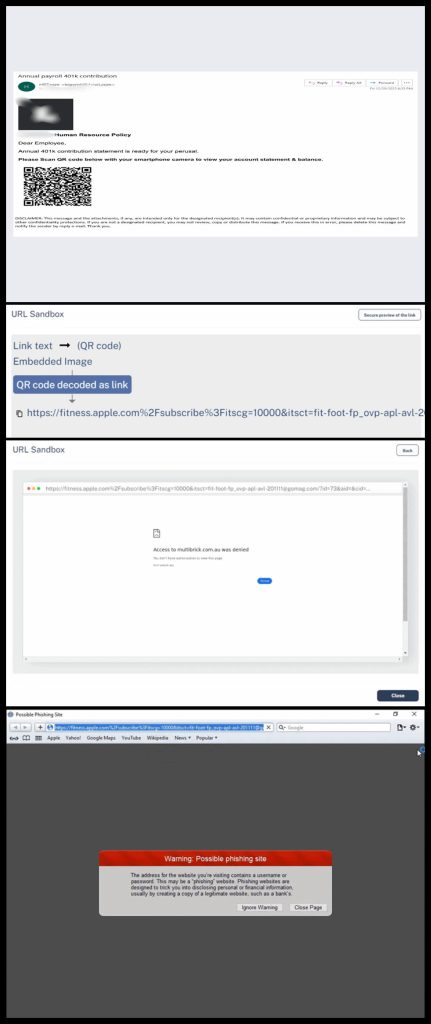

Sosyal mühendislik teknikleri ve BEC 3.0 kullanarak koşullu yönlendirmeyle QR kodları gönderen saldırılar. Check Point araştırmacıları bu kimlik avı girişimlerinin nasıl görüneceğine dair birçok örnek sunuyor. Böyle bir durumda, kullanıcılardan QR kodunu tarayarak yıllık 401K katkı beyanı talep ediliyor.

Check Point Research, Hackread.com ile paylaştığı raporunda, “QR kodunun, tarayıcıya, cihaza, ekran boyutuna ve daha fazlasına bağlı olarak, bu parametrelere bağlı olarak farklı sayfalara yönlendirilen koşullu bir varış noktasına sahip olduğunu” kaydetti.

Ancak kullanıcıların cihaz türü bağlantıların görüntülenmesini etkiler; Mac kullanıcıları bir bağlantıyı görürken Android kullanıcıları başka bir bağlantıyı görür. Ancak sonuç aynı olacaktır. Bununla birlikte, bu saldırılar, kimlik avı girişimlerinin ikna edici doğasını ve bu tür saldırıların sonuçlarını önlemede çok katmanlı siber güvenliğin önemini vurgulamaktadır.

Genellikle, ilk yönlendirme temizse varsayılan güvenlik katmanları izin verir. Ancak eksiksiz bir güvenlik çözümü birden fazla katmanı engelleyerek bu saldırıları önleyebilir. Buna e-posta güvenliği, tarayıcı güvenliği, mobil güvenlik, kötü amaçlı yazılımdan koruma ve teslimat sonrası güvenlik dahildir. Bu katmanlar şüpheli davranışları engellemek, web sitelerini incelemek ve QR kodu saldırılarının kodunu çözmek için birlikte çalışır.

Ancak bu tür saldırıların birden fazla gizleme katmanı nedeniyle tespit edilmesi veya engellenmesi zor olduğundan, güvenlik profesyonellerinin yapay zeka tabanlı güvenliğe, QR kodu saldırılarının kodunu çözme yeteneğine ve birden fazla koruma katmanına ihtiyacı var. Güvenlik uzmanları bu en iyi uygulamaları uygulayarak kimlik avı saldırılarını önemli ölçüde önleyebilir ve sistemlerini koruyabilir.

İLGİLİ MAKALELER

- Trezor Veri İhlali 66.000 Kullanıcının E-postasını ve Adını İfşa Etti

- Kimlik Avı 3.0: Dolandırıcılar, Yanıltıcı E-posta Kampanyalarında AWS’den Yararlanıyor

- Inferno Drainer Phishing Nets, Kripto Cüzdanlarından 80 Milyon Dolarlık Dolandırıcılık Yaptı

- Küresel malspam otelleri hedef alıyor, Redline ve Vidar hırsızlarını yayıyor

- Yeni Kimlik Avı Dolandırıcılığı, Ticari Marka Tehditleriyle META İşletmelerini Yakalıyor