Modern çalışma ortamının görünümü, dağıtılmış ekipler ve hızla gelişen bulut tabanlı teknolojilerle değiştikçe, erişim kontrollerini sürdürmek giderek daha da zor bir görev haline geliyor.

BT uyumluluk sertifikalarını elde etme ve sürdürme süreci bu zorluğun mükemmel bir özetidir: Her düzenleme için “kapsam dahilinde” olan varlıkları belirleme ve belirleme işi, dağıtılmış çalışanların ve hızlı SaaS benimsenmesinin olduğu modern bağlamda önemli ölçüde daha zahmetli hale gelmiştir.

SaaS araçlarının yaygınlaşması çalışanların üretkenliği açısından olumlu bir gelişme olsa da, BT denetimleri ve uyumluluk söz konusu olduğunda önemli bir karmaşıklığa yol açıyor.

Eğer SOC 2, HIPAA veya PCI DSS için kanıt hazırlama ve toplama görevi size verildiyse, bu projenin ne kadar zorlu olabileceğini bilirsiniz.

SaaS’ın yaygınlaştığı bir çağda BT uyumluluğunun ele alınması

BT uyumluluk düzenlemelerinin temel bir bileşeni, hangi sistemlerin ve uygulamaların “kapsam dahilinde” olduğunun değerlendirilmesi ve tanımlanmasını içerir; bu, korunması gereken gizli verileri barındırdığı, işlediği veya ilettiği anlamına gelir.

Kuruluşların, kapsamdaki uygulamalar üzerinde düzenli kullanıcı erişim incelemeleri yaparak kimin hala erişime sahip olduğunu belirlemesi, erişime devam etmeleri gerektiğini doğrulaması ve erişimi olmayanların erişimini kaldırması gerekir.

Elbette, SaaS’ın ön planda olduğu bir dünyada bu sertifikaları sürdürmenin zorluğu, eğer piyasada ne olduğunu bilmiyorsanız hangi uygulamaların hangi düzenleme kapsamında olduğunu tanımlayamamanızdır.

Güvenlik ve BT ekipleri, çalışanların ne kullandıkları veya hassas kurumsal verileri nerede depoladıkları konusunda nadiren tam bir resme sahip olurlar ve kullanıcılar yeni uygulamalara kaydoldukça değişiklikleri manuel olarak takip etmek kendi başına tam zamanlı bir iş olabilir.

Bu arada, SaaS’ın yaygınlaşması artık kuruluşların görmezden gelebileceği bir sorun değil.

Son zamanlardaki tedarik zinciri saldırıları, modern saldırı yüzeyinin SaaS saldırı yüzeyi olduğunu ve bu sertifikasyonlara hazırlanan kuruluşların, kuruluşlarının SaaS yayılımını hesaba katmaları ve BT’yi gölgelemeleri gerektiği gerçeğini ortaya koydu.

Kullanıcı erişim incelemelerini basitleştirmenin sırrı? Otomasyon.

SaaS keşfi başlı başına bir canavardır, ancak kullanıcı erişim incelemelerinin önemli miktarda sıkıcı, manuel çalışma gerektirebilecek başka yönleri de vardır. Örneğin, bir uygulamanın kullanımda olduğunu belirledikten sonra, hangi kullanıcıların etkin hesapları olduğunu takip etmeniz ve uygulamaya ihtiyaç duymayanların erişimini kaldırmak için kuruluşunuzda kimin uygulamaya sahip olduğunu bulmanız gerekir.

İleride, Nudge Security ile kullanıcı erişim incelemelerini otomatikleştirerek denetime daha hızlı nasıl hazır hale geleceğinizi göstereceğiz. Hem halihazırda bildiğiniz hem de bilmediğiniz SaaS uygulamaları için erişimi keşfetmenize ve incelemenize yardımcı olacağız, tüm bunları yaparken manuel çabayı en aza indireceğiz.

1. Gölge BT de dahil olmak üzere şirketinizin bulut ve SaaS varlıklarını keşfedin.

İster bir geliştirici tarafından oluşturulan sahte bir AWS hesabı, ister birkaç satıcının veya müşterinin kullanmakta ısrar ettiği onaylanmamış bir dosya paylaşım uygulaması olsun, kritik veriler genellikle şirket tarafından yönetilen, BT tarafından onaylanan uygulamaların dışına çıkar. Kullandıkları uygulamalar hakkında her departmana soru sormayı veya ipuçları için sohbet günlüklerini ve faturalandırma bildirimlerini incelemeyi deneyebilirsiniz, ancak bu yöntemlerin hiçbiri sürdürülebilir veya etkili değildir. Kuruluşunuzun, kapsam dahilinde olup olmadıklarını düşünmeden önce, hem yönetilen hem de yönetilmeyen SaaS uygulamalarını düzenli olarak keşfetmek için bir plana ihtiyacı vardır.

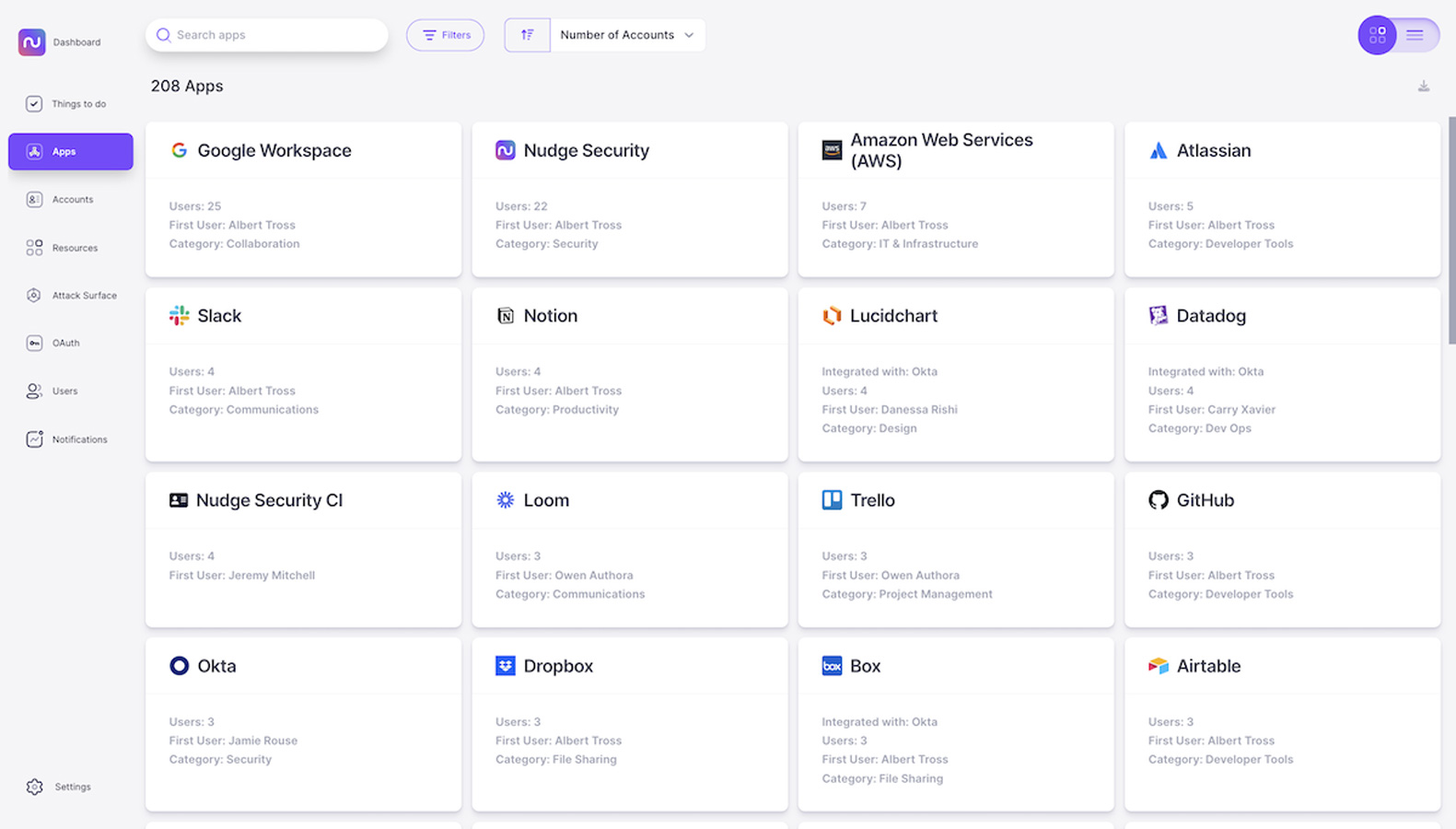

Nudge Security, kurumsal BT ve güvenlik tarafından yönetilmeyen uygulamalar dahil olmak üzere kuruluşunuzda kullanılan tüm bulut ve SaaS varlıklarını tanımlamak için patentli bir SaaS keşif yöntemi kullanır. Uygulamalar türe göre kategorilere ayrılır ve ilk kullanıcı, tüm kullanıcılar, güvenlik programı ayrıntıları ve daha fazlası gibi temel bilgiler parmaklarınızın ucunda olur.

Kullanıcılar yeni uygulamalara kaydoldukça, bunlar otomatik olarak panolarda görünür ve yeni uygulamalar sunulduğunda uyarılar alabilirsiniz.

2. Hangi varlıkların kapsam dahilinde olduğunu belirleyin.

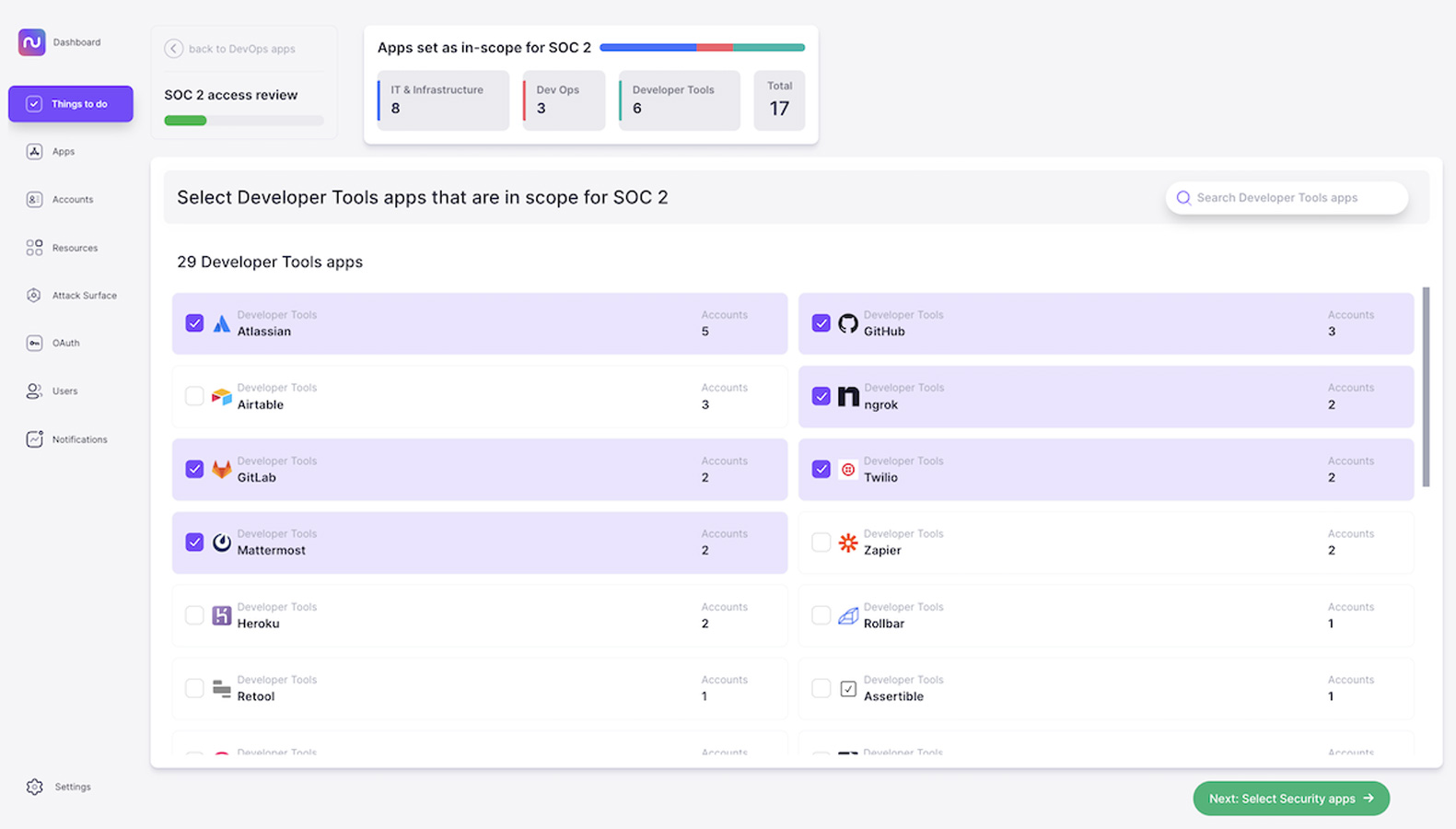

Örneğin, Nudge Security’nin SOC 2 erişim incelemelerini otomatikleştirme kılavuzu, kuruluşunuz için hangi bulut ve SaaS varlıklarının kapsam dahilinde olduğunu belirlemekle başlar. Kılavuz, altyapı uygulamaları, devops uygulamaları, geliştirici araçları ve güvenlik uygulamaları gibi yüksek öncelikli kategorilerde size yol göstererek kapsam dahilinde olma olasılığı en yüksek uygulamaları belirlemede size bir başlangıç sağlamak için akıllı uygulama kategorilendirmesini kullanır.

Nudge Security, kapsam dahilinde olarak tanımladığınız uygulamaları takip ederek gelecekteki erişim incelemelerini kolaylaştırmanıza yardımcı olur. Kullanıcılarınız zaman içinde yeni uygulamalar ekledikçe tanımladığınız kapsamı kolayca güncelleyebilirsiniz.

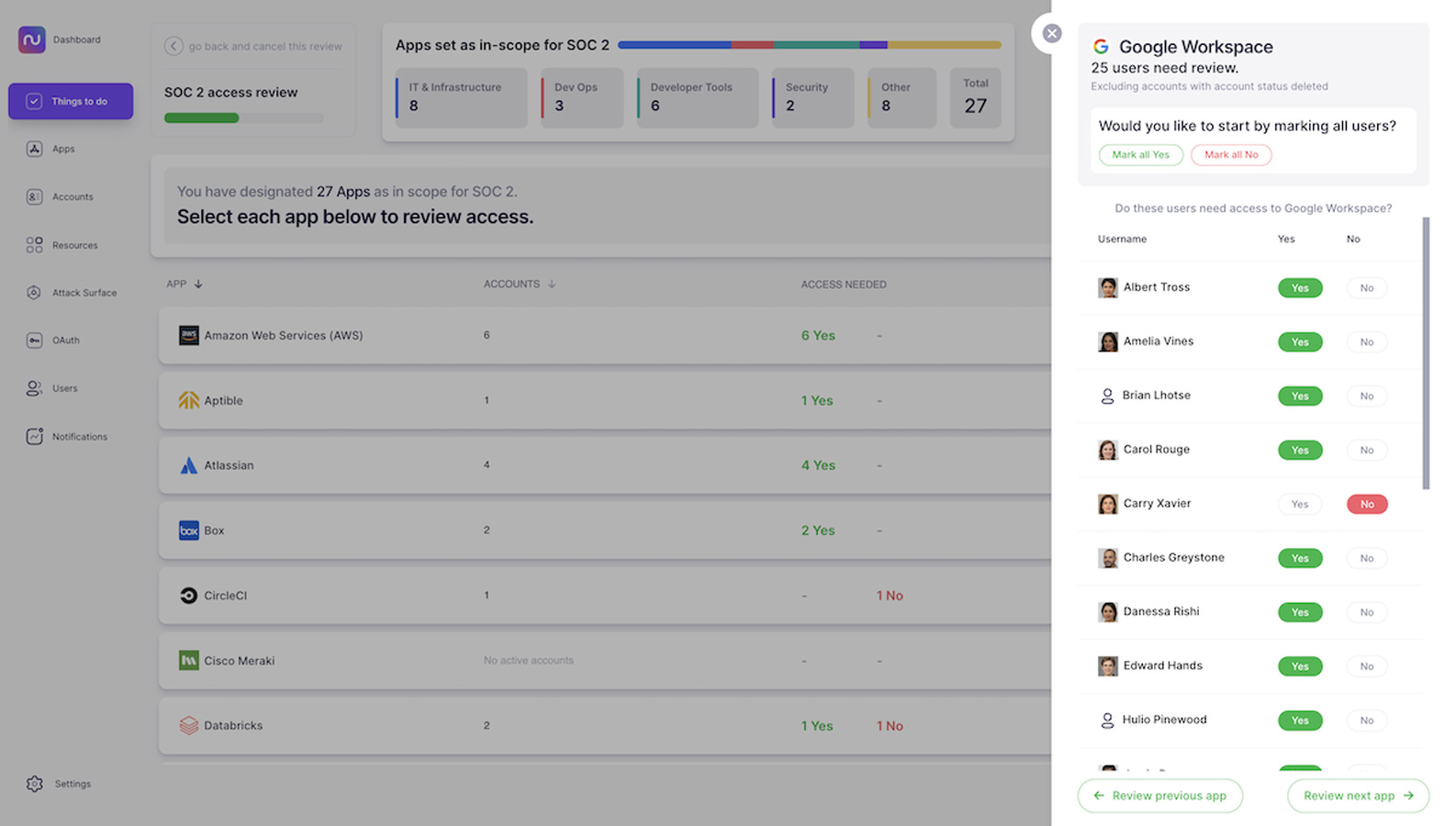

3. Her uygulamaya kimin erişmesi gerektiğini inceleyin.

Kapsam olarak sınıflandırdığınız her uygulama için Nudge Security, kuruluşunuzda etkin hesapları olan kullanıcıların incelenmesinde size yol gösterir. Daha sonra, kullanıcılardan hangi hesapların hala gerekli olduğunu onaylamalarını istemek ve yanıtlarını toplamak için Slack veya e-posta yoluyla dürtmeleri otomatikleştirebilirsiniz.

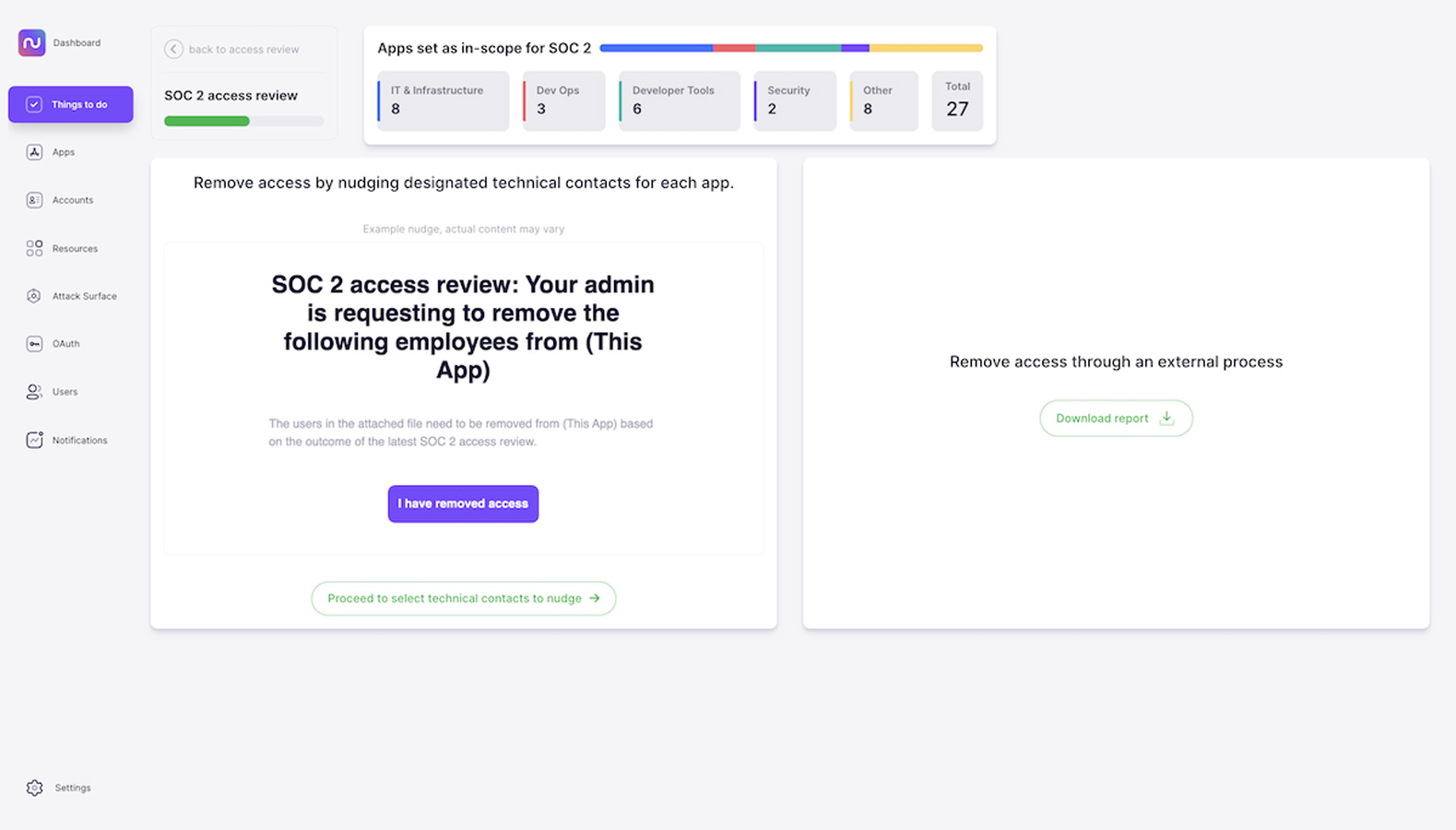

4. Teknik kişileri dahil ederek erişimi kolayca kaldırın.

Kuruluşunuzda kurumsal BT veya güvenlikte kimsenin yönetmediği bir uygulama kullanan bir ekip keşfettiğinizde, artık kullanmayan kullanıcılar için erişimi nasıl kaldırırsınız? Ekipteki biri muhtemelen bir yöneticidir, ancak yerinde verimli bir sistem olmadan, o yönetici kullanıcıyı takip etmek çok fazla ön çalışma gerektirebilir. Bunu listenizdeki her uygulama ile çarpın ve önünüzde epeyce iş olacaktır.

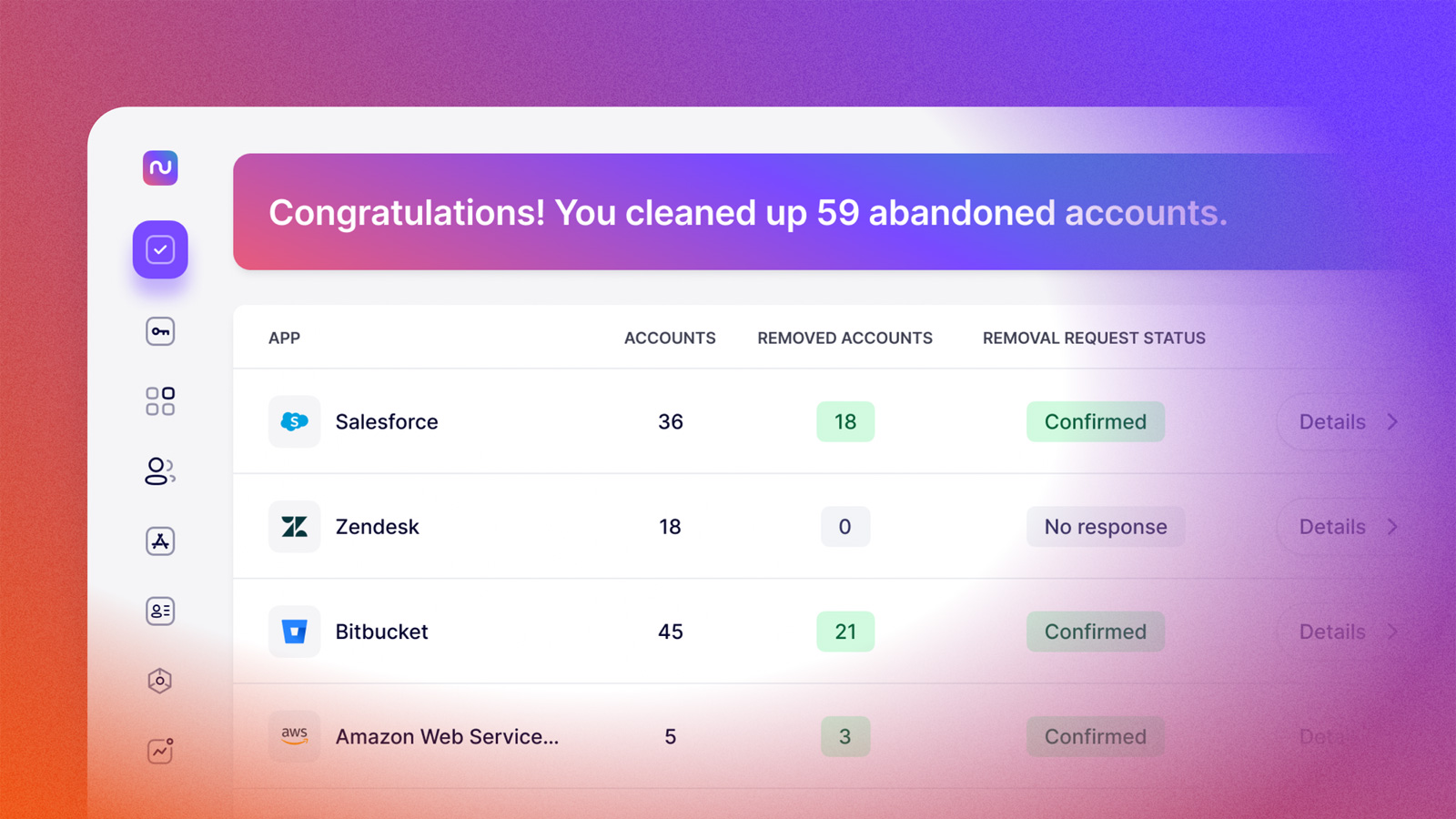

Nudge Security, artık ihtiyaç duymayan kullanıcılar için erişimi kaldırmak için iki seçenek sunar. Sizin için iyi çalışan mevcut bir erişim yönetimi süreciniz varsa, kullanıcıların ve uygulamaların bir listesini indirebilir ve kendiniz halledebilirsiniz.

Bunu yapmazsanız, kuruluşunuzdaki her uygulamanın sahibini, görevi tamamladıklarını doğrulamak için talimatlar ve bir bağlantıyla birlikte erişimi kaldırmaya davet etmek için dürtmeleri kullanabilirsiniz.

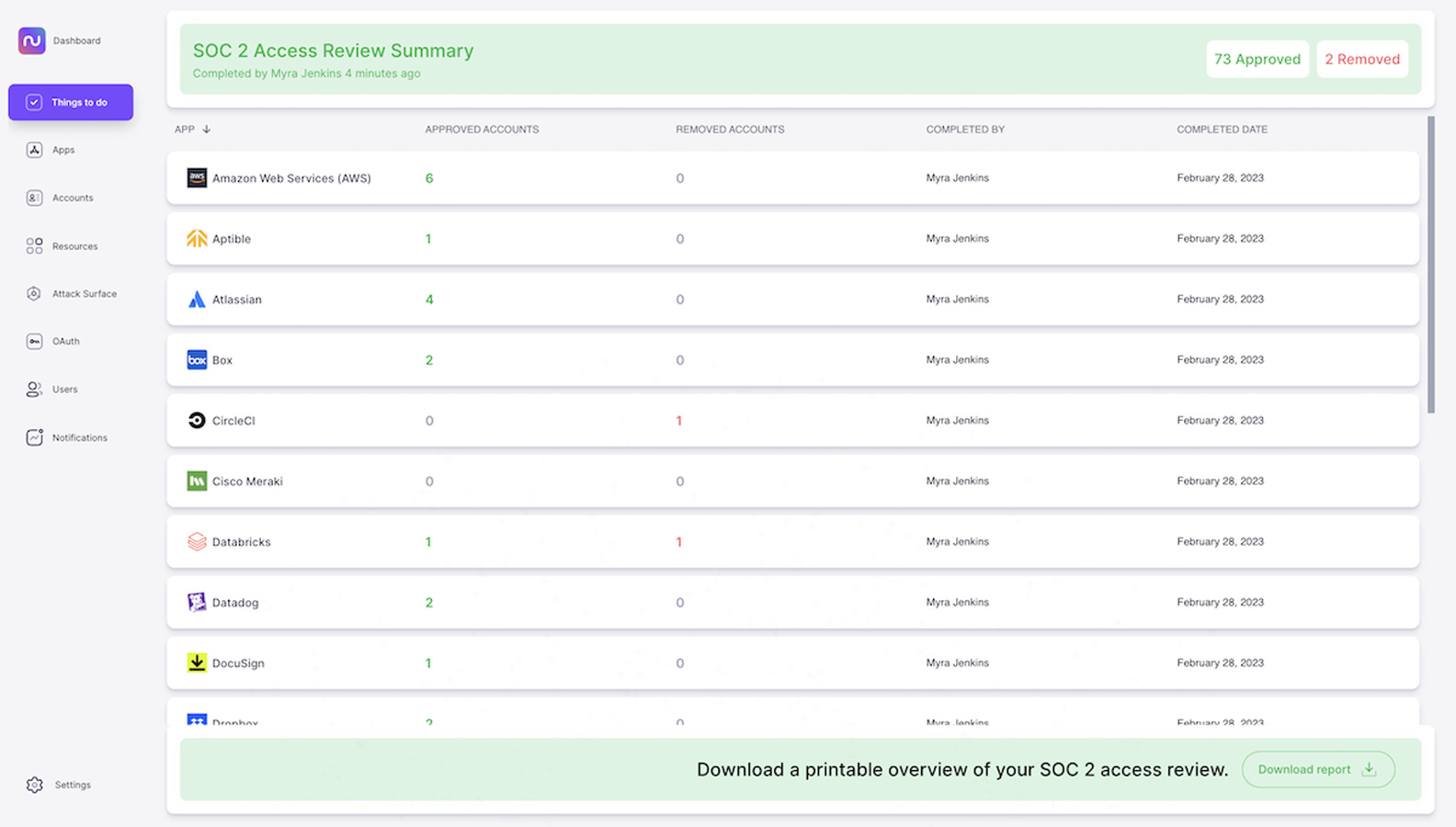

5. Denetime hazır raporlar oluşturun.

İşaretlediğiniz hesapların kaldırıldığına dair onay aldıktan sonra erişim incelemenizi resmi olarak tamamlayabilir ve referansınız için saklanacak bir özet görüntüleyebilirsiniz. Ayrıca erişim incelemenize dahil edilen uygulamaları ve erişimini doğruladığınız veya kaldırdığınız kullanıcıları özetleyen yazdırılabilir bir raporu indirme seçeneğiniz de olacak.

Uyumluluk sertifikalarınızı sürdürmek için tekrarlanabilir bir sürece sahip olduğunuzu göstermek amacıyla bu raporu denetçilerinizle paylaşabilirsiniz.

Nudge Security ile BT uyumluluğunu ve çok daha fazlasını basitleştirin

Özetle, Nudge Security’nin otomatik kullanıcı erişim inceleme kılavuzu size şu konularda yardımcı olabilir:

- Sürecinizi hızlandırmak için kapsamlı keşif ve akıllı uygulama kategorizasyonuyla başlayarak kapsam dahilindeki tüm varlıklarınızı yakalayın ve sınıflandırın.

- Her uygulama ile ilişkili kullanıcıları kolayca belirleyin ve sürekli erişime ihtiyaçları olup olmadığını doğrulamaları için onları teşvik edin.

- Artık ihtiyaç duyulmayan hesapları kaldırmak için BT içindeki veya dışındaki uygulama teknik sahipleriyle iletişime geçin.

- Tekrarlanabilir bir süreci göstermek için kullanıcı erişim incelemenizin denetçiye hazır bir raporunu oluşturun.

Nudge Security ile BT’nin işten ayrılmasını otomatikleştirebilir, genAI hesaplarını keşfedebilir ve tedarikçi güvenlik incelemelerini hızlandırabilirsiniz.

Ücretsiz denemeye başlayın ve sıkıcı BT yönetişim görevlerini otomatikleştirmeye hemen başlayın.

Nudge Security tarafından desteklenmiş ve yazılmıştır.