Dero kripto para madenciliği yapan bilinen ilk cryptojacking operasyonunun, açıktaki API’lerle savunmasız Kubernetes konteyner orkestratör altyapısını hedef aldığı bulundu.

Dero, daha güçlü anonimlik korumasıyla Monero’ya alternatif olarak tanıtılan bir gizlilik madeni parasıdır.

Monero veya diğer kripto para birimleri ile karşılaştırıldığında Dero, daha hızlı ve daha yüksek parasal madencilik ödülleri vaat ediyor, bu yüzden muhtemelen tehdit aktörlerinin dikkatini çekmiştir.

CrowdStrike tarafından hazırlanan yeni bir raporda araştırmacılar, müşterilerin Kubernetes kümelerini izlerken olağandışı davranışlar bulduktan sonra Şubat 2023’te devam eden kampanyanın nasıl keşfedildiğini açıklıyor.

Kubernet’leri Tarama

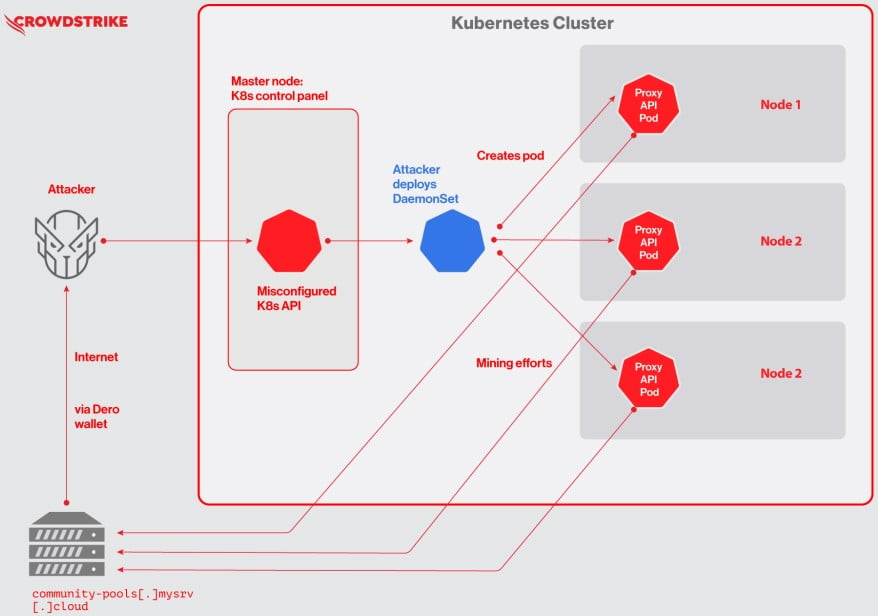

Araştırmacılar, saldırıların tehdit aktörlerinin açığa çıkmış, savunmasız Kubernetes kümelerini kimlik doğrulaması –anonymous-auth=true olarak ayarlanarak taramasıyla başladığını ve bu sayede herkesin Kubernetes API’sine anonim erişimine izin verdiğini söylüyor.

API’ye erişim sağladıktan sonra, tehdit aktörleri “proxy-api” adlı bir DaemonSet dağıtacak ve bu, saldırganların kümedeki tüm düğümlerin kaynaklarıyla eş zamanlı olarak etkileşime geçmesine ve mevcut kaynakları kullanarak Dero madenciliği yapmasına olanak tanır.

Kurulan madenciler, herkesin karma güce katkıda bulunduğu ve ödüllerden pay aldığı bir Dero madencilik havuzuna katılacak.

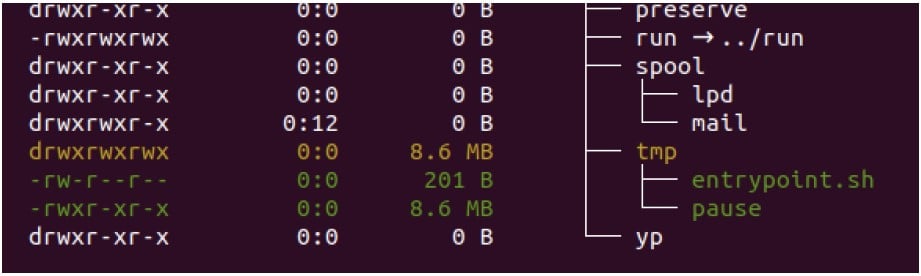

Crowdstrike, gözlemlenen Dero cryptojacking kampanyasında kullanılan Docker görüntüsünün Docker Hub’da barındırıldığını ve “entrypoint.sh” ve “pause” adlı ek dosyalar içeren, biraz değiştirilmiş bir CentOS 7 görüntüsü olduğunu söylüyor.

İlk dosya, sabit kodlanmış bir cüzdan adresi ve madencilik havuzuyla Dero madencisini başlatırken, “duraklat” ikili dosyası gerçek madeni para madencisidir.

Crowdstrike’ın analistleri, tehdit aktörlerinin yanal hareket etme, küme operasyonunu bozma, veri çalma veya daha fazla hasara neden olma niyetini fark etmediler, bu nedenle kampanya %100 finansal olarak motive edilmiş gibi görünüyor.

bir bölge savaşı

Crowdstrike, Dero kampanyasını keşfettikten kısa bir süre sonra analistleri, bir Monero cryptojacking operatörünün aynı kaynakları ele geçirmeye çalıştığını ve sonunda Dero madencisini kovduğunu tespit etti.

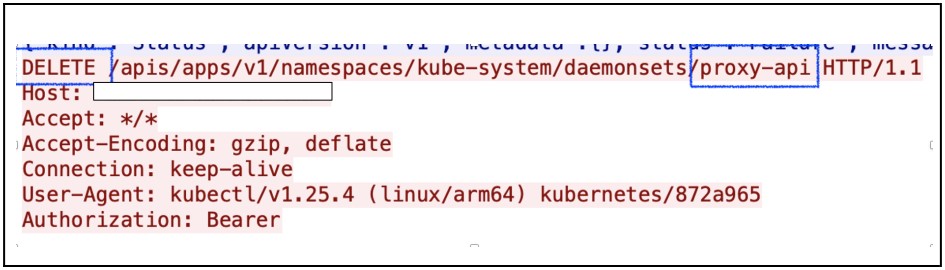

İkinci tehdit aktörü, Dero kampanyası tarafından kullanılan “proxy-api” DaemonSet’i sildi ve ardından ayrıcalıklı bir bölme kullanarak ve bir “ana bilgisayar” dizini kurarak kaptan kaçmaya çalışarak kümeyi çok daha agresif bir şekilde devraldı.

Daha sonra tehdit aktörü, ana bilgisayara tırmanarak ve özel bir hizmet yükleyerek Monero madenciliği yapmak için saldırganın komuta ve kontrol sunucusundan indirilen özel bir XMRig madencisi kullandı.

Monero kampanyası, Dero’nun yaptığı gibi, daha fazla hesaplama kaynağına erişmek ve daha önemli bir kar elde etmek için bölmeler yerine ana bilgisayarda madencilik yapmayı seçti.

Ayrıca, ana bilgisayarda madencilik işlemleri çalıştırmak, sistem hizmetleri olarak düzgün bir şekilde maskelenirse bunların algılanmalarını zorlaştırır.

Son olarak operatör, yükü tetiklemek için bir cronjob kurdu ve böylece Kubernetes kümesi yeniden başlatmaları arasında kalıcılık sağladı.

Cryptojacking kampanyaları neredeyse bir düzine kadar olsa da, Monero gibi diğer gizlilik paraları üzerinde Dero madenciliği yapmak, bunu yeni bir kampanya haline getiriyor.