Bilgisayar korsanları, Kubernetes kümelerinde kalıcı arka kapı hesapları oluşturmak ve Monero kripto madenciliği için kaynaklarını ele geçirmek için RBAC (Rol Tabanlı Erişim Kontrolü) içeren yeni bir yöntem kullanır.

RBAC, yöneticilerin hangi kullanıcıların veya hizmet hesaplarının API kaynaklarına ve işlemlerine erişebileceğini tanımlamasına olanak tanıyan bir Kubernetes API erişim kontrol sistemidir.

Tehdit aktörleri, kötü amaçlı erişim denetimi ilkelerini uygulamak için RBAC’ı kötüye kullanarak, başlangıçtaki erişimi sağlayan hatalı yapılandırma gelecekte düzeltilse bile güvenliği ihlal edilmiş kümelerde varlığını sürdürebilir.

Bu yeni saldırı türü, kampanyaya “RBAC Buster” adını veren Aqua Security’nin araştırma ekibi “Nautilus” tarafından keşfedildi.

Analistler, saldırı kampanyasının hatalı yapılandırılmış 60 Kubernetes kümesini tehlikeye atmak için aktif olarak kullanıldığının gözlemlendiğini bildiriyor.

RBAC Engelleyici

Aqua Security, tehdit aktörleri API’leri ve erişim anahtarlarını ifşa etmek için kasıtlı olarak yanlış yapılandırılmış Kubernetes bal küplerinden birini ihlal ettikten sonra saldırıyı kaydedip analiz edebildi.

Hedef Kubernetes kümesine ilk erişim, ayrıcalıklara sahip anonim kullanıcılardan gelen kimliği doğrulanmamış isteklerle sağlanır, bu nedenle API sunucusunun yanlış yapılandırılması gerekir.

Saldırgan daha sonra sırları listelemek için HTTP istekleri gönderir ve ‘kube-system’ ad alanındaki varlıkları listeleyerek küme hakkında bilgi toplamak için API istekleri yapar.

Bu aşamada saldırgan, sunucunun güvenliğinin kendi kampanyası tarafından zaten ele geçirilip geçirilmediğini, ‘kube denetleyicisi’ olarak konuşlandırılıp dağıtılmadığını veya diğer siber suç rakiplerinin zaten kümenin güvenliğini ihlal edip etmediğini kontrol eder. Diğer saldırganların dağıtımlarını bulursa, kendi kötü amaçlı kullanımı için cihazın kaynaklarının kontrolünü ele geçirmek üzere bunları siler.

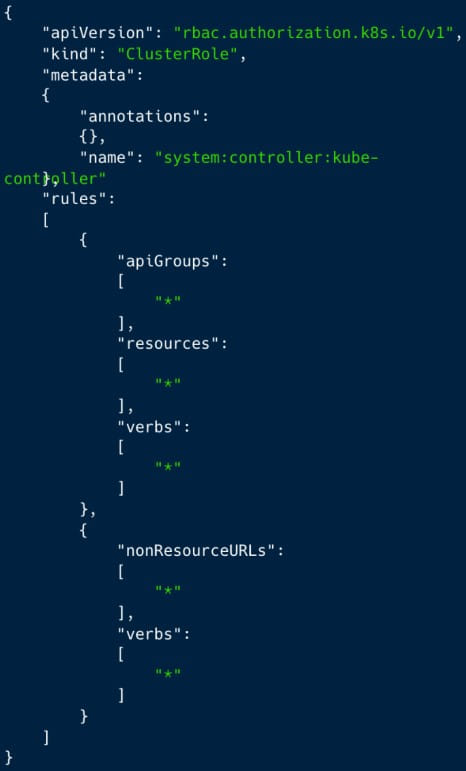

Bir sonraki adım, saldırganın yönetici düzeyine yakın ayrıcalıklara sahip yeni bir ‘ClusterRole’ ve ‘kube-system’ ad alanında bir ServiceAccount ‘kube-denetleyici’ oluşturarak kümede kalıcılık kazanmasıdır.

Son olarak, saldırgan ‘system:controller:kube-controller’ adlı bir ClusterRoleBinding oluşturur ve ClusterRole’u ServiceAccount ile ‘anonim kullanıcı erişimi’ devre dışı bırakılmış olsa bile kümede kalması için bağlar.

Kubernetes tarafından kullanılan meşru bir arka plan programına benzer olduğundan, algılamadan kaçınmak ve günlüklere karışmak için ‘kube-denetleyici’ adlı bir ClusterRoleBinding kullanıldı.

(AquaSec)

AquaSec’in bal küpü, AWS erişim anahtarlarını kasıtlı olarak ifşa etti ve güvenlik firması, saldırganların erişebilecekleri bulut eşgörünümünden ek bilgiler toplamaya çalışmak için bunlardan yararlandığını fark etti.

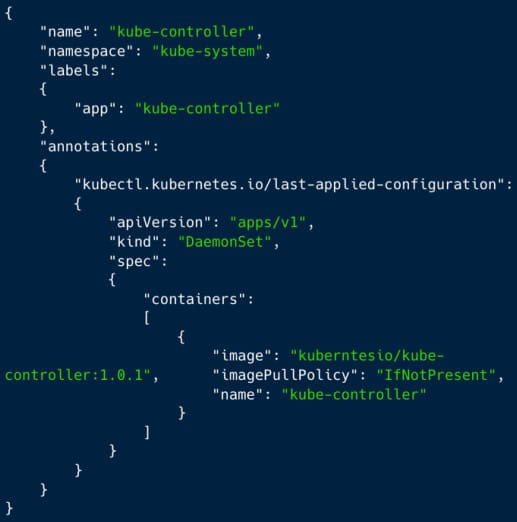

Saldırının son adımı, Docker Hub tarafından barındırılan bir kapsayıcı görüntüsünü (‘kuberntesio/kube-controller’) tek bir API isteği ile tüm düğümlere dağıtmak için bir DaemonSet oluşturmak ve izlemesi zor kripto para birimi Monero’nun madenciliğini başlatmaktır. güvenliği ihlal edilmiş sunucu.

Typosquatting yoluyla devreye alındı

Aqua Security, kötü niyetli ‘kube-denetleyici’ kapsayıcısının ‘kuberntesio/kube-denetleyici:1.0.1’ olarak halka açık Docker kayıt defterinden dağıtıldığını ve bu kayıt defterinde bulunduğunu tespit etti. Bu ad, yasal ‘kubernetesio’ hesabının ve popüler ‘kube-denetleyici-yönetici’ görüntüsünün kimliğine bürünür.

İkincisi, düğüm hatalarını algılamaktan ve bunlara yanıt vermekten sorumlu Kubernetes kontrol düzleminin sürekli çalışan kritik bir bileşenidir, bu nedenle yöneticilerin gözden kaçırması kolaydır.

AquaSec, belirli kapsayıcı görüntüsünün, depoya ilk yüklenmesinden bu yana geçen beş ay boyunca Docker Hub’dan 14.000’den fazla kez çekildiğini ve bu da kampanyanın yaygın olduğunu gösteriyor.

Yapılandırma dosyasından cüzdan adresini almak, saldırganın zaten 5 XMR madenciliği yaptığını ve çalışan başına yılda 200 ABD Doları eşdeğeri kazanma potansiyeline sahip olduğunu ortaya çıkardı.

RBAC Buster saldırılarının Kubernetes kümelerine yönelik yansımaları önemli olabilir ve verilere yetkisiz erişim, sırların ifşa edilmesi, kaynakların ele geçirilmesi ve potansiyel olarak itibarın zarar görmesini içerebilir.

Tehdidi azaltmak için, anonim kullanıcılardan gelen kimliği doğrulanmamış isteklere izin vermeyerek API sunucusunun güvenliğini sağlayın ve RBAC’ı etkin bir şekilde kullanarak sıkı API erişim ilkeleri oluşturun ve uygulayın.

Yöneticilerden ayrıca denetim günlüklerini izlemeleri ve kümede barındırılan tüm sırları ve hesap kimlik bilgilerini şifrelemeleri istenir.