‘Tarayıcı senkronizasyonu’ adı verilen yeni bir saldırı, bir kurbanın cihazını devralmak için görünüşte iyi huylu bir krom uzantısı kullanma olasılığını gösteriyor.

Squarex’teki güvenlik araştırmacıları tarafından keşfedilen yeni saldırı yöntemi, Google profilini kaçırma, tarayıcı kaçırma ve sonunda cihaz devralma da dahil olmak üzere birkaç adım içeriyor.

Çok aşamalı sürece rağmen, saldırı gizlidir, minimum izinler gerektirir ve meşru bir krom uzantısı gibi görünen şeyleri kurmaktan başka hiçbir kurban etkileşimi değildir.

Senkronlama aşamaları

Saldırı, saldırganın çok faktörlü kimlik doğrulama devre dışı bırakılması gibi güvenlik özelliklerine sahip birden fazla kullanıcı profili ayarladığı kötü niyetli bir Google çalışma alanı etki alanının oluşturulmasıyla başlar. Bu çalışma alanı alanı, kurbanın cihazında yönetilen bir profil oluşturmak için arka planda kullanılacaktır.

Meşru işlevselliğe sahip yararlı bir araç olarak görünmek için yapılan bir tarayıcı uzantısı daha sonra Chrome Web Store’da yayınlanır.

Saldırgan, sosyal mühendisliği kullanarak, kurbanı uzantıyı kurmaya kandırır, bu da onları sessizce saldırganın yönetilen Google çalışma alanı profillerinden birine oturum açar.

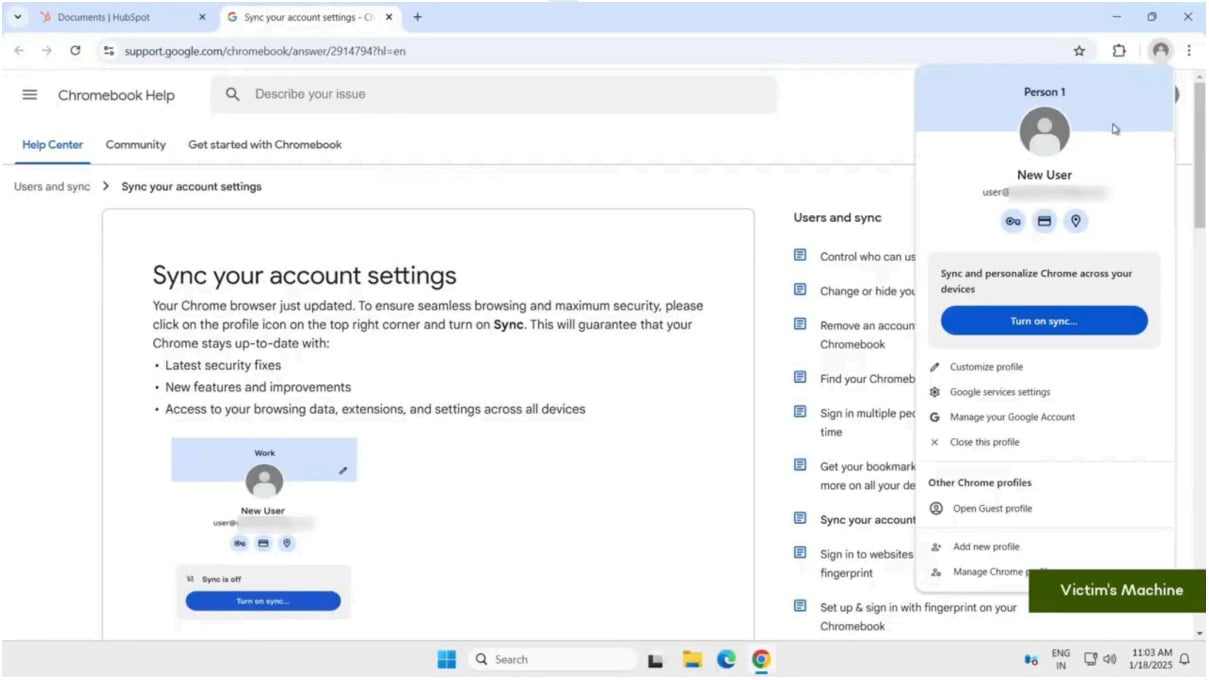

Uzatma daha sonra meşru bir Google Destek sayfası açar. Web sayfalarına ayrıcalıkları okuduğundan ve yazdığı için, kullanıcıya Chrome Senkronizasyonunu etkinleştirmesini söyleyen içeriği sayfaya enjekte eder.

Kaynak: Squarex

Senkronize edildikten sonra, şifreler ve tarama geçmişi de dahil olmak üzere tüm depolanan veriler, artık güvenliği ihlal edilen profili kendi cihazlarında kullanabilen saldırgan tarafından erişilebilir hale gelir.

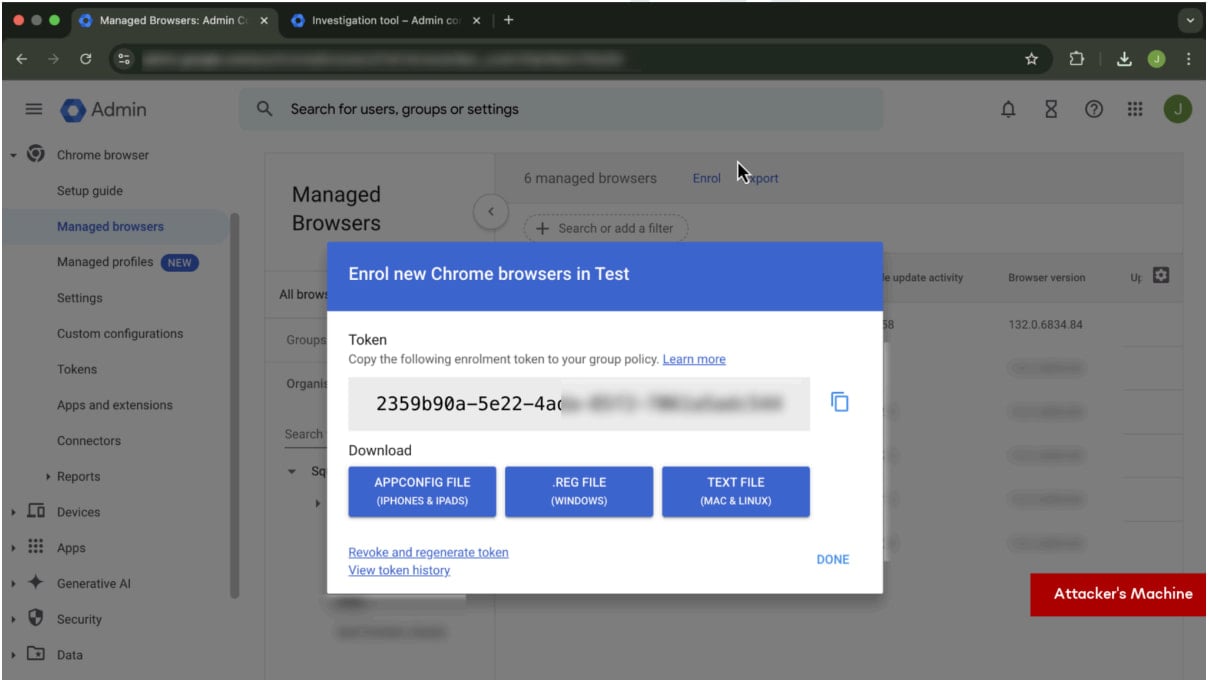

Kaynak: Squarex

Kurbanın profili kontrol altında olduğunda, saldırgan, Squarex’in demosunda sahte bir zoom güncellemesi ile yapılan tarayıcıyı devralmak için hareket eder.

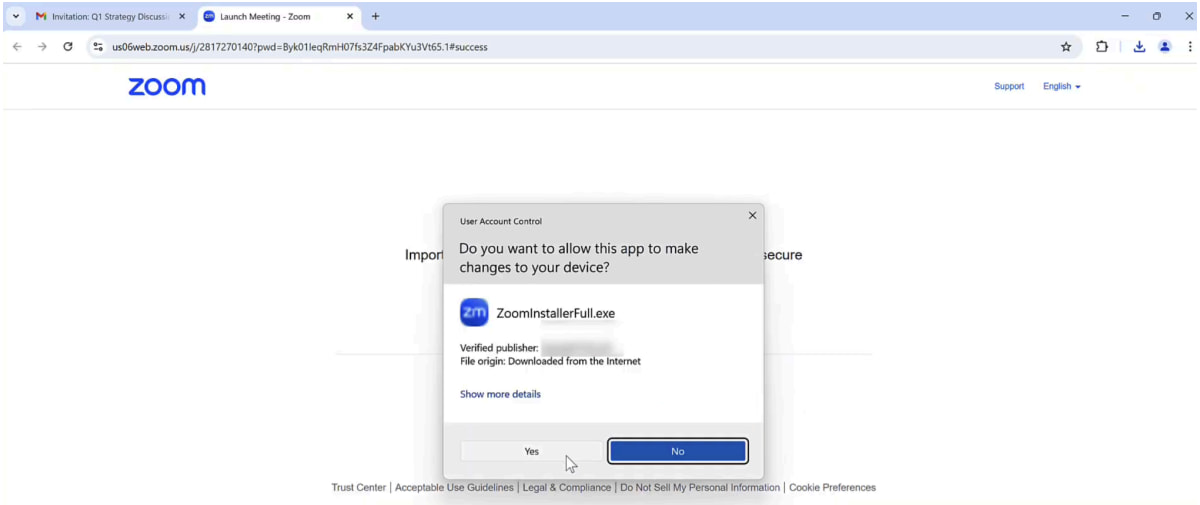

Kaynak: Squarex

Araştırmacılar tarafından vurgulanan senaryoda, bir kişi bir yakınlaştırma davetiyesi alabilir ve tıklayıp Zoom web sayfasına gittiklerinde, uzantı Zoom istemcisinin güncellenmesi gerektiğini belirten kötü niyetli içerik enjekte edecektir.

Ancak, bu indirme, saldırganlara kurbanın tarayıcısı üzerinde tam kontrol sağlayan bir kayıt jetonu içeren yürütülebilir bir dosyadır.

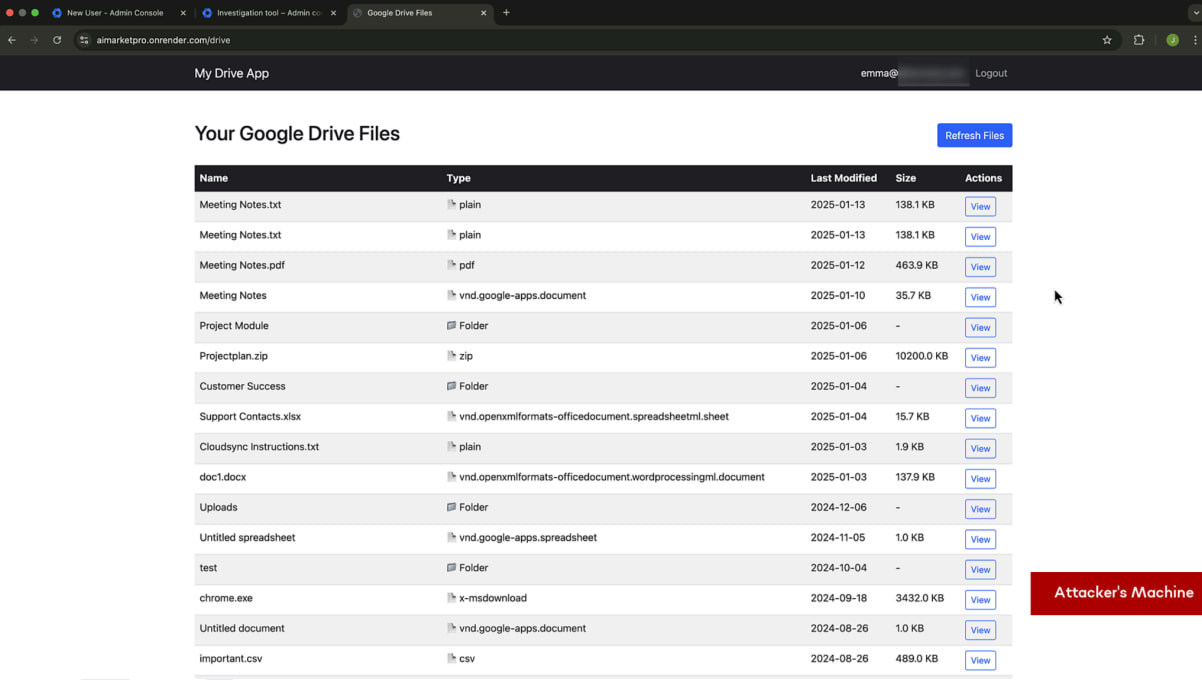

Square, “Kayıt edildikten sonra, saldırgan kurbanın tarayıcısı üzerinde tam kontrol kazanır, tüm web uygulamalarına sessizce erişmelerine, ek kötü niyetli uzantılar yüklemelerine, kullanıcıları kimlik avı sitelerine yönlendirmelerine, dosya indirmelerini izlemelerine/değiştirmelerine ve daha fazlasını” açıklar. “

Chrome’un yerel mesajlaşma API’sinden yararlanarak, saldırgan kötü niyetli uzatma ile kurbanın işletim sistemi arasında doğrudan bir iletişim kanalı kurabilir.

Bu, dizinlere göz atmalarına, dosyaları değiştirmelerine, kötü amaçlı yazılımları yüklemelerine, keyfi komutlar yürütmelerine, tuş vuruşlarını yakalamalarına, hassas verileri çıkarmasına ve hatta web kamerasını ve mikrofonu etkinleştirmelerine olanak tanır.

Kaynak: Squarex

Squarex, saldırının gizliliğini ve güçlü doğasını vurgular ve çoğu kullanıcının bir şeyin kapalı olduğunu fark etmesinin ne kadar zor olacağını vurgular.

Raporda, “Ayrıntılı sosyal mühendisliği içeren önceki uzatma saldırılarının aksine, rakiplerin bu saldırıyı yürütmek için neredeyse hiç kullanıcı etkileşimi gerekmeyen minimal izinlere ve küçük bir sosyal mühendislik adımına ihtiyaçları var.”

“Kurban son derece güvenlik paranoyak olmadığı ve yönetilen tarayıcı etiketlerini aramak için krom ayarlarında sürekli olarak gezinecek kadar bilgili olmadıkça, bir tarayıcının kaçırıldığına dair gerçek bir görsel gösterge yoktur.”

Krom uzantıları genellikle izole riskler olarak algılanır, ancak milyonlarca kişi tarafından kullanılan meşru uzantıları etkileyen bir kaçırma dalgası gibi son olaylar aksini kanıtlamıştır.

BleepingComputer yeni saldırı hakkında Google ile iletişime geçti ve bir cevap alırsak hikayemizi güncelleyecek.